Центр экстренного реагирования AhnLab Security Emergency response Center (ASEC) недавно обнаружил вредоносную программу DarkCloud, распространяемую через спам по электронной почте. DarkCloud - это Infostealer, который крадет учетные данные, сохраненные на зараженных системах, а вместе с DarkCloud агент угрозы установил ClipBanker.

DarkCloud Stealer

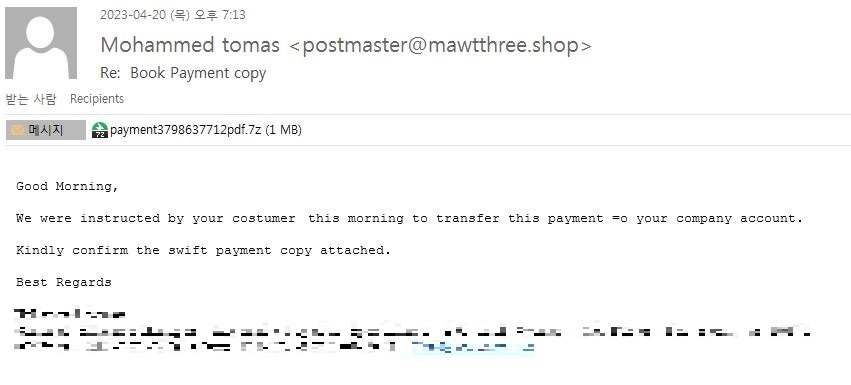

Злоумышленник отправил следующее электронное письмо, чтобы побудить пользователей загрузить и выполнить вложение.

Содержание этого письма предлагает пользователям проверить приложенную копию платежной ведомости, отправленной на счет компании. Когда вложение не сжато, обычные пользователи, скорее всего, выполнят содержащуюся в нем вредоносную программу, поскольку она замаскирована под значок PDF.

Прикрепленный к письму файл представляет собой дроппер, который отвечает за генерацию и выполнение DarkCloud и ClipBanker. Если пользователь загрузит вложенный в письмо файл и запустит его после распаковки, учетные данные различных учетных записей, имеющихся на зараженной системе, могут быть украдены. Кроме того, если пользователь скопирует адрес криптовалютного кошелька в буфер обмена, существует риск замены его на адрес актера угрозы, что приведет к отправке средств на кошелек актера угрозы во время транзакций.

Прикрепленный к письму файл представляет собой дроппер, который сначала копирует себя по пути %APPDATA%\Zwldpcobpfq\Gdktpnpm.exe, а затем регистрирует себя на ключ Run, чтобы он мог работать даже после перезагрузки. После этого он генерирует и запускает две отдельные вредоносные программы по пути %TEMP%.

"Lilgghom.exe", который является первым сгенерированным и исполненным вредоносным ПО, представляет собой ClipBanker. ClipBanker размещается в системе и, когда пользователь копирует адрес кошелька криптовалюты Bitcoin или Ethereum, заменяет его на адрес кошелька актора угрозы. Адрес кошелька монеты обычно имеет определенную форму, но его трудно запомнить, так как строка длинная и сложная. Поэтому пользователи, скорее всего, будут копировать и вставлять адрес при его использовании. Если адрес кошелька изменится на этом этапе, пользователи, желающие внести деньги на определенный кошелек, могут в итоге внести их на другой кошелек, поскольку адрес будет изменен на адрес кошелька злоумышленника.

ClipBanker, используемый в атаке, был создан под именем "Get Cliboard Address.exe" и следит за буфером обмена. Когда сохраняется запись, соответствующая следующим регулярным выражениям, она изменяется на адрес кошелька, определенный субъектом угрозы.

- Bitcoin: “(?<!\w)[a-zA-Z0-9]{34}(?!\w)”

- Эфириум: “(?<!\w)0x[a-zA-Z0-9]{40}(?!\w)”

- Monero: “(?<!\w)[a-zA-Z0-9]{95}(?!\w)”

Кроме того, "Get Cliboard Address.exe" поддерживает различные функции в зависимости от конфигурации.

Вредоносная программа "Ckpomlg.exe", которая генерируется и выполняется далее, функционирует как Infostealer, ответственный за сбор и кражу различных учетных данных пользователя, хранящихся в зараженной системе. В отличие от других вредоносных программ, распространявшихся в последнее время, эта вредоносная программа была разработана с использованием языка VB6.

Как и обычный Infostealer, DarkCloud крадет учетные данные пользователей, сохраненные в веб-браузерах, FTP и почтовых клиентах. Он также похож на другие Infostealer, такие как AgentTesla и SnakeKeylogger, поскольку использует SMTP или Telegram API для отправки собранной информации на C&C-сервер.

Кроме того, в DarkCloud, анализируемое в этой заметке, невозможно войти, поскольку учетные данные SMTP-аккаунта угрожающего субъекта были изменены. Однако наличие вредоносной программы AgentTesla, использующей ту же учетную запись электронной почты в прошлом, позволяет предположить, что угрожающий агент мог использовать не только DarkCloud, но и AgentTesla Infostealer в своих кампаниях по рассылке спама по электронной почте.

DarkCloud имеет "vbsqlite3.dll" в разделе ресурсов, который необходим для сбора учетных данных, и он генерируется и загружается по пути "%PUBLIC%\Libraries" во время работы DarkCloud.

Информация об учетных данных удаляется из веб-браузеров на базе Chromium и Firefox, почтовых клиентов, таких как Outlook, ThunderBird и FoxMail, и программ FTP-клиентов, таких как CoreFTP и WinSCP. Разумеется, кроме этих данных может быть похищена и другая информация о пользователе, например, данные кредитных карт, хранящиеся в браузерах.

Похищенная информация хранится в папке, созданной по пути "%PUBLIC%\Libraries". Как показано ниже, "DARKCLOUD" можно подтвердить по строке подписи украденной информации.

Анализируемое здесь DarkCloud использует как SMTP-протокол, так и Telegram API при эксфильтрации собранной информации.

Indicators of Compromise

URLs

- https://api.telegram.org/bot5520455072:AAHt-MFGFCUL3S_w3BTtc7meWUZSJFJduq0/sendMessage

MD5

- 7c4f98ca98139d4519dc1975069b1e9f

- 9441cdbed94f0fd5b20999d8e2424ce4

- 991a8bd00693269536d91b4797b7b42b