Исследователи Unit 42 обнаружили значительные изменения в методах распространения вредоносного ПО DarkCloud Stealer, включая новую цепь заражения и усиленные техники обфускации. С апреля 2025 года злоумышленники внедрили защиту ConfuserEx для .NET-приложений и финальную полезную нагрузку на Visual Basic 6 (VB6), что усложняет анализ и детектирование угрозы.

Описание

Эволюция методов доставки

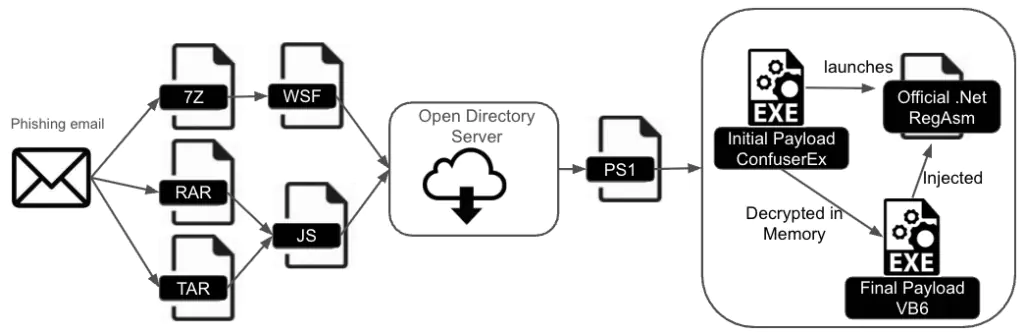

Атаки начинаются с фишинговых писем, содержащих архивы TAR, RAR или 7Z. В архивах TAR/RAR размещается JavaScript-файл, а в 7Z - Windows Script File (WSF). Все этапы цепи заражения защищены обфускацией. При запуске JS-скрипт (обфусцированный инструментом javascript-obfuscator) загружает PowerShell-скрипт с открытого сервера (например, "hxxp[:]//176.65.142[.]190"). WSF-файл использует JScript для аналогичной загрузки PS1-скрипта, но с иным содержанием.

PS1-скрипты применяют двухслойное шифрование: первый слой содержит команду Invoke-Expression для запуска Base64- и AES-зашифрованного кода. Второй слой записывает в "%tmp%" исполняемый файл со случайным именем и запускает его. Это ConfuserEx-защищённый .NET-файл, который внедряет финальный VB6-экзешник DarkCloud.

Технический Анализ: Обфускация ConfuserEx и Внедрение

ConfuserEx 2 - открытый обфускатор для .NET - обеспечивает:

- Анти-взлом (расшифровка кода только во время выполнения);

- Переименование символов;

- Искажение потока управления;

- Сокрытие вызовов методов через proxy-функции;

- Кодирование констант (например, строк).

Исследователи использовали инструмент AntiTamperKiller для нейтрализации защиты, выявив параметры дешифровки: ключи "0xc225d58c", "0xa2e32024", "0xdcc95ec9" и хеш имени "0xe0cbeae4". Последующая обработка de4dot-cex и удаление proxy-методов позволили декомпилировать код. Внутри обнаружен 3DES-зашифрованный VB6-полезный груз (Рис. 11), хранящийся в структуре Length-Value (Рис. 12). Ключ "iA9B1uKFddQdqiLSSuzvD2GhL1o2Jv+v" инициализируется в конструкторе модуля через операции XOR и битовых сдвигов.

Финал: VB6-Полезная Нагрузка и Сбор Данных

Расшифрованный DarkCloud внедряется в легитимный процесс RegAsm.exe (.NET SDK) через технику RunPE (process hollowing). Его принадлежность к семейству подтверждается строкой "DarkCloud" в UTF16-LE (Рис. 14). Критические строки в коде (регулярные выражения, пути, API Telegram) зашифрованы алгоритмом RC4 с уникальными ключами. Например, шифротекст "58364B6DB1C7D797DFA59186B4" с ключом "sMgSInEGpSAgkfcMSUPDDFCVSTyhowuHorsctkyTMYZh" раскрывается как "WScript.Shell".

Выводы

Смена тактики в апреле 2025 года демонстрирует адаптацию злоумышленников к мерам защиты. Использование VB6, редкого для современных угроз, и многослойной обфускации замедляет анализ.

Индикаторы компрометации

URLs

- http://176.65.142.190

- https://api.telegram.org/bot7684022823:AAFw0jHSu-b4qs6N7yC88nUOR8ovPrCdIrs/sendMessage?chat_id=6542615755

SHA256

- 24552408d849799b2cac983d499b1f32c88c10f88319339d0eec00fb01bb19b4

- 2bd43f839d5f77f22f619395461c1eeaee9234009b475231212b88bd510d00b7

- 6b8a4c3d4a4a0a3aea50037744c5fec26a38d3fb6a596d006457f1c51bbc75c7

- 72d3de12a0aa8ce87a64a70807f0769c332816f27dcf8286b91e6819e2197aa8

- 9588c9a754574246d179c9fb05fea9dc5762c855a3a2a4823b402217f82a71c1

- bd8c0b0503741c17d75ce560a10eeeaa0cdd21dff323d9f1644c62b7b8eb43d9

- ce3a3e46ca65d779d687c7e58fb4a2eb784e5b1b4cebe33dbb2bf37cccb6f194

- F6d9198bd707c49454b83687af926ccb8d13c7e43514f59eac1507467e8fb140

- fa598e761201582d41a73d174eb5edad10f709238d99e0bf698da1601c71d1ca