Специалисты по кибербезопасности обнаружили новую изощренную фишинговую кампанию, нацеленную на корпоративных пользователей. Атака, получившая название ConsentFix, сочетает в себе методы фишинга согласия OAuth (OAuth consent phishing) и атаки ClickFix, что позволяет злоумышленникам получать полный контроль над учетной записью жертвы без кражи пароля и даже в обход многофакторной аутентификации (MFA), включая устойчивые к фишингу методы вроде паскейов (passkeys).

Описание

Концепция ConsentFix представляет собой эволюцию браузерных атак. Если ранее методы вроде AiTM (Adversary-in-The-Middle, «злоумышленник посередине») требовали перехвата данных входа, то новая схема действует иначе. Атакующие используют уязвимости в потоке авторизационного кода OAuth 2.0 (authorization code flow), характерные для нативных приложений, таких как Azure CLI. Эти приложения могут получать токены доступа, используя только код авторизации, без необходимости хранить секретный ключ клиента.

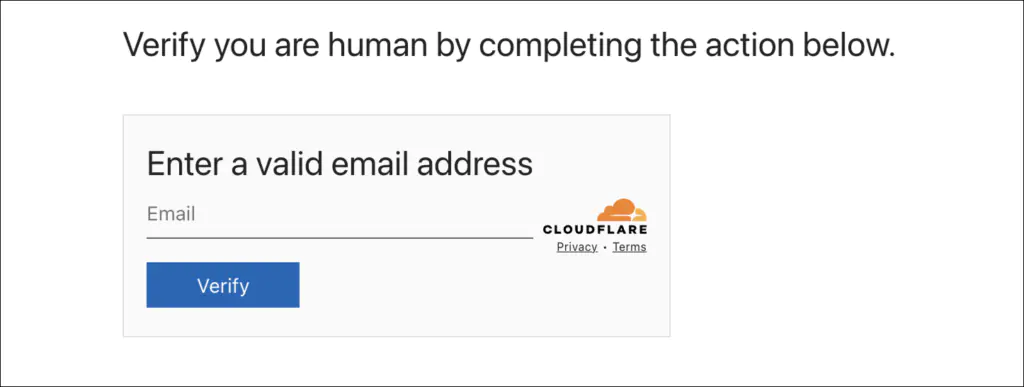

В обнаруженной кампании злоумышленники скомпрометировали ряд легитимных сайтов с высокой репутацией домена, которые легко находятся через поисковые системы, в частности Google. При посещении такой страницы пользователь сталкивается с поддельной капчей Cloudflare Turnstile, которая запрашивает ввод корпоративного адреса электронной почты. Это условная загрузка, которая служит фильтром. Если введенный домен не входит в целевой список, атака прекращается, и пользователь возвращается к обычному контенту сайта. Таким образом, злоумышленники отсеивают исследователей безопасности и нецелевых пользователей.

После успешной проверки email жертве показывается набор инструкций. Ей предлагают нажать кнопку «Войти», что открывает новую вкладку с легитимной страницей входа Microsoft. Если пользователь уже авторизован в своем браузере, система просто предлагает выбрать учетную запись из выпадающего списка. В результате Microsoft перенаправляет браузер на локальный адрес (localhost), в URL-строке которого содержится уникальный код авторизации, привязанный к учетной записи пользователя. Финальный шаг фишинга - пользователь должен скопировать этот URL из адресной строки и вставить его обратно на фишинговую страницу.

В этот момент код перехватывается атакующими. Используя его в связке с приложением Azure CLI, которое по умолчанию доверено в среде Entra ID (ранее Azure Active Directory), злоумышленники получают OAuth-токен для доступа к аккаунту жертвы. Поскольку Azure CLI является приложением первого уровня (first-party app) от Microsoft, оно обходит многие ограничения безопасности, применяемые к сторонним интеграциям, и может запрашивать разрешения без одобрения администратора.

Эксперты отмечают высокий уровень техник уклонения от обнаружения. Помимо целевой фильтрации по email, кампания использует синхронизированную блокировку по IP-адресам. Это означает, что если система один раз показала фишинговую страницу и получила отказ, она больше не будет активироваться для этого IP на любом из скомпрометированных сайтов. Кроме того, критически важные JavaScript-компоненты подгружаются только при соблюдении всех условий, что серьезно затрудняет статический анализ страниц средствами безопасности.

Главная опасность ConsentFix заключается в его скрытности. Атака происходит полностью в контексте браузера, не оставляя артефактов на конечной точке (endpoint), что лишает защиты традиционные EDR-решения. Доставка через скомпрометированные сайты в результатах поиска обходит почтовые антифишинговые фильтры. Поскольку не требуется ввод пароля, такие методы аутентификации, как паскеи, оказываются бесполезны.

Для защиты специалисты рекомендуют усилить мониторинг событий входа в приложение Microsoft Azure CLI. Его легитимное использование, как правило, ограничено администраторами и разработчиками. Поэтому входы от пользователей вне этих групп должны вызывать подозрения. Также следует анализировать неинтерактивные события входа (non-interactive logins) после факта авторизации, которые могут происходить с подозрительных IP-адресов, отличающихся от обычного местоположения пользователя. В логах стоит обращать внимание на идентификаторы приложения и ресурса, характерные для этой атаки.

Ожидается, что техника ConsentFix будет развиваться и может быть адаптирована для атак на другие корпоративные облачные экосистемы помимо Microsoft, что требует повышенной бдительности от компаний по всему миру.

Индикаторы компрометации

IPv4

- 12.75.116.137

- 12.75.216.90

- 182.3.36.223

URLs

- https://fastwaycheck.com/

- https://previewcentral.com

- https://trustpointassurance.com/