Исследователи кибербезопасности из Sophos Counter Threat Unit (CTU) раскрыли детали сложной цепочки заражения, в которой тактика социальной инженерии под названием ClickFix стала отправной точкой для последующего развёртывания программы-вымогателя Qilin. Этот случай наглядно демонстрирует, как относительно простой обман пользователей может привести к полномасштабной ransomware-атаке.

Описание

ClickFix представляет собой постоянно эволюционирующий метод, используемый злоумышленниками для установки вредоносного программного обеспечения на устройства жертв. По своей сути, он основан на том, что пользователь выполняет серию инструкций, замаскированных под запрос подтверждения человеческой личности. Результатом этих действий становится загрузка вредоносной программы, обычно инфостилера (похитителя данных) или трояна удалённого доступа (Remote Access Trojan, RAT).

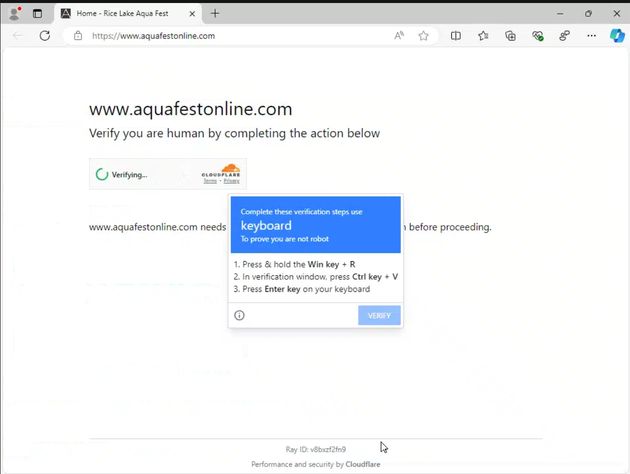

В расследованном инциденте цепочка заражения началась с посещения пользователем легитимного, но скомпрометированного домена aquafestonline[.]com. На сайте был размещён вредоносный скрипт, который загружал сильно обфусцированный внешний JavaScript-файл. Этот скрипт проводил снятие цифровых отпечатков операционной системы и браузера пользователя. Затем он создавал невидимый полноэкранный элемент-оверлей, который загружал обманную страницу верификации ClickFix.

После того как жертва выполняла поддельный процесс проверки, на её систему загружался и исполнялся пакетный файл (batch file). Этот файл скачивал архив, содержащий клиентское приложение легитимного инструмента удалённого доступа NetSupport Manager. Несмотря на своё законное происхождение, эта утилита часто используется злоумышленниками и получила в сообществе информационной безопасности неофициальное название NetSupport RAT. Приложение было настроено на подключение к управляющему серверу (command and control, C2) и получило механизм постоянства (persistence) в системе через запись в реестр.

Следующим этапом атаки стала загрузка с C2-сервера ZIP-архива. В нём находилась подписанная цифровой подписью Microsoft утилита mfpmp.exe, которая использовала технику side-loading для исполнения вредоносной DLL-библиотеки. В результате система оказалась заражена инфостилером StealC V2. Эта обновлённая версия похитителя данных, появившаяся в марте 2025 года, предлагает злоумышленникам значительные улучшения в скрытности и функциональности.

Примерно через месяц после заражения StealC в сети жертвы были обнаружены вымогательские записки Qilin. Анализ показал, что злоумышленники получили доступ в сеть, используя украденные учётные данные для привилегированной учётной записи на устройстве VPN Fortinet. Интересно, что одна из учётных записей, с которой был установлен VPN-туннель, принадлежала жертве первоначальной атаки ClickFix.

Исследователи CTU с умеренной уверенностью полагают, что первоначальный доступ к сети был получен брокером доступа (initial access broker) с помощью данных, похищенных StealC, и затем продан аффилиату Qilin. Альтернативный сценарий предполагает покупку этих учётных данных на подпольной торговой площадке, например, Russian Market.

Qilin оставался самой распространённой операцией ransomware-as-a-service (RaaS, программа-вымогатель как услуга) в период с января 2024 года по декабрь 2025 года. Группа GOLD FEATHER, стоящая за этой схемой, финансово мотивирована и использует модель двойного вымогательства. Это означает, что аффилиаты не только шифруют файлы, но и похищают данные для дополнительного давления на жертв.

Для противодействия подобным угрозам эксперты рекомендуют организациям строго соблюдать базовую кибергигиену. Ключевые практики включают своевременное обновление уязвимого программного обеспечения, особенно на системах, доступных из интернета. Следует избегать необоснованного вывода потенциально уязвимых служб, таких как RDP, в публичную сеть. Повсеместное внедрение устойчивой к фишингу многофакторной аутентификации (MFA) критически важно. Кроме того, решения класса Endpoint Detection and Response (EDR) необходимы для выявления и блокирования подготовительной активности, которая часто предшествует ransomware-атаке.

Индикаторы компрометации

IPv4

- 94.158.245.13

URLs

- https://2beinflow.com/head.php

MD5

- 0c71102046bea598d2369d2fca664472

- e02a63b8b70a83a0639c7b18f6b3742c

- ee75b57b9300aab96530503bfae8a2f2

SHA1

- 98dd757e1c1fa8b5605bda892aa0b82ebefa1f07

- b5a445a18258f37edc5c8ee57bc77d4b75d9b7dd

- d098222025c2e4ffa04bd1045a1e4ac081a616dd

SHA256

- 06a0a243811e9c4738a9d413597659ca8d07b00f640b74adc9cb351c179b3268

- 13fe3c1072ce308192994f2d7b329f7c8cbb192d49bdb538872383192d133ebb

- 2e0ea138be2d206305a6583730a20754786de71a18e64e8e24c4f771d2438855

- 369c18819a35e965c83cdeab07f92eecf69a401030dd8021cb118c9c76176f31