Компания Rising Threat Intelligence Platform обнаружила целенаправленную атаку, в рамках которой злоумышленники распространяют специализированное вредоносное ПО для кражи данных под видом официального патча для популярной игры в клиенте Steam. Инцидент демонстрирует изощрённую тактику, нацеленную на доверие игроков к цифровой дистрибуции.

Описание

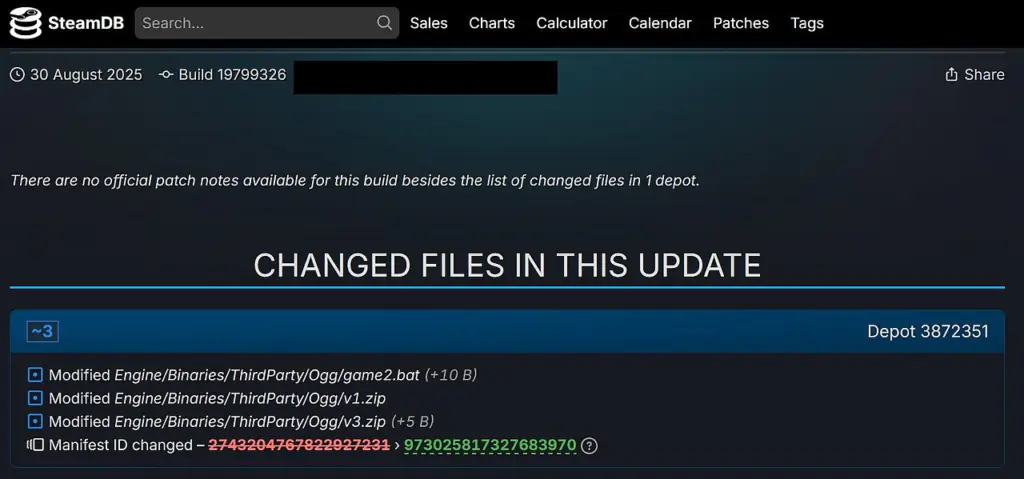

Атака сфокусирована на игре BlockBlasters от Genesis Interactive, выпущенной в конце июля 2025 года. Уже спустя месяц, 30 августа, злоумышленники начали распространять вредоносный файл "game2.bat", замаскированный под обновление. Этот файл служит отправной точкой для многоэтапной атаки, конечной целью которой является установка информационного вора StealC.

Процесс заражения выстроен в цепочку из нескольких скриптов и исполняемых файлов для обхода базовых защитных механизмов. Изначально "game2.bat" собирает системную информацию о жертве, включая имя компьютера, точное местоположение и внешний IP-адрес, отправляя эти данные на сервер злоумышленников. Затем сценарий проверяет наличие на компьютере антивирусного ПО из обширного списка, а также анализирует конфигурационные файлы Steam для сбора данных об учётных записях.

После первичной разведки начинается этап внедрения. С помощью утилиты "7z.exe" распаковывается архив "v1.zip", содержащий следующий пакетный файл "1.bat". Его запуск обеспечивается вспомогательными VBS-скриптами "launch1.vbs" и "test.vbs". Важным шагом для обеспечения устойчивости вредоносного ПО стало добавление каталога с распакованными компонентами в список исключений сканирования Защитника Windows (Windows Defender). Это позволяет основным вредоносным модулям "Client-built2.exe" и "Block1.exe" оставаться незамеченными.

Собранные на первом этапе данные о системе и антивирусном ПО объединяются в отчёт и загружаются на управляющий сервер "203.188.171.156:30815". Кроме того, вредоносная программа проверяет, не находится ли жертва в специальном "белом списке", возможно, исключая из таргета исследователей или самих злоумышленников. Параллельно модуль "test.bat" сканирует систему на наличие установленных расширений для браузеров, связанных с криптовалютными кошельками, таких как MetaMask, Phantom и Trust Wallet.

Ключевым вредоносным компонентом является "Block1.exe" - это и есть загружаемый модуль StealC. Его код содержит сложные механизмы противодействия анализу, включая шифрование строк алгоритмом RC4 и проверку системного времени для остановки работы после определённой даты. Важной особенностью является географическое таргетирование: программа проверяет язык системы и автоматически завершает работу, если он соответствует русскому, украинскому, белорусскому, казахскому или узбекскому, что может указывать на желание атакующих избегать внимания в определённых регионах.

Функционал StealC крайне обширен. Он способен красть сохранённые пароли, cookies, данные автозаполнения и приватные ключи из более чем двадцати видов криптовалютных кошельков. Кроме того, вор может делать скриншоты экрана, собирать детальную информацию об аппаратном и программном обеспечении системы, а также загружать и исполнять произвольные команды с сервера злоумышленников. Для кражи паролей из современных версий браузеров на движке Chromium используется отдельный внедряемый модуль, который через COM-интерфейсы взаимодействует с механизмами самих браузеров для дешифровки данных.

Эксперты по кибербезопасности отмечают, что подобные атаки, использующие доверие к легитимным платформам, становятся всё более распространёнными. В данном случае злоумышленники эксплуатируют ожидание игроков получить официальное обновление, чтобы скрыть вредоносную активность. Для защиты специалисты рекомендуют проявлять осторожность при загрузке любых файлов, даже из, казалось бы, надёжных источников. Критически важно поддерживать антивирусное ПО в актуальном состоянии и применять комплексные решения для мониторинга сетевой активности, способные отслеживать аномальные соединения с подозрительными адресами.

Индикаторы компрометации

IPv4

- 203.188.171.156

- 45.83.28.99

MD5

- 2b366e711484cb6648e02bc9d7774f3f

- 5164aaa04856455af37d0a5db383f0e0

- a80a3dc310429fd2d98228e49157f35a

- d35249a3f80fdbd17f2664e3408f78e9

- dd8da7bae76527590f171eeda5a41987

- f240341a95f7df4c154520b841d1a5e3