В мире кибербезопасности маскировка - обычная тактика. Злоумышленники часто скрывают вредоносную активность под видом легитимных процессов. Однако обратная ситуация, когда преступники выдают простую угрозу за более опасную, встречается значительно реже. Именно такой случай обнаружили специалисты департамента киберразведки F6 в конце декабря 2025 года.

Описание

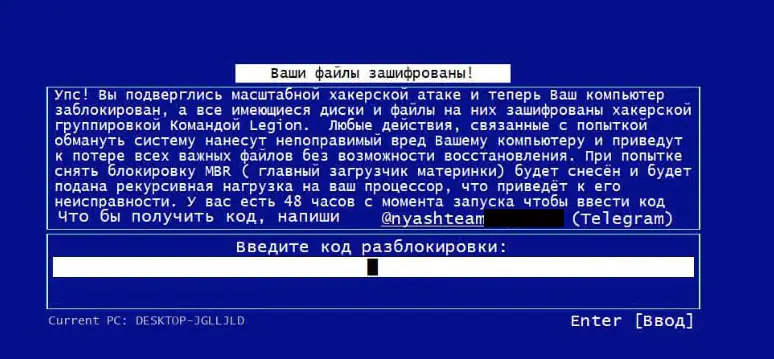

В ходе рутинного мониторинга аналитики F6 Threat Intelligence наткнулись на подозрительный исполняемый файл. Первоначально он производил впечатление программы-вымогателя (ransomware). На экране появлялось сообщение о шифровании файлов командой «Legion» с требованием выкупа. Однако детальный анализ показал, что это лишь имитация. Вместо настоящего шифровальщика жертвы столкнулись с блокировщиком экрана, который просто ограничивал доступ к операционной системе.

Такие программы, блокирующие систему без реального шифрования данных, были широко распространены до 2015 года. Затем их вытеснили более прибыльные шифровальщики. Тем не менее, блокировщики иногда используются до сих пор. Вероятно, их привлекательность для некоторых злоумышленников заключается в простоте создания и низкой стоимости. Кроме того, они могут быть эффективны для вымогательства небольших сумм у неискушенных пользователей.

Аналитики F6 углубились в исследование угрозы, изучив связанные с ней артефакты, включая тексты вымогательских записок. Расследование привело к неожиданному открытию. Анализ упоминаемых в записках Telegram-аккаунтов выявил возможные связи с известной киберпреступной группировкой NyashTeam.

Эта группа действует как минимум с 2022 года. Её бизнес-модель основана на продаже вредоносного программного обеспечения (ВПО) по модели Malware-as-a-Service (MaaS, вредоносное ПО как услуга). Клиенты группировки атаковали пользователей по всему миру, причем большинство целей находились в России. Летом 2025 года эксперты F6 раскрыли инфраструктуру NyashTeam, что позволило заблокировать более 110 используемых ею доменов в зоне .RU.

Технический анализ блокировщика: видимость сложности

Обнаруженный образец можно сравнить с шакалом, притворяющимся акулой. Программа обладает рядом функций, предназначенных для создания видимости серьёзной угрозы и усложнения анализа.

Для начала вредоносное ПО проверяет среду выполнения с помощью Anti-VM модуля. Оно ищет признаки виртуальной машины (VM), песочницы или таких инструментов, как Sandboxie и AnyRun. При обнаружении подозрительной среды программа завершает работу, чтобы избежать разоблачения.

Для обеспечения постоянного присутствия (persistence) в системе блокировщик прописывается в автозагрузку через несколько ключей реестра Windows. Он маскируется под легитимные процессы, используя имена вроде «MSEdgeUpdateX» или «WindowsInstaller».

Основная полезная нагрузка (payload) программы заключается в создании на всех дисках файлов с запиской вымогателей. Затем блокировщик отображает на весь экран окно, имитирующее сбой загрузки операционной системы. На самом деле это просто графическая оболочка, блокирующая доступ к рабочему столу.

Программа активно препятствует попыткам пользователя восстановить контроль. Она перехватывает и блокирует критические комбинации клавиш, такие как Ctrl+Alt+Del для вызова диспетчера задач или Win+L для блокировки сессии. Интересно, что для разблокировки устройства требуется ввести специальный код. Этот код генерируется на основе времени запуска вредоносного ПО и содержит отсылку к аккаунту @nyashteam. Важно отметить, что никакого реального шифрования файлов не происходит - после ввода кода программа просто завершает работу.

Исторические корни и связи

Дальнейшее расследование показало, что схожие образцы блокировщиков использовались ещё с 2022 года, но под другими названиями, такими как «CryptoBytes» или «UI-Load». Контактные данные в записках также менялись. Эксперты выяснили, что данное ВПО изначально продавалось на GitHub, а позже - на специализированном сайте winlocker[.]ru.

Анализ цепочки Telegram-аккаунтов, упомянутых в разных версиях блокировщика, привёл исследователей к сети каналов, связанных с продажей учётных записей. Имя @nyashteam, использованное в последней версии, вероятно, является прямой отсылкой к группировке NyashTeam. Это предположение подтверждается схожестью названий с известными ресурсами этой группы.

Продолжение активности NyashTeam

Публичное разоблачение и блокировка инфраструктуры летом 2025 года не остановили группировку NyashTeam. Мониторинг F6 показал, что её активность продолжилась во второй половине 2025 и начале 2026 годов.

Злоумышленники адаптировались, развернув административные панели своего ВПО WebRAT на новых доменах в различных доменных зонах (.es, .uk, .in, .cn). Они продолжили использовать характерные названия, содержащие слова «webrat» и «salat». Для распространения вредоносного кода часто применялись файлообменники. Программы маскировались под читы и кряки для популярных игр, таких как CS2 и Roblox, что типично для тактики, ориентированной на менее опытных пользователей.

Обнаруженные образцы, детектируемые как SalatStealer, подтвердили непрерывность вредоносной кампании. Более того, эксперты заметили тенденцию к использованию связок из нескольких вредоносных программ, включая стилеры и трояны удалённого доступа, что повышает потенциальный ущерб для жертв.

Таким образом, обнаружение простого блокировщика стало лишь верхушкой айсберга. Оно позволило проследить связь с деятельностью более организованной и опасной группировки. Этот случай наглядно демонстрирует, как даже примитивные угрозы могут быть частью сложной киберпреступной экосистемы. Несмотря на относительно простую структуру, исследуемый блокировщик использовал ряд технических приёмов для маскировки и противодействия анализу. История напоминает, что в постоянно меняющемся ландшафте киберугроз специалистам по безопасности необходимо тщательно исследовать каждую находку, чтобы выявить скрытые взаимосвязи и более масштабные кампании.

Индикаторы компрометации

Domains

- salat.cn

- salator.es

- salator.ru

- webrat.site

- webrat.uk

- winlocker.ru

- winlocker-site.github.io

- wrat.in

URLs

- https://cdn.discordapp.com/attachments/1418981230728319171/1419061483622633602/lsass.exe?ex=68d0637e&is=68cf11fe&hm=0037e159ecf3c71e930ae630ace7247ea662f9ce89a8e723286e689d6a6aaf30&

- https://disk.yandex.ru/d/1-O4VKZF5gRyxQ

- https://disk.yandex.ru/d/cqIZwOCH4PKD2g

- https://disk.yandex.ru/d/kSVKIzm1zKcbkg

- https://disk.yandex.ru/d/LFVR5gC51nqp4g

- https://github.com/diwnxss/xdddd/raw/refs/heads/main/savasbey.exe

- https://github.com/injectstore/crossfire-cheat

- https://gofile.io/d/0Z4wQO

- https://gofile.io/d/QRS20t

- https://gofile.io/d/xaoS6H

- https://mega.nz/file/nQtzECpA#wSB39k8vtS3TkPXkY-gkA856EaC3mW09Go0PEGcuXu0

- https://mega.nz/file/qXJknKZS#xymAPTLoGenqJAZuibGoXidjPzUCHzLJNX344np-ES0

- https://mega.nz/folder/YYEThb7J#yJnyyVZXJuF7YVHME_vIrQ

- https://salat.cn/login/

- https://salator.es/login/

- https://salator.ru/login/

- https://webrat.site/

- https://webrat.site/login

- https://webrat.site/web_rat

- https://webrat.uk/login/

- https://workupload.com/file/5pVufbgU2SP

- https://workupload.com/file/AzsUzC4N7Aw

- https://workupload.com/file/hzfRt74bdEh

- https://workupload.com/file/yuWnJKdBWSQ

- https://wrat.in/login/

- https://www.mediafire.com/file/lwzrqy9rvmb66dh/Deushack.rar/file

- https://www.upload.ee/files/18914830/DosNet.rar.html

- https://www.winsoftzone.com/fortnitecheat

SHA1

- 00b3c8e844720193c2217f03c39372b9b821b3c6

- 02de8f9fffddefaa9b77668af51cae19846fd202

- 038a899072c0e8cbbe1fb7724de5c8c9047ebd60

- 03c0d80be236d117a052b4f0cd279186a0745304

- 0829a79f185fcac0afd3020cf0138f0a4cad355e

- 0955e462ce51249437d160126f7fc99a9491575d

- 0978a5f12e9834c1ccc682b0a279ca990eeda4bb

- 0d71a1b136052e4b1956c97382a799ebe69e00ff

- 0fee03e62ee9a4e055b164a8356ea07bada7f037

- 11e02c0ce7c99796d7aee17e3314c74fca8f046c

- 1659fc3fdc6918854d3f177a225ed46f0ed47173

- 17bfdb743f8b7a6a5fca3688d5dd887b468ca927

- 1a6295ed7ecc194509717d541718091b54b1b598

- 215a51f2555b2b1c681889e80f92a71b6b9b5c19

- 2350eda1db1087aa3a8b284b334a4d616888d5ca

- 268e6fab7823a2742f78775f39d05fd75816c0c5

- 26928c0e4f3195fae384bf6680b0d35849c43d40

- 30835ba95fb77a55cc502a352346e6bf1cda8bff

- 330f51bff05b2c4a13c4d89af0a477e8040f026b

- 34a2c1b3e4f2979d7bc10b0b2dd27c1c3a24b63b

- 37e0ab3ed4195c5e5f9b661cd4be8a1c80ac9229

- 3907b5dd4426b0cd9eee61fa3ce66f55c70a60f8

- 3ae688bba6fadc89f79179bb42c7e8b0abfd8e3a

- 497c65cfc90fbda1faba57742f1e5008cfbe9130

- 4aebc347d93982d329cee4caf700bae72a028b2a

- 4bf403a0150e434056ec4fc78db58e260aece7ad

- 4cfb343f2d44d6cbb6927a659d8512f828049c7b

- 4e26bae10cb8be1ee9e41f124bc982e1510f9e89

- 4eb463b263c3bb774f4d9b570b9b70a469473c83

- 4f91b408aa1405cdef66f6bf0eb3e3d58e95447b

- 59ee6b7bd30f60355c34291141eabd619b523922

- 5c81d07e535315a7f305fe92c59465034ccf24a5

- 60ffb1e901587efa15c8e350cfc4e200cf14e33c

- 611059bd4e616fac1b5aa3876603e1e904d1f0f7

- 621aa23811834b4c7c3d7619e4ca85151773faa8

- 68471631d168f102903a4d4ba294753e5b7f137b

- 6e8921663cd0e6c28b46eca630d33c0e232791fa

- 71abae997803a8a316f7f5c1a7d1d81a4e315989

- 7442fef910514dc4480d3fcb5b17dc61dba720a9

- 75e8aa1c12caca4bf9251916c58c3ea973be3fd4

- 769acfc551071a5a24f67ad86303d7eb7096d408

- 7f249f1ecf07860c27dd3482a59759686f7cca22

- 801e7c7e2ba7edd985dc0c3d00d47de77b6d9de2

- 852ad1ba2fe07ec156db7401e9da08684ea3c9d3

- 8566d162bdf93598a714b627586a83ef22785257

- 88e5e0b63294372485c3f2975149d2d10746123f

- 8acd7137faa7fd4cdeacb0177e534633e5158150

- 8b6c137bde88563c555f84663c57d016b79adb52

- 8bd052c08857a872708879e3d2982b831a811ac0

- 9a1430342f58d27a5ed707ad0f100c791ae1e8c8

- 9a7e971a79e1edf7d8a9c523be70d03a9e0ba032

- 9ec0833dd1af73b134f05cb71ba55ee1a40ee49b

- a22e5918718293db99a3c228af09913b7f98411b

- a40a74de7d285d26c493dfbffe5a2b584d1b1294

- a5ded59416516c871dbde1325ee8acf36ebfe7f0

- ac81d416d6682ed2bbccc078be0fef076eb0fb0c

- adbb3aaf0c06752af993ff0082dfa15989cdf6a4

- afeba84a2143f947b15d2c875374db56d592d298

- b206551cd4c7d464f21047451a852285a349eec7

- b28c9f5eaba947ba26e6d6924abefbc0dc0c25c4

- b4166f06d02404734adaea4a2a171984d370162b

- b6826531fa9ac78abe67c911226de5bd65a42257

- ba46ae9500ee34a77beede60214f5d5c50c944ff

- be3cbbde6a14e603fad7e773bf0e7ad0b0a86048

- c378300ace91a8a277e8c27858af456ee63a938b

- c3f6dbea6dc788f31042073bfb800c936c940690

- c40a897e312cac9721be88dc6da9b6e00a7b3bbe

- c4a4eb54b65dce2c88c6fd9244bdedb664c78afc

- c611c6a08c51145d9341cb1fd3bb61901ad99847

- c6ffc4e315256dac21948ee1536372e18ff25a04

- c7955814592660911ee95685e4575faf24fc7a4f

- c98dccd084e5de8a5f089317116d5ebc83767b6c

- caa86c21125d8123325bb379de075b25f1a39792

- cfd4fbce2da47a44284e594d9a5188fd3e62f9f4

- d08169392260e706ce82cf6acb6abdeca39292ae

- d4a2c5bddc9c57e11a21a1804adf6cbc8e39441d

- d4e386bcd5b6a78ac70354fea1c229e491ed47c1

- d6ea338c746ed193894f296ddda08488005f939a

- d73daa69d8e603baa84068b69c27075de7d06a31

- d7829c510d646d0f3fc7d05fe3536459515ea3ad

- dcc8000624ca837d777e9f39dda5442fcd65cc38

- dd23bfe475d52947e1b6fef7d26815bfd7225cb4

- dfa3265e4fe2e12b6ade53de3c7905d4a5480b97

- e29ba8d127ff58676fcb27c2c638cbca77fdc932

- e3b9d697b42c53cbf28325b770e7c9e16917388d

- e4968ca83a7edd14537f62fc4b0d56f6141792a1

- e5ebdda357d394fbbefaf0608140f76851a1d2a4

- e7241ab67a48851739d52d30ebb4b6714e9bef8b

- e9e3cdd78d6d87d8a72ddca1b31a949bf7e64476

- ebc7d6dbb1f5b6b2145b9f09b59935ef5b29ebab

- f0b769953aaa75271684a05af6036b146c218e47

- f1961e951fcbf02a98edb0e3aa26705ffb59d491

- f2a723d5589f331fa34e6e8f5ae81215e0ee5757

- f2dcaae98f84776ce6e1dc246d00fc80ecb39773

- f7c413da53870891c01b0c7c045e928f6ecf43a5

- f81eb06282f7a97c007729c8836d6272fce01d7d

- f8da74728b2a0ee1d5fbb7d6f5ab016622076783

- f9156fd6746adb53b67634a51bc1bf306cf4bd0b

- fa6fb0fcdb7a9e54bbd04f850e6e85edb3596a41

- fb399786a58835e3e30dee38a3667e3a59c55af8

- fea562ec5f3d8595247f26b6c0d8f220622810db

- feb76324f0c2ed5068992ad7e490fff58badcabc