С начала 2025 года на теневых русскоязычных форумах стал активно распространяться новый вымогательский сервис Pay2Key, работающий по модели RaaS (Ransomware as a Service). Аналитики Threat Intelligence F6 изучили его деятельность и обнаружили, что, несмотря на негласные правила, запрещающие атаки на страны СНГ, партнеры проекта уже предприняли несколько попыток заразить российские компании из финансового сектора, строительства и ритейла.

Описание

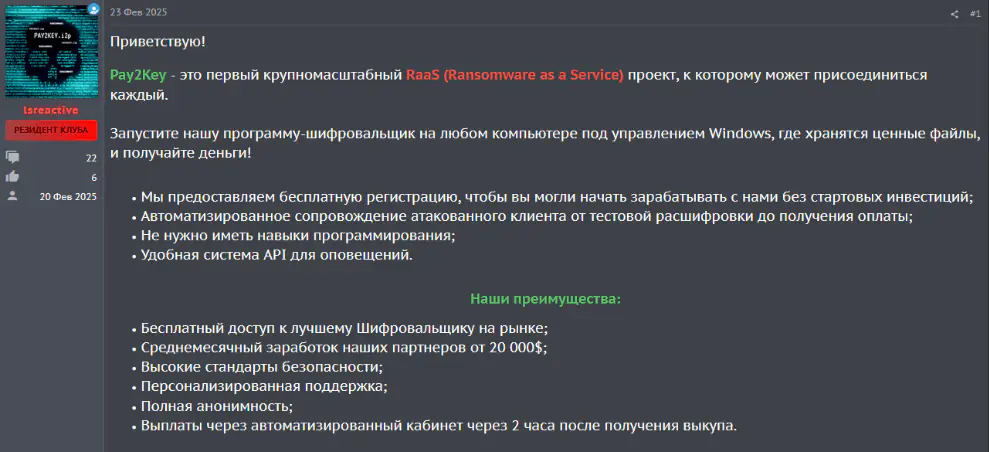

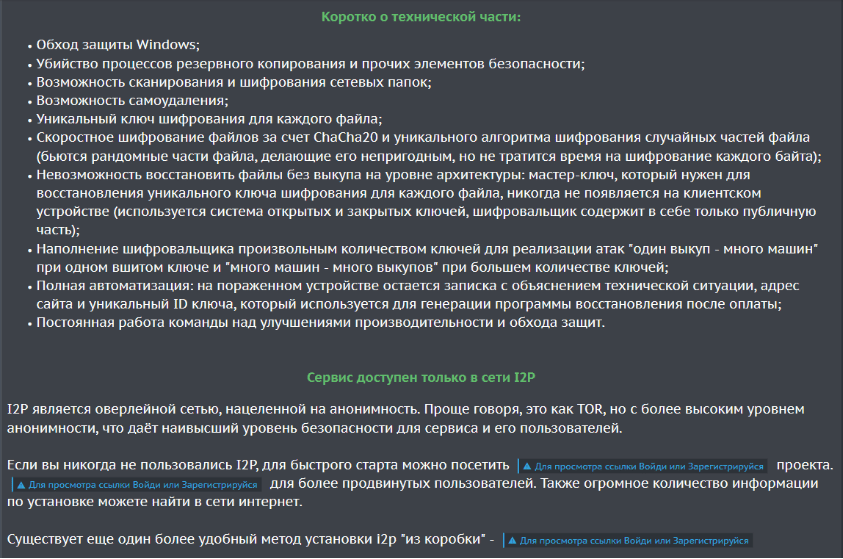

Сервис появился в конце февраля 2025 года на форуме Gerki, где пользователь под ником lsreactive объявил о запуске RaaS-платформы. Pay2Key базируется на известном шифровальщике Mimic и использует сложные методы обхода защиты, включая SFX-архивы, фишинг и легитимные утилиты. Его инфраструктура развернута в анонимной сети I2P (Invisible Internet Project), что усложняет обнаружение и блокировку.

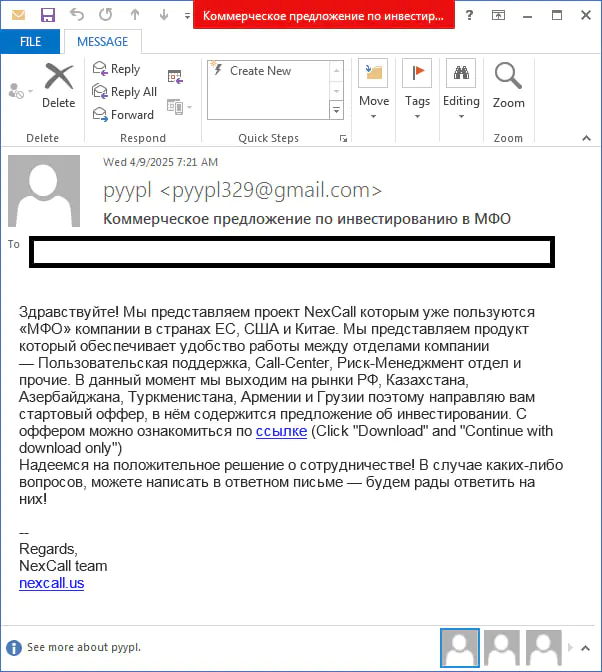

Интересно, что на некоторых форумах, где рекламируется Pay2Key, например, Probiv, официально запрещены атаки на Россию. Однако уже весной 2025 года было зафиксировано как минимум три фишинговые кампании, направленные на российские организации. Одна из них, обнаруженная в апреле, была нацелена на финансовый сектор. Злоумышленники рассылали письма с темой «Коммерческое предложение по инвестированию в МФО», содержащие ссылку на DropBox. После перехода жертва загружала файл, который оказывался самораспаковывающимся архивом 7-Zip. Внутри находились зашифрованные данные и PowerShell-скрипты, которые отключали защиту Windows и запускали шифровальщик.

Атаки проводились по схожему сценарию: вредоносный код маскировался под легитимные документы, а для поиска файлов на зараженных компьютерах использовалась утилита Everything. Шифрование осуществлялось с помощью алгоритма ChaCha20, а для передачи ключей применялся протокол ECDH X25519. После завершения процесса жертвам показывалось сообщение с требованием выкупа, обычно в размере около $2500.

Аналитики F6 Threat Intelligence также выявили другие рассылки, в которых злоумышленники вместо ссылок на DropBox прикрепляли напрямую RAR-архивы с вредоносным кодом. Тематика писем варьировалась от предложений о закупках до уведомлений о проверках, что делало их более убедительными для сотрудников компаний.

Появление Pay2Key свидетельствует о растущей конкуренции на рынке RaaS. Многие группировки теперь отказываются от негласных ограничений на атаки по СНГ, что увеличивает риски для российского бизнеса. В ближайшее время эксперты прогнозируют появление новых сервисов, что еще больше осложнит кибербезопасность.

Таким образом, Pay2Key стал очередным подтверждением того, что угрозы программ-вымогателей продолжают эволюционировать, а злоумышленники ищут новые способы обхода защиты и привлечения партнеров. Российским компаниям следует быть особенно внимательными к подозрительным письмам и регулярно обновлять системы кибербезопасности.

Индикаторы компрометации

I2P (Invisible Internet Project) Domains

- pay2keys7rgdzrhgzxyd7egpxc2pusdrkofmqfnwclts2rnjsrva.b32.i2p

URLs

- https://www.dropbox.com/scl/fi/ldkwll7mo2dxn3si72oaw/NexCall.exe?rlkey=m2y8oyd7n98rbny9ejallguk8&st=nbra50va&dl=0

SHA1

- 0ab5498f96b309b1edfc91baa9130743a8a63587

- 16dd5f6c69528e77bf725e97c7d703c46c2f8527

- 18e15e550347c64502f2d1ad7aacc9c59a463be8

- 204e6a57c44242fad874377851b13099dfe60176

- 2d71a7e521af6989a4ff12425b58180a2cbdb24b

- 2d960b02a37c36e83fb28302e5070f6c02a11b91

- 2e1b3460b000f495c0c1497f5d28de6627a60b9b

- 3c4ffea46486a629497fd098617a6500e8c2e61e

- 4466167ec339e731b483cea95c0df9bccf012c1a

- 46d3513fb4addfcd02a64798ebe189cdf6f0b186

- 4bfbf387e1b5e514cf4faba69ccaac81cfe5de7f

- 52c4c328e5e4a6d26e3368152b3910ca40362bd9

- 676481f93aca845371c3768be64f7d949760235e

- 6f316501b6d821c15d8a5e2dc65d8df4667d6ad6

- 6f53892a92f7ea349c883b7854f705cddb05f68e

- 6f7f5106155fc83a761846ebd5a6c31566f35e2b

- 796cecbcff4798692bc0cf7e82304d5af4b7e9c4

- 7abce96681b4a74a67be918ab655e8a52040c128

- 89556dc29854d503035437586314337ff4a8f956

- 8992695e078f8bcc82cea83392857f0de5fcf42e

- 8dd711a1f0f5ca2f557ba7026ca763e1f070a261

- 90a75addcb3130d1fc3c0345eaf55115fc804381

- 9187e6aa62ecaa5bacd7086ad6b98e02a66b240d

- b7ae62ba9dd54f49eac4e285b3b08f33baa14285

- bf98df120e097a9eff88e257893f725abfd57668

- c452d8d4c3a82af4bc57ca8a76e4407aaf90deca

- c4bd72f8a65b332eaf4881d706d3ae1d1edcc552

- c64143250ca6fb28d952e9f59013efbeec003718

- c79bddbea392247a4e88221f53c0e2e30368b614

- ccea8b21373642983ca4e26c9099c45d2f03c258

- dfdef3cef6156ea04b630318b2e362c17ea75abf

- e31d3daf4eb105079390b16d096f783ed7457435

- e8e45101c0f03c76bc8fee53f4236b6e31868efc

- f3f3e1576f4a4e57deeb001f28f9172df65a1f92

- fbfdc8bbff6225cebcc4f005c985159096b0d709

- ff2d55a844c1fd37b3841cefa7e2d21de5fa8bac