Специалисты по информационной безопасности обнаружили новый образец вредоносного ПО, получившего название "Белый плюс черный лис". Этот сложный гибридный угроз использует технику "белый + черный", когда легитимное приложение (белый файл) используется для загрузки и выполнения вредоносного кода (черный файл). Анализ показал, что данный образец обладает широким спектром возможностей, включая удаленное управление системой, сбор конфиденциальных данных и деструктивные функции.

Описание

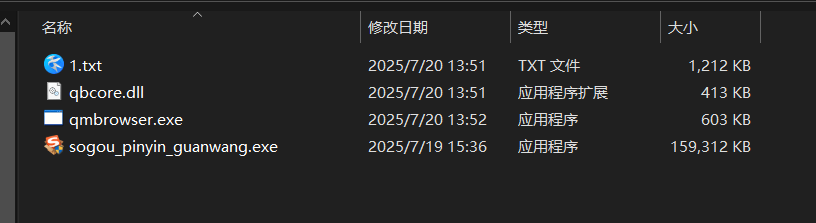

Основным вектором распространения является MSI-установщик, который при инсталляции распаковывает и запускает вредоносные компоненты. Исследователи выявили, что злоумышленники тщательно скрывают свои действия, используя легитимные процессы для маскировки вредоносной активности. В частности, файл qmbrowser.exe (белый компонент) добавляется в автозагрузку через реестр, что позволяет зловреду сохранять резидентность в системе.

Ключевым элементом атаки является DLL-библиотека qbcore.dll, которая содержит экспортируемую функцию cef_api_hash(). Эта функция отвечает за основную логику вредоносной деятельности: она не только обеспечивает постоянное присутствие в системе, но и загружает дополнительный вредоносный код из текстового файла 1.txt. Процесс выполнения кода реализован через создание отдельного потока, который выделяет область памяти, декодирует и выполняет PE-файл непосредственно в оперативной памяти.

Более глубокий анализ показал, что основной вредоносный модуль представляет собой полноценную программу удаленного доступа (RAT). Этот модуль, условно названный dump.dll, обладает обширным набором функций: от стандартных возможностей ключевого шпиона до сложных механизмов взаимодействия с командным сервером по TCP-протоколу. В коде обнаружен явный IP-адрес (154.23.221.136), используемый для установки соединения с сервером управления.

Особую опасность представляет система команд, обрабатываемых вредоносной программой. Исследователи идентифицировали более 40 различных инструкций, каждая из которых отвечает за определенный тип вредоносной деятельности. Среди наиболее разрушительных функций выделяются:

Деструктивные возможности

Зловред способен намеренно повреждать системные компоненты, включая перезапись загрузочной записи (MBR) с последующей перезагрузкой системы. Также реализованы функции принудительного удаления пользовательских данных популярных браузеров (Chrome, Firefox, Edge и других), что может привести к безвозвратной потере важной информации.

Методы уклонения от обнаружения

Для обхода защитных механизмов вредонос использует несколько техник, включая добавление себя в исключения Windows Defender через PowerShell-команды. Дополнительно реализованы механизмы очистки системных журналов и временных файлов, что значительно затрудняет последующий анализ инцидента.

Функции сбора данных

Программа оснащена комплексным набором инструментов для мониторинга активности пользователя: от стандартного кейлоггинга до перехвата содержимого буфера обмена и даже записи аудио через системные устройства.

Механизмы распространения

Анализ кода показал наличие функций для автоматического распространения через съемные носители и сетевые ресурсы. Вредонос способен создавать специальные BAT-файлы для поддержания своей резидентности в системе.

Специалисты отмечают высокий уровень профессионализма создателей данного вредоносного ПО. Использование техники "белый + черный", многоступенчатое выполнение кода в памяти и обширный набор вредоносных функций делают эту угрозу особенно опасной. На данный момент не известно о масштабах заражения, однако подобные образцы обычно используются в целевых атаках на корпоративный сектор.

Индикаторы компрометации

IPv4

- 154.23.221.136

MD5

- 2af4ec5fdcbf655e40eee4d217f9df30

- 82066237d1b6950aeb73393143529e52

- daf943400f7ecbe56688f31e3bdcf042

SHA1

- 4a24f99f6eb25f3add22ee0ee4e23e2476735730

- 650e2b56f6439436ff07f9f17bbab20ae98fd0c6

- a7c281c8c7326047fad02fc3c611b34f70ef205c

- d8cb1f53b087ee9a1c79a3a1fca8b1365c4c9c19

SHA256

- 2366c160c454164c1c9d2baa6d2cc469699c20b6b7c95f041edb1307b3b4ce3e

- e863704b7604fcb5909777d5f32aaba71a86fcc4fe5d7fcedb530266988c7eeb

- e88aa514348fba58e723b4bd6b495d5522b08a2931bae7a37d77af182cb97192