С августа 2024 года злоумышленники целенаправленно атакуют пользователей Android в Индонезии и Вьетнаме с помощью банковских троянов, маскирующихся под легитимные приложения для платежей и государственной идентификации. Операторы демонстрируют характерные паттерны регистрации доменов, часто повторно используют TLS-сертификаты и группируют домены для перенаправления на одни и те же IP-адреса, проявляя наибольшую активность в дневное время по часовому поясу Восточной Азии.

Описание

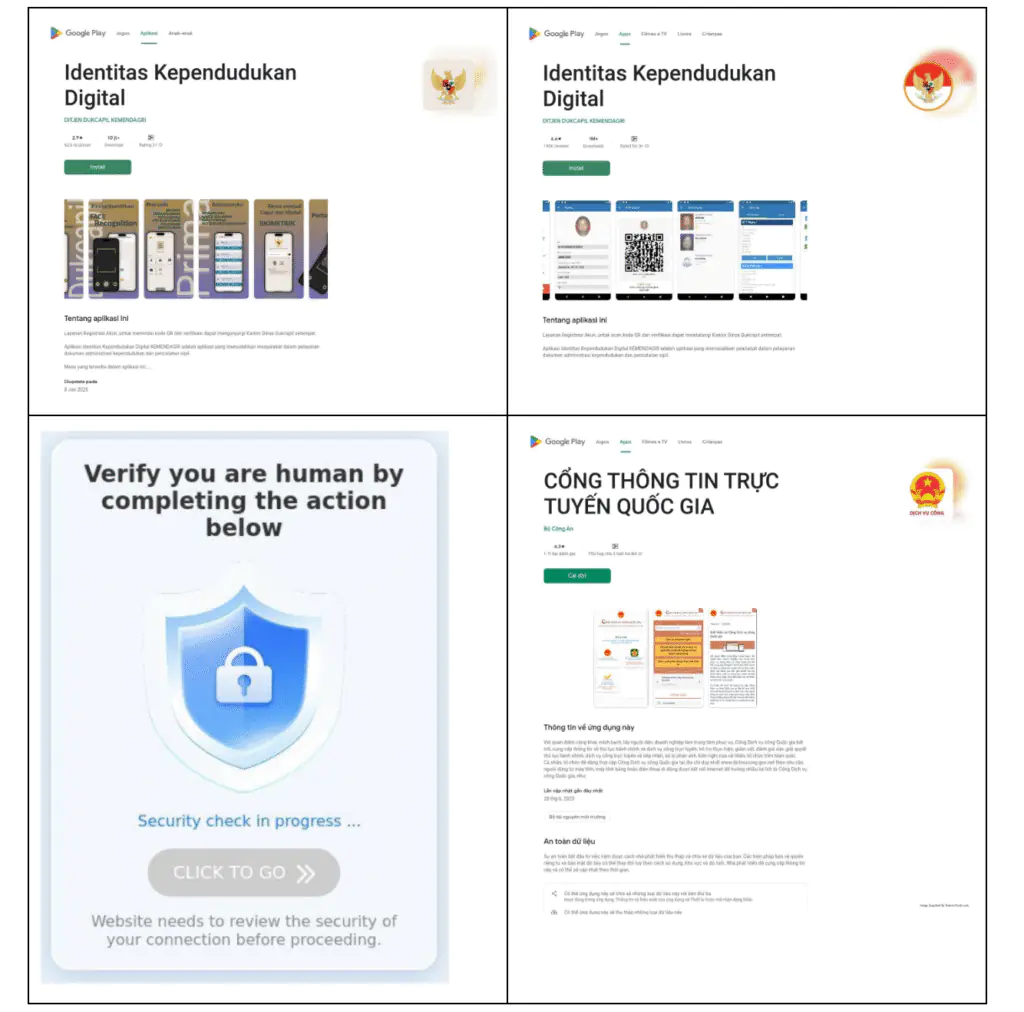

Изначально подозрительная активность была выявлена через мониторинг элементов веб-сайтов, имитирующих страницы Google Play Store, например, с использованием строки http.html:"VfPpkd-jY41G-V67aGc", что может указывать на поддельные сайты для распространения вредоносного ПО. Один из таких доменов, icrossingappxyz[.]com, содержал фальшивые кнопки загрузки приложений с Google Play Store и App Store. При нажатии на кнопку для Android запускался индикатор выполнения загрузки, после чего пользователю предлагалось выбрать место для сохранения файла на устройстве. Ссылка на Apple App Store не функционировала.

Сайт использовал обфусцированную обёртку с библиотекой Socket.IO, которая обеспечивает двустороннюю коммуникацию с сервером в реальном времени, что нетипично для страницы загрузки. Вместо прямой ссылки на файл, при нажатии на кнопку Android устанавливалось WebSocket-соединение: socket.emit(‘startDownload’, …). Сервер отправлял APK-файл обратно в браузер небольшими частями. Браузер собирал эти части в памяти, а затем создавал временную локальную ссылку для скачивания, имитируя обычный процесс загрузки. Такой метод позволяет обойти сетевые фильтры, блокирующие прямые загрузки APK, и избежать обнаружения автоматизированными сканерами безопасности.

Некоторые браузеры корректно идентифицировали эти загрузки как подозрительные и показывали предупреждения, например, для файла IdentitasKependudukanDigital.apk с хэшем SHA256 1f9253092c5a2abdb7bc3d93fccad85f23ce5bfde38377c792a242f045afcdb5. Анализ показал, что это BankBot.Remo.1.origin - банковский троянец с закрытым исходным кодом, чьи исходники были утекли на русскоязычных форумах ещё в 2016 году, что привело к появлению множества вариантов.

Также использовались более простые методы доставки вредоносного ПО, такие как поддельная страница приложения M-Pajak для уплаты налогов на домене twmlwcs[.]cc. Сайт имитировал страницу Google App Store и содержал прямую ссылку для загрузки вредоносного файла. Примечательно, что в HTML-коде страницы смешаны тайский, вьетнамский, португальский и индонезийский языки, что может свидетельствовать о использовании шаблонов менее искушёнными операторами. Загружаемый файл M-Pajak.apk также являлся загрузчиком BankBot и был настроен на взаимодействие с C2-доменами: saping.ynhqhu[.]com, aaping.ynhqhu[.]com, admin.congdichvucongdancuquocgia[.]cc, admin.outdoormovietheaters[.]com.

Было идентифицировано более 100 доменов, связанных с этой активностью, с очень ограниченными вариациями в поддельном контенте. Злоумышленники также размещали вредоносные файлы в открытых веб-каталогах, таких как dgpyynxzb[.]com и ykkadm[.]icu, где были обнаружены поддельные версии приложений индонезийских банков, включая BCA, BRI, OCBC и других.

Анализ паттернов регистрации доменов за последние 12 месяцев выявил повторяющиеся признаки: использование хостинга Alibaba, регистратора Gname.com Pte. Ltd. и DNS-серверов share-dns[.]net и cloudflare[.]com. Серверы преимущественно расположены в Сингапуре (SG) и Индонезии (ID), а SSL-сертификаты выдавались центрами R10, R11, WE1. Тепловые карты, показывающие время регистрации доменов и первых DNS-запросов, демонстрируют явную группировку активности в дневное время по часовому поясу Восточной Азии, что соответствует целевым регионам и может указывать на расположение самих операторов в том же регионе.

В среднем, между регистрацией домена и первым DNS-запросом прошло около 10,5 часов, что указывает на относительно быстрое развертывание инфраструктуры, хотя и не такое быстрое, как у более известных киберпреступных групп.

Злоумышленники применяли методы обхода сетевой безопасности, но некоторые браузеры успешно предупреждали пользователей о подозрительных загрузках, что служит важной линией защиты. Использование шаблонов с смешанными языками и поддельных страниц Google Play Store позволяет идентифицировать такие сайты. Последовательное использование инфраструктуры (Alibaba, Gname, share-dns[.]net) создаёт четкий цифровой след. Кампания скоординирована и, вероятно, финансово мотивирована, а операторы предположительно базируются в регионе цели. Пользователям рекомендуется скачивать приложения только из официальных магазинов и обращать внимание на предупреждения браузеров.

Индикаторы компрометации

Domains

- asdrjswer678.com

- asociaciondehotelesdemexico.com

- bocongan-congdichvucong.com

- bpsikd.com

- bps-ikd.com

- brightter-efg.com

- brightter-ysl.com

- capnhatdulieu-et.com

- capnhat-etvn.cc

- care-ind.cc

- chinhphutt.com

- congdichvu.cc

- congdichvu.vip

- congdichvucong.cc

- cong-dichvucong.com

- congdichvucongbocongan.com

- congdichvucong-bocongan.com

- congdichvucongdancuquocgia.cc

- congdichvucongdancuquocgia.com

- congdichvucongquocgia.com

- congdichvucong-quocgia.com

- cong-dich-vu-cong-quoc-gia.com

- congdichvucong-quocgia-dvc.com

- coring-ind-care.cc

- coring-ind-care.com

- cpvn-eta.cc

- cski-evn.cc

- dich-vu-cong.com

- dichvucong-dvc-quocgia.cc

- dichvucong-qg.com

- dichvucong-quocgia.cc

- dichvucongquocgia.com

- dichvucong-quocgia.com

- dichvucong-quoc-gia.com

- dichvuquocgia.com

- dichvuquocgia.org

- digital-idn.com

- dirjenpajak-caring-idn.com

- dirjenpajak-idn-caring.com

- djpcareloop.top

- djpcare-mpajak-idn.cc

- djpcare-mpajak-idn.com

- djp-idn-pajak.cc

- djp-mpajak-idn.cc

- djp-mpajak-idn.cyou

- djp-mpajak-idn.top

- downloaddjpidn.com

- download-djpidn.com

- download-idnpajak.com

- downloadmpajakidn.com

- down-loadmpajakidn.com

- downloadmpajakidn.vip

- downloadpajak.cc

- dulieu-etvn.cc

- dvc-chinhphu.com

- dvcdichvucong.com

- dvc-dichvucong.com

- dvcqg.cc

- dvcqg.org

- dvcqg.vip

- dvc-quocgia.cc

- dvcquocgia.com

- dvc-quocgia.com

- dvc-quocgia.net

- dvc-quocgia.org

- dvcvn-congdichvucongquocgia.cc

- dvcvn-dichvucongquoccgla.online

- dvcvn-dichvucongquocgla.online

- dvcvn-dichvucongquocglaa.online

- dvcvn-dichvucongquoocgla.online

- dvcvn-trungtamdulieu.com

- dxgjsgw.com

- e-djp.com

- e-ikd.com

- e-pajak.cc

- etx-dongbodulieu.com

- evn-ctdl.cc

- fbpsikd.click

- hdgjgw.com

- hosodongbo-etvn.cc

- hsgjsgw.com

- icrossingappxyz.com

- id-djp-dl.com

- id-ektp.com

- i-djp-pajak.com

- idmpajak.com

- idn-digital.com

- idn-dirjenpajak-caring.cc

- idn-dirjenpajak-caring.com

- idngov.com

- idnpajak.com

- idn-pajak-djp.cc

- idn-pajak-djp.top

- idnpajakdownload.com

- id-pemerintah.com

- iheartusnf6.com

- ikddigital.online

- indiemusicacademi.com

- ind-ikddps.cc

- ind-ikddps.online

- ind-ikddpzs.online

- ind-ikddpzz.online

- japavest.com

- japfunds.com

- jfjygw.com

- keelvari1.cc

- m-djp-download.com

- mpajak.cc

- m-pajak.cc

- m-pajak.vip

- mpajak-djp-idn.cc

- mpajak-djp-idn.top

- mpajak-djp-idn.vip

- mpajak-idn-download.cc

- onlinedjp.com

- onlinepajak.cc

- outshine-byd.com

- outshine-ryg.com

- outshine-sem.com

- pa-jak.org

- pajakdownload.com

- pemerimtahx.com

- pemerintah.cc

- phatnguoicsgt.com

- registerktp.com

- registerktp.online

- toptraditional.com

- topunfortunately.com

- topviolent.com

- ttcskhdl.cc

- twmlwcs.cc

- vietnamchinhphu.org

- vncirclek.com

- vndichvucongtructuyen.com

- ykkadm.icu

- ynhqhu.com

SHA256

- 0b7f4c3be1d0b0f0b53495ff33e8c4b22adf122e01f8c72d705c489a975fe498

- 0d36bb982c7b4d7b309f34653af7f5abe80b1503971d9832d617c5f6b35f362c

- 0de69fad50b9e0800ba0120fe2b2f7ebb414e1ae335149a77dae3544b0a46139

- 14ce035b4bc33458612f3b692e9d9f3304e4eb0455c933452ec49d56549520c4

- 1f9253092c5a2abdb7bc3d93fccad85f23ce5bfde38377c792a242f045afcdb5

- 2386baafae215fee4c27b955dd6786a7d70d32e5d6eff54cfd8a1353d3d1b473

- 33939f391dab818e6bbda531f64280869adbaafc213c2f4773169f561c88f19f

- 359a032427342b32bcd85a40e0f99496732f03bbce15aa0d8c92a2b9cfd493dc

- 4be32b6417ee32b9da0b81e487f9e26503bd7086d95a4fb5fd8dd8ac1f328e5d

- 4eb7a289af4ea7c65c4926e4b5e2c9ec3fb4d0b9cc425f704b7d1634c23a03a9

- 680eb952cfff2fb39563abc6321851f4b7e6a8014d09ed2744465bcb192562ce

- 68fb18d67bb2314ff70a0fb42e05c40463cceb9657c62682179e62809429ad99

- 90aa611b5a258d36220afad46aa52f7496dc11211999ea84e0e7182dc3476aa5

- 9ada0f54f0eaa0349c63759172848fcb1dd123d892ece8d74002f96d6f095a43

- 9e38cc89cf22ff8f5a566c2069702dd89f55bc3f8a3caf96f0d9327256bdc791

- a9358048b5f6e8e7c4b47bebd41991f9e33ccea6e9eb88d1c33dc6079ceb06b6

- b847b228ed7993136b390bdd6c4afaadc7a441afabf28524bd236e002cf58d47

- d47246c9bd4961f692cef6e3d8cdc5aa5f64e16946104cc9c194eb47077fd897

- d4937d30853932bc0bf840bac79121e027ec7078395ec2c50d6392f1fed528f1

- db0c223bc08108694e8185e0d8bcd32684e56ba251fb63a544c7eff293258079

- e29c4a157ac2e1a233f9a59e63cb203fd8eac0595c452d93ed9b72e264dbc8f9

- e433744f2372bc1ef925007f1f2a17509b4a498472d68c671bb8849265c61475

- e9d3f6211d4ebbe0c5c564b234903fbf5a0dd3f531b518e13ef0dcc8bedc4a6d

- ec5b55d4829d043ed3998cc90f633fab5d37bcf5476c6b274eeba85b9f5baaa7

- f7a148d0da5bea32a823b27cf8c45e7532d5e0a964cc4a102fa006ea4ff7e64d