Троян SpyNote для Android продолжает угрожать пользователям через фишинговые сайты, имитирующие официальные страницы приложений в Google Play. Как показывают последние данные, злоумышленники используют те же тактики, что и в апреле, но с улучшенными механизмами защиты от анализа.

Описание

SpyNote представляет собой мощный Remote Access Trojan (RAT), способный осуществлять удалённое наблюдение, извлекать конфиденциальные данные и полностью контролировать устройство. Среди его возможностей - удалённое управление камерой и микрофоном, перехват телефонных звонков, кейлоггинг для кражи учетных данных и двухфакторных кодов, а также выполнение произвольных команд. Если троян получает права администратора, он может блокировать устройство, удалять данные или устанавливать дополнительные вредоносные приложения.

Атакующие создают статические копии страниц Google Play, используя скопированные HTML и CSS, чтобы обманом заставить пользователей загрузить APK-файл. Кнопка «Установить» на таких страницах запускает JavaScript-функцию, которая инициирует загрузку вредоносного файла напрямую с сайта.

Инфраструктура злоумышленников включает домены, зарегистрированные через NameSilo и XinNet Technology Corporation, а IP-адреса связаны с провайдерами Lightnode Limited и Vultr Holdings LLC. Для обслуживания используются серверы nginx, а среди наиболее активных IP-адресов фигурируют 154.90.58.26 и 199.247.6.61.

Одним из ключевых изменений в новой кампании стало добавление дополнительных механизмов защиты от анализа в APK-дроппер. Вредоносная нагрузка теперь шифруется и динамически расшифровывается с использованием AES-ключа, извлекаемого из манифеста приложения. Например, в одном из образцов для получения ключа «62646632363164386461323836333631» используется имя пакета «rogcysibz.wbnyvkrn.sstjjs».

После установки дроппер объединяет два файла (000 и 001) из папки assets/base, расшифровывает их с помощью AES, затем распаковывает через gzip, получая основной APK SpyNote. Этот файл динамически загружается и выполняет свою логику, включая подключение к командно-контрольному серверу через WebSocket.

В отличие от предыдущих версий, где C2-адреса были жёстко прописаны, теперь используются методы обфускации управления потоком и идентификаторов. Это усложняет статический анализ и затрудняет обнаружение.

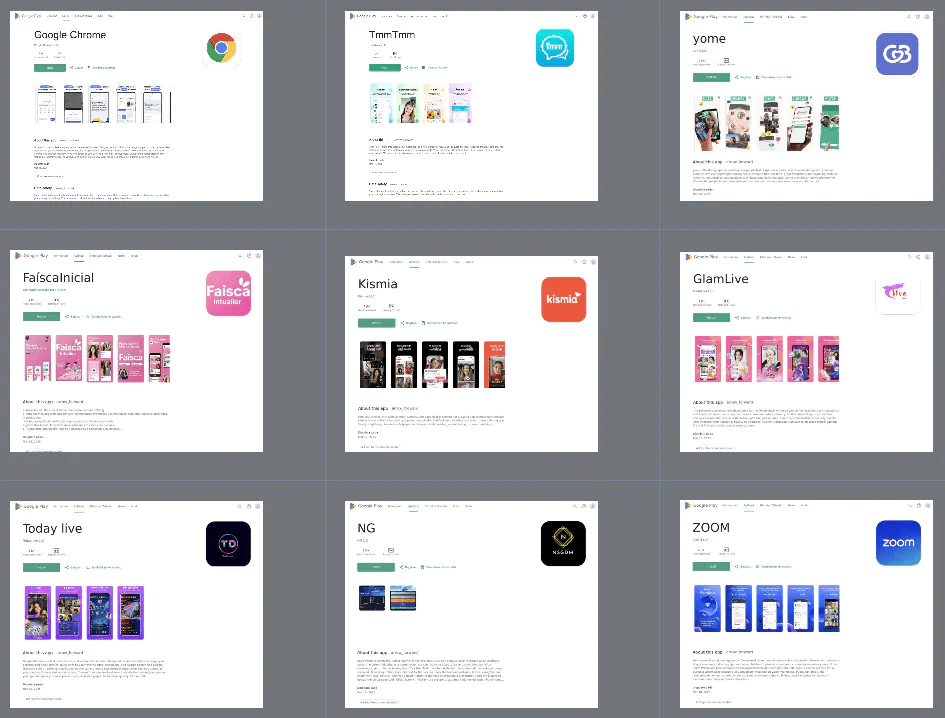

Злоумышленник демонстрирует настойчивость, но ограниченную техническую адаптивность. Инфраструктура по-прежнему relies на два основных IP-адреса, хотя происходит ротация конкретных разрешений. Среди целей - приложения из различных категорий: социальные сети и знакомства (iHappy, CamSoda, Kismia), игры (8 Ball Pool, Block Blast), а также популярные утилиты, включая Chrome, Zoom и приложения для повышения продуктивности.

Подобный широкий охват и финансово ориентированные мотивы указывают на то, что атакующие нацелены на обычных пользователей. Хотя в коде присутствуют комментарии на китайском языке, точная атрибуция кампании пока остаётся неизвестной.

Индикаторы компрометации

IPv4

- 154.90.58.26

- 199.247.6.61

Domains

- askkpl67.top

- atdfp.top

- atubh.top

- bcgrt.top

- bekmc.top

- byhga.top

- cfdta.top

- cnhau1wq.top

- ctdqa.top

- fcewa.top

- fhkaw.top

- fkqed.top

- fsckk.top

- fsdlaowaa.top

- gtuaw.top

- hekbb.top

- hytsa.top

- jewrs.top

- kasmc.top

- kmyjh.top

- kshyq.top

- kyhbc.top

- mcspa.top

- megha.top

- mskisdakw.top

- mygta.top

- nhy58awn.top

- pkdcp.top

- pyane.top

- pyfcf.top

- sakjhu5588.top

- snbyp.top

- spwtt.top

URLs

- https://atdfp.top/Holding%20Hands.apk

- https://atubh.top/Chrome.apk

- https://bcgrt.top/Beauty.apk

- https://bekmc.top/TmmTmm.apk

- https://byhga.top/8%20Ball%20Pool.apk

- https://cfdta.top/Fa%C3%ADscaInicial.apk

- https://ctdqa.top/003.apk

- https://fcewa.top/Chrome.apk

- https://fhkaw.top/Kismia.apk

- https://fkqed.top/001.apk

- https://fsckk.top/yome.apk

- https://gtuaw.top/Chrome.apk

- https://hekbb.top/GlamLive.apk

- https://hytsa.top/Chrome.apk

- https://jewrs.top/CamSoda.apk

- https://kasmc.top/Fa%C3%ADscaInicial.apk

- https://kmyjh.top/001.apk

- https://kshyq.top/004.apk

- https://kyhbc.top/002.apk

- https://megha.top/iHappy.apk

- https://mygta.top/Block%20Blast.apk

- https://pkdcp.top/Fa%C3%ADscaInicial.apk

- https://pyane.top/Compras%20Online.apk

- https://pyfcf.top/001.apk

- https://snbyp.top/meus%20arquivos%202025.apk

- https://spwtt.top/LoveVideo.apk

SHA256

- 008160aa7dde3b25c4c576038e0bdfd5e9b03fbf458fa4a6f2ec024873d33c1c

- 1467ecfb133fc161de04e5f64d06bf9c3c5613b95d455197c233f75d8fac0939

- 16bd6c30038b75fb69e07ed10c24994fc8307c58e7b9642f72be33308cce4dae

- 19487909541f035d35ef844e85fa6d7aa791597e82d7f7796469a6bc6d6b3bc2

- 1a79b87f5c7c0fad73d6b661675036f2dd0870bf86e7f98cda783bcb71e50c24

- 1fd2df4967df64ac575c45d19bff506a380abcdeb0bf07a01b33821aa97f4a1a

- 2170751ec2cfc94e83d62e577f720c5ac48844f2a3d6b30c3411c3bf6d099bff

- 224bdd20279594a3925bf31602f8da2807d1cd4ca001a734f979f7ede5278858

- 23010eed33c74314fb8c7b1520228889d3ed69837b89902b39ee74c3fb8d8e90

- 28ed0adb48c52c0ee7ffce6fecd53f15dc01e2d93d21b6457f92e20fd43a1e6d

- 32945f0653f0c9182dc49c3c8bf6c791bdce40cf45eae67fc6b310a487f6fc08

- 3ff67dd91b6bcd655241a61bd2ec92de9a6e712ccf43d8d3c7830094dd60b095

- 40917eab11a3f60ad0de092ac12827c5760feb32bf795d25d9fc095ed0891498

- 419afa34f38ce36226784b4cff034b1f31ef6047ac6ca73203a174ae554dc072

- 48aa5f908fa612dcb38acf4005de72b9379f50c7e1bc43a4e64ce274bb7566e8

- 4f2272abfae12c989eb0247085fc57640e588333a0c503eeb11a323d5f190736

- 55291f9c2c9c7d2cb29455ea93e82688e218ef54d823b8c72ba09d9338e3c03b

- 560a01f8ac823d031f941064e84c36376f3d37e46997bee773b2564ac58592e3

- 5ca476403615ae8ec8c62c4aefdb1da60ce51a63281b003d8bc2d138f83e588b

- 6d459e4478a1eaba287473330ebcb892ad278b87da3ec2d2cbc0fb0899c462f8

- 703d62470d31866ccecb66f0083084c478e9e92916041216ec8d839afed0d0d6

- 8500792f144260198d6d59a3adec1615ca26311ba0a593af42643141046b1463

- 86e8d3716318e9bb63b86aebe185db5db6718cb3ddea7fbafefa8ebfb674b9e8

- 9b9f2cb11b796f024dcac0f1c13cba09a4365d00aa0c7da5edb118df20d13c47

- b81febd19a457e6814d7e28d68742ae25fc4cf6472289a481e262048e9d8eee4

- d2d3a2a69a0621c3f4618a09e897d86a96e82549a8711fe25743ed2c35dca87f

- d39ca965fe421974185f6aa4c88c037414a54091654c69ce5c1ffa190a7ad611

- d858ea1d137fc8ebac1ec0473b46da70f1900e88536d9ec022867ac229a3ea6c

- daac37b4eb63b0fc5f8b61ed1d4c7d65a29e8a7a90a89a40dec8411c4f9d81d1

- db91da6b3e85d9c11255e50ef10e5636b1d5e5d9e417998daa22a58ae0b2c29f

- dff83f2963415e34cf4cc45a05391a908e03a4f123e3d63caae006fecbd62e56

- e85d0d457f3294caddf743039e95deea3b58104ba0a786aa68ae355765b9e22c

- ebe474f406f4588e0d59f1df2e482a0139c4bdbe1df9f30bb2a97c3244e023fa

- f03e39ab4f75842b66958670e9b0672dfde4c2b0a7a5353e8c017d6a7819eee6

- f5369f99fce5d5e58ecff26134bb910244d0f70e56af5a5ec6ac1856c6c3a771

- f5e6d9878290060a6c7f9bde8720239398103615869db8731c32db55837db00e

- f6be62ae0b3908119ea6bf124158681cd566e912b36b69c42d59ffbcff02fe3a