Команда SOC компании Evalian зафиксировала активную целевую фишинговую кампанию против пользователей платформы HubSpot. Злоумышленники применяют комбинацию методов: компрометацию корпоративной почты (Business Email Compromise, BEC) и взлом легитимного веб-сайта для доставки сложного похитителя учетных данных. Атака была успешно выявлена благодаря анализу инфраструктуры и тактик, несмотря на использование злоумышленниками доверенных сервисов для обхода базовых средств защиты.

Описание

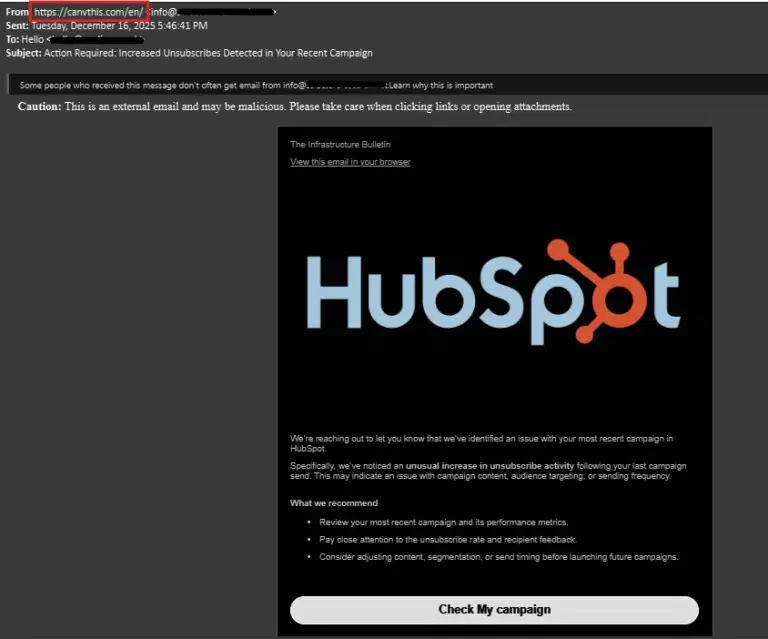

Основным вектором атаки стала рассылка фишинговых писем, которые убедительно имитировали коммуникацию от HubSpot. Сообщение побуждало пользователей проверить маркетинговую кампанию из-за якобы возросшего числа отписок. При этом прямые ссылки в теле письма не были вредоносными. Ключевой обман заключался в другом: фишинговая ссылка была размещена непосредственно в отображаемом имени отправителя. Этот метод часто позволяет обходить проверки защитных шлюзов электронной почты (Secure Email Gateway, SEG), так как системы редко анализируют имя отправителя на наличие URL.

Для массовой рассылки злоумышленники дополнительно использовали скомпрометированный легитимный почтовый ящик и платформу MailChimp. Это позволило письмам, отправленным с авторизованного и репутабельного домена, успешно проходить проверки аутентификации SPF, DKIM и DMARC и достигать папки "Входящие". Данная тактика подчеркивает важный нюанс: эти протоколы подтверждают лишь то, что письмо не было подделано на уровне SMTP и отправлено с разрешенного адреса, но не гарантируют его безопасность или отсутствие злого умысла со стороны легитимного отправителя.

Кликабельная ссылка в письме вела на взломанный легитимный сайт, который перенаправлял жертву на поддельную страницу входа в HubSpot. Страница-клон была выполнена на высоком уровне и практически неотличима от оригинала. Введенные учетные данные перехватывались и отправлялись на сервер, размещенный на IP-адресе 193[.]143[.]1[.]220. Анализ показал, что инфраструктура принадлежит российскому хостеру Proton66 OOO и размещена в Санкт-Петербурге. Открытые источники неоднократно связывали автономную систему AS198953 этого провайдера с фишингом и спам-активностью, что указывает на использование так называемого "пуленепробиваемого" хостинга.

Технический анализ сервера выявил шаблонную, плохо защищенную конфигурацию. Хост, управляемый панелью Plesk, имел широкий набор открытых портов, включая SMTP, IMAP, HTTP/HTTPS и административные интерфейсы. Подобная инфраструктура, часто развертываемая на виртуальных частных серверах, типична для краткосрочных фишинговых кампаний. Она позволяет быстро создавать и сменять фишинговые страницы, а также управлять почтовыми рассылками. При этом на сервере были обнаружены самоподписанные TLS-сертификаты для почтовых служб, что может свидетельствовать о попытках злоупотребления протоколом STARTTLS.

Данный кейс наглядно демонстрирует эволюцию тактик фишера. Современные операции больше не полагаются на примитивный дизайн и грамматические ошибки. Вместо этого злоумышленники комбинируют методы социальной инженерии, используют инфраструктуру как услугу (Infrastructure-as-a-Service) и активно злоупотребляют доверенными сторонними платформами, такими как MailChimp, SendGrid или Salesforce. Это позволяет им быстро масштабировать атаки и обходить базовые защитные механизмы, построенные на черных списках доменов и проверке аутентичности писем.

Для современных центров безопасности это означает необходимость перехода от реактивного блокирования к проактивному поиску угроз. Ключевыми элементами становятся анализ паттернов инфраструктуры, мониторинг активности с облачных почтовых платформ, использование дополнительных индикаторов вроде JARM-отпечатков TLS и постоянное обучение пользователей. Последним важно понимать, что даже идеально оформленное письмо, пришедшее с проверенного адреса, может представлять угрозу. Внедрение запросов для поиска угроз (threat hunting), основанных на выявленных тактиках и технических артефактах, позволяет обнаруживать подобные кампании на ранних стадиях и защищать организации до того, как произойдет массовая компрометация.

Индикаторы компрометации

IPv4

- 193.143.1.220

URLs

- https://canvthis.com/en/

- https://hubspot-campaigns.com/login/