Эксперты SOC (Security Operations Center) компании Evalian провели детальный разбор активной фишинговой кампании, в которой использовался специально подготовленный PDF-файл. Этот документ успешно обходил стандартные средства защиты предприятий. Внутри файла были обнаружены встроенные скрипты, поэтапные полезные нагрузки (payload) и обфусцированный код PowerShell, который в итоге приводил к загрузке и установке вредоносного ПО для кражи информации - Rhadamanthys. Путем декомпозиции каждой стадии атаки команда смогла выявить все индикаторы компрометации (IoC), сопоставить тактики, техники и процедуры (TTP) злоумышленников с матрицей MITRE ATT&CK и разработать правила обнаружения для предотвращения подобных атак у всех клиентов.

Описание

Злоумышленники постоянно совершенствуют методы фишинга, чтобы обмануть пользователей и похитить их учетные данные для последующей эксплуатации. Одним из популярных инструментов остаются PDF-документы, поскольку они широко используются в деловой переписке, но при этом могут скрывать внутри вредоносные скрипты. Такие файлы могут содержать встроенный JavaScript, другие внедренные файлы или эксплойты, использующие уязвимости в программах для чтения PDF. Целью атакующих является перенаправление пользователей на опасные сайты, загрузка дополнительного вредоносного ПО или компрометация системы.

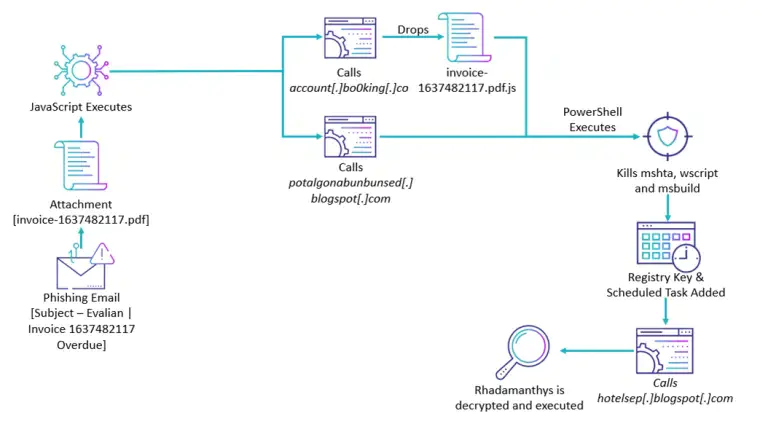

Для демонстрации этого подхода аналитики Evalian исследовали живую фишинговую кампанию. Вредоносный PDF беспрепятственно проходил стандартные корпоративные средства безопасности и попадал в почтовые ящики с целью установки Rhadamanthys. Первым шагом анализа стал сбор хэша файла и его проверка на VirusTotal. Файл был помечен как вредоносный 20 антивирусными вендорами, большинство из которых классифицировали его как троянца. Теги также указывали на наличие автоматических действий, встроенного JavaScript и вызовов WMI через командлеты PowerShell, такие как Get-WmiObject. Этот легитимный инструмент для сбора информации о системе часто используется злоумышленниками для выполнения вредоносного кода.

Для глубокого анализа файл был загружен на изолированную виртуальную машину с установленными инструментами PDFid и PDF-parser. PDFid показал наличие в документе объектов JavaScript, что является потенциальным признаком угрозы. Последующий анализ с помощью pdf-parser позволил извлечь и изучить конкретные объекты, содержащие скрипт. Встроенный JavaScript был разделен на несколько частей. Первые секции отвечали за форматирование и показ пользователю поддельных окон предупреждения. Одно из таких сообщений, после перевода, гласило: "Проигрыватель не совместим! Пожалуйста, откройте его в вашем браузере". Это была явная попытка заставить пользователя открыть файл в браузере.

Далее в коде обнаружился URL, который при посещении в песочнице загружал файл с двойным расширением ".pdf.js", что является классическим методом обмана. Однако основная угроза таилась в последней части скрипта - обфусцированной вредоносной нагрузке на JavaScript. После деобфускации выяснилось, что скрипт запускает команду PowerShell. Эта команда обходит политики выполнения PowerShell, принудительно устанавливает TLS 1.2 для HTTP-запросов и загружает содержимое с удаленного URL - ключевое вредоносное действие. Затем выполнение приостанавливается на 9 секунд, вероятно, для уклонения от систем обнаружения.

Загружаемый с URL скрипт, в свою очередь, использовал шифр Цезаря для смещения символов ASCII, чтобы скрыть команды. После дешифровки код показал свою истинную цель: он останавливал критические процессы, такие как mshta, wscript и msbuild, которые часто используются средствами безопасности. Далее из обфусцированной строки восстанавливался сложный payload, состоящий из JavaScript и PowerShell. Этот скрипт также регистрировал запланированную задачу с именем "phuditaskhai" и добавлял ключ автозапуска в реестр Windows (HKCU Run Key) для обеспечения устойчивости (persistence) в системе. Основная полезная нагрузка немедленно выполнялась через Invoke-Expression, после чего скрипт удалял сам себя и повторно "убивал" процессы, связанные со скриптами.

Второй этап атаки был еще сложнее. Загружаемый payload начинался с команды, которая изменяла политику выполнения PowerShell на разрешающую. Затем скрипт определял системные директории .NET Framework и принудительно завершал работающие в них процессы, за исключением указанных в "белом списке". Это могло быть направлено на отключение средств защиты. После этого выполнялся поиск и удаление файлов с определенными расширениями в папках пользователя. Ключевым моментом стала функция, которая преобразовывала строку десятичных чисел в массив байтов, реконструируя исполняемый EXE-файл прямо в памяти.

Финальная стадия включала инъекцию вредоносного кода в легитимный процесс RegSvcs.exe - инструмент для установки служб .NET. Для этого использовались техники отражения (reflection) PowerShell, что является распространенным методом файловой атаки для уклонения от обнаружения. После выполнения основной задачи скрипт запускал отдельный процесс PowerShell, чтобы удалить исходный файл с диска с небольшой задержкой.

На основе выявленных индикаторов и тактик команда Evalian перешла к инжинирингу обнаружений. Были созданы охотничьи запросы (hunting queries), направленные не только на блокировку конкретной кампании, но и на выявление подобных атак в будущем. Один запрос был нацелен на обнаружение массового удаления скриптовых файлов из определенных директорий, что соответствует технике MITRE ATT&CK T1562.001 (Impair Defenses: Disable or Modify Tools). Другой запрос отслеживал добавление ключей в реестр и создание запланированных задач для обеспечения устойчивости, что соотносится с техниками T1053.005 (Scheduled Task) и T1547.001 (Registry Run Keys).

Хэш окончательного исполняемого файла, восстановленного в памяти, совпал с известными образцами Rhadamanthys из открытых источников разведки угроз. Наблюдаемая цепочка заражения представляет собой многоступенчатый документ/JS-загрузчик. Анализ демонстрирует, как фишинг эволюционировал от примитивных рассылок до сложных операций. Вместо грубых HTML-страниц с ошибками злоумышленники теперь внедряют JavaScript в документы, которые запускают обфусцированный PowerShell. Защита от таких кампаний требует перехода от реактивного блокирования к проактивному поиску угроз. Только сочетание телеметрического анализа, корреляции артефактов и постоянного повышения осведомленности пользователей позволяет командам безопасности перехватывать такие отполированные многослойные атаки до выполнения их конечной полезной нагрузки.

Индикаторы компрометации

URLs

- https://account.bo0king.co/#invoice-1637482117.pdf

- https://hotelsep.blogspot.com/puddi.pdf

- https://potalgonabunbunsed.blogspot.com/compac.pdf

- https://potalgonabunbunsed.blogspot/i.pdf

SHA256

- 3d522ca6f5dba6ad969fafa57ea019725b46e3cd9736beb0548a3e94ff0af821

- 4cc06421248086d6b39b9af81bf78875a1ddad4b61d8acb1cb80f041baf598e4