Фишинговые атаки остаются одной из ключевых угроз в сфере информационной безопасности, несмотря на внедрение систем фильтрации электронной почты, механизмов аутентификации и защиты конечных точек. Злоумышленники постоянно совершенствуют свои методы, обходя автоматизированные средства защиты. Последняя кампания, выявленная Security Operations Center (SOC) компании Evalian, демонстрирует новый уровень изощренности: мошенники рассылают поддельные письма от имени Red Bull, предлагая вакансии, с целью кражи учетных данных пользователей.

Описание

Атака основана на использовании легитимных почтовых сервисов, виртуальных частных серверов (VPS) и подделки брендов, что позволяет вредоносным письмам обходить проверки SPF, DKIM и DMARC. В результате жертвы перенаправляются на фальшивые страницы входа в Facebook, где их данные попадают в руки злоумышленников.

Тактики атаки и обход систем защиты

Анализ заголовков писем и сетевых меток позволил исследователям выявить взаимосвязанные домены и IP-адреса, что способствует профилактическому обнаружению угроз. Подобный подход, дополненный данными открытых источников (OSINT), показывает ограниченность автоматизированных инструментов в борьбе с адаптивными атаками.

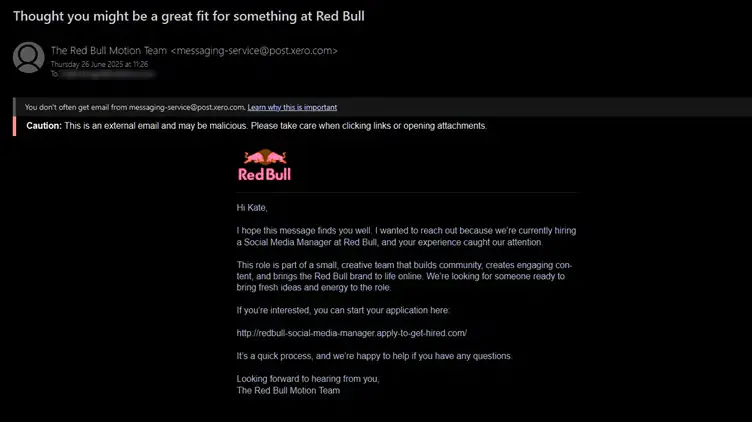

Фишинговые письма имитируют предложения работы от Red Bull и рассылаются с внешне легитимных адресов, таких как me***************@*******ro.com, с использованием IP-адресов Mailgun, обладающих высокой репутацией. Однако несоответствие в поле Reply-To (например, re***********@******************pe.com) выдает мошенническую схему, указывая на использование сомнительных хостинг-провайдеров.

Ссылки в письмах ведут на поддельные домены, например, redbull-social-media-manager.apply-to-get-hired.com, где жертвы сталкиваются с многоэтапной уловкой: сначала предлагается пройти reCAPTCHA (чтобы усыпить бдительность), затем демонстрируется поддельная вакансия в стиле Glassdoor, после чего пользователя перенаправляют на фальшивую страницу входа в Facebook.

Анализ инфраструктуры злоумышленников

Исследование сетевого трафика через инструменты разработчика (DevTools) показало, что запросы отправляются на серверы с адресами типа 38.114.120.167, работающие под управлением nginx/1.24.0 на Ubuntu. Частые ошибки 504 (Gateway Timeout) могут быть либо следствием перегруженности серверов, либо преднамеренной тактикой задержки для усложнения анализа.

Дополнительные данные получены при анализе TLS-сертификатов (например, CN=bot2shimeta.charliechaplin7eont.space, выданного Let’s Encrypt). Использование JARM-фингерпринтинга (27d40d40d00040d00042d43d000000d2e61cae37a985f75ecafb81b33ca523) позволило выявить схожие домены, связанные с такими брендами, как MrBeast и Meta. Например, mrbeastmeta.charliechaplin7eont.space и samkymeta.charliechaplin7eont.space разрешаются на один и тот же IP-адрес, что указывает на масштабную кампанию.

Анализ пассивных DNS-данных через VirusTotal выявил связанные домены, такие как redbull-jobs.jobapply-careers.com, что говорит о шаблонном подходе злоумышленников: новые домены регистрируются быстро (например, charliechaplin7eont.space был создан 30 мая 2025 года через регистратора Porkbun), а инфраструктура разворачивается для массовых атак.

Злоупотребление доверенными сервисами

Мошенники активно используют репутацию почтовых сервисов (Mailgun) и бесплатных сертификатов (Let’s Encrypt), чтобы обходить фильтры и вызывать доверие у жертв. Например, домен user0212-stripe.com, размещенный на IP 172.81.134.78 (AS DataWagon LLC), имитирует легитимные веб-ресурсы, но при этом служит платформой для фишинга.

Эта кампания иллюстрирует переход злоумышленников на модель «инфраструктура как услуга», где используются быстро сменяемые домены, имитация популярных брендов и задержки для обхода песочниц. Для эффективной защиты необходимо сочетание мониторинга почтовых сервисов, анализа TLS-артефактов и данных OSINT, поскольку стандартные методы аутентификации уже не способны противостоять подобным угрозам.

Вывод

Фишинговые атаки становятся все более изощренными, и традиционные методы защиты уже не справляются. Компании должны внедрять многоуровневый анализ угроз, включая ручное расследование инцидентов, чтобы предотвратить утечку данных и финансовые потери. Пользователям же необходимо проявлять бдительность при переходе по ссылкам в письмах и проверять домены перед вводом учетных данны

Индикаторы компрометации

IPv4

- 38.114.120.167

Domains

- bot2shimeta.charliechaplin7eont.space

- charliechaplin7eont.space

- user0212-stripe.com

Emails

- me***************@*******ro.com

- re***********@******************pe.com

JARM Fingerprint

- 27d40d40d00040d00042d43d000000d2e61cae37a985f75ecafb81b33ca523