Группа продвинутых постоянных угроз (APT) HoneyMyte, также известная как Mustang Panda или Bronze President, продолжает активные шпионские операции, нацеленные на государственные структуры в Азии и Европе. По данным исследователей, в 2025 году злоумышленники значительно модернизировали свой арсенал, выпустив обновленную версию бэкдора CoolClient с новыми функциями слежки, а также развернув несколько вариантов вредоносных программ для кражи учетных данных из браузеров и скриптов для сбора системной информации.

Описание

Активность HoneyMyte наблюдается уже несколько лет, причем наиболее часто атакам подвергаются организации в Юго-Восточной Азии. Для проникновения и контроля над системами группа использует разнообразные инструменты, включая бэкдоры ToneShell, PlugX, Qreverse и CoolClient, а также USB-черви Tonedisk и SnakeDisk. Недавние кампании демонстрируют эволюцию CoolClient, который теперь обладает расширенными возможностями для скрытного наблюдения за пользователями.

Усовершенствованный бэкдор CoolClient: новые возможности для скрытного наблюдения

Бэкдор CoolClient был впервые обнаружен в 2022 году. К 2025 году он претерпел существенные доработки. Новая версия вредоносного ПО была замечена в кампаниях в Мьянме, Монголии, Малайзии и России, где часто развертывалась как дополнительное средство контроля после заражения системами PlugX и LuminousMoth.

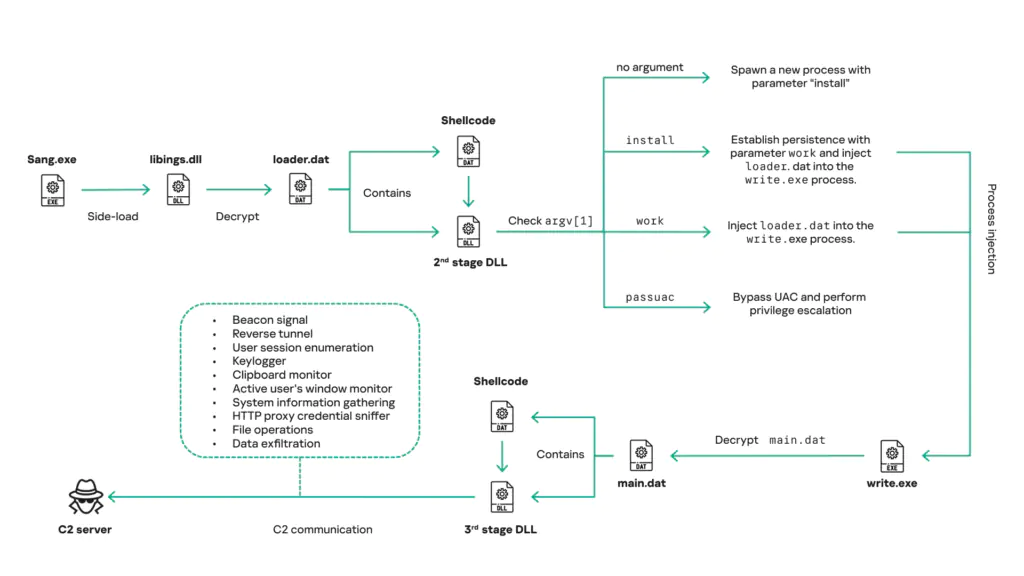

Основной метод внедрения остается прежним - злоупотребление легитимными подписанными исполняемыми файлами для подгрузки вредоносной библиотеки DLL (DLL sideloading). В период с 2021 по 2025 год злоумышленники использовали подписанные бинарные файлы от различных программных продуктов, включая BitDefender, VLC Media Player и решения компании Sangfor. Последняя анализируемая версия CoolClient использует для этой цели программное обеспечение Sangfor.

Ключевым нововведением стала интеграция функций мониторинга буфера обмена и перехвата учетных данных HTTP-прокси. Теперь CoolClient может отслеживать содержимое, копируемое пользователем, а также заголовки активных окон, что позволяет атакующим понимать контекст действий. Кроме того, бэкдор научился анализировать сетевой трафик для извлечения учетных данных аутентификации прокси-серверов из заголовков "Proxy-Authorization". Все собранные данные шифруются и сохраняются в файле на диске для последующей передачи на командный сервер (C2).

Бэкдор поддерживает широкий набор команд, управляемых через C2, включая создание туннелей, кейлоггинг, манипуляции с файлами, а также загрузку и выполнение дополнительных модулей (плагинов) прямо в памяти. Обнаружены плагины для управления файлами ("FileMgrS.dll"), службами Windows ("ServiceMgrS.dll") и предоставления удаленного доступа к командной строке ("RemoteShellS.dll"). В одной из кампаний в Монголии злоумышленники использовали CoolClient для распространения ранее неизвестного руткита, детальный анализ которого будет опубликован отдельно.

Кража данных браузеров: целевой сбор учетных записей

Параллельно с развитием CoolClient группа HoneyMyte активно использует специализированные программы-похитители (stealer), нацеленные на сохраненные логины и пароли из веб-браузеров. Исследователи идентифицировали три варианта такого вредоносного ПО, условно названные A, B и C. Варианты A и B представляют собой исполняемые файлы, напрямую крадущие данные из Google Chrome и Microsoft Edge соответственно. Вариант C является более гибким и использует метод подгрузки DLL, что позволяет ему таргетировать любой браузер на базе Chromium, включая Brave и Opera.

Механизм работы крадущих программ стандартен. Они копируют базу данных "Login Data" и файл конфигурации "Local State" из профиля браузера во временную директорию. Затем с помощью Windows Data Protection API (DPAPI) извлекается и расшифровывается мастер-ключ, который, в свою очередь, используется для дешифровки паролей из базы данных. Результаты сохраняются в текстовый файл на диске для последующей эксфильтрации.

Атрибуция этих похитителей группе HoneyMyte подтверждается их использованием в кампаниях, связанных с бэкдором ToneShell, который является частью арсенала этой APT-группы. Кроме того, обнаружены прямые кодоподобности с инструментами другой связанной группы - LuminousMoth, что указывает на общую кодобазу или повторное использование разработок.

Скрипты для сбора информации и документов: автоматизация разведки

Для автоматизации сбора системной информации и конфиденциальных документов HoneyMyte использует набор скриптов. Один из них, "1.bat", представляет собой пакетный файл, который скачивает служебные утилиты "curl.exe" и "rar.exe", проводит сканирование сети, собирает детальную информацию о системе, установленном антивирусном ПО и автозагрузке. Все собранные данные, а также архивы с документами и файлами конфигураций популярных программ (например, FileZilla) упаковываются и загружаются на FTP-сервер, контролируемый злоумышленниками.

Другой скрипт, "Ttraazcs32.ps1", написан на PowerShell и выполняет схожие задачи. Он также фокусируется на поиске недавно измененных документов определенных типов на всех дисках компьютера. Третий скрипт, "t.ps1", специализируется на краже данных браузеров. Он извлекает и расшифровывает ключи из браузеров на базе Chromium, после чего упаковывает данные в архив с паролем и эксфильтрирует их на публичный файлообменник Pixeldrain, используя его API. Этот метод позволяет злоумышленникам скрытно вывозить данные, маскируя трафик под легитимные обращения к популярным сервисам.

Заключение: эскалация возможностей для тотальной слежки

Текущая активность HoneyMyte демонстрирует не просто эволюцию отдельных инструментов, а стратегический сдвиг в тактике группы. Обновленный CoolClient и новый набор похитителей данных трансформируют группу из сборщика документов в оператора, способного вести постоянное и всеобъемлющее наблюдение за действиями пользователей в compromised-системах. Возможности кейлоггинга, мониторинга буфера обмена, кражи учетных данных прокси и браузеров, а также массовая эксфильтрация файлов указывают на стремление к тотальному контролю.

Организациям, особенно в государственном и дипломатическом секторах, рекомендуется проявлять повышенную бдительность. Угроза со стороны инструментария HoneyMyte, а также связанных с ней семейств вредоносного ПО, таких как PlugX, ToneShell, Qreverse и LuminousMoth, остается высокой. Для защиты необходимо внедрять комплексные меры, включая мониторинг аномальной сетевой активности, анализ процессов на предмет подгрузки DLL, регулярное обновление систем и повышение осведомленности пользователей о фишинговых угрозах, которые часто являются начальным вектором атак подобных APT-групп.

Индикаторы компрометации

IPv4

- 113.23.212.15

Domains

- account.hamsterxnxx.com

- japan.Lenovoappstore.com

- popnike-share.com

MD5

- 1a5a9c013ce1b65abc75d809a25d36a7

- 1a61564841bbbb8e7774cbbeb3c68d5d

- 1bc5329969e6bf8ef2e9e49aab003f0b

- 6b7300a8b3f4aac40eeecfd7bc47ee7c

- 7aa53ba3e3f8b0453ffcfba06347ab34

- 838b591722512368f81298c313e37412

- a1cd59f769e9e5f6a040429847ca6eae

- a4d7147f0b1ca737bfc133349841aaba

- aeb25c9a286ee4c25ca55b72a42efa2c

- c19bd9e6f649df1df385deef94e0e8c4

- da6f89f15094fd3f74ba186954be6b05

- e1b7ef0f3ac0a0a64f86e220f362b149

- f518d8e5fe70d9090f6280c68a95998f

SHA1

- 37c621d78489eca602879ad0440c9deba0e32856

- 44d649f15de64badfe9a93a4763115bd94da48b9

- 63bb537a799c96efc11ae183d868582c1265f0d5

- 78cee623d06696ee31b25aa4e1b07c5724b1f7b7

- 81c4733d347f1db44679efa0f6af83b4c6cce50d

- 9cf1ec6ac02de2a9a3cf98d1121b68a47b752663

- be4c142f4525044a21ac75e958a8b8a09faeabce

- d1994ffd79003caca2201fcec6598e166947bb41

- e171355466180e10965d2346e6434d5d4be31a65

- ea1e052a65183526404554dd9753508d94036bbf

SHA256

- 1cf286285c7ac5cd14357bde96b212b141b648f29f609f742f3817a667d2518a

- 558227e071dbf1a693e31ca5e37ac3ffa74c1a5349241f108ccb00acb51246de

- 70c30a858237fb61d187ddb826ab827c246e9c2a3183a21f895f2f6a6f86b4e0

- 7ea494843d8e761bb39b495f29a4c79898a60970fc2795d26bda20dd509cb960

- 81c327a872eb623f6b56945ed62ca34c1d1dbc2579e1d71e2d123c61c590168d

- 941993f885957176d75f24ef3f8935ecb589bb9b445bb0d71fb18b65e61b6ee4

- c41b31bef3accf85eaacfcbd11acb35ac2165aab4064d78f37286b923eb92234

- f6ba67e96316e2495e11eab0d163c4e530581f66ece75dd16392f9dafe5e39c2

- fd434ac879122dedb754bd4835822dbc185ace3a3e75e5898ffb40c213a7c4ba

- fe09953545466b29aad35340dc2deea73121f3dbcd1d8e1d33f7abbcbeef0bb7