Эксперты «Лаборатории Касперского» обнаружили новую серию атак группировки Head Mare, в ходе которой злоумышленники использовали целый арсенал инструментов для получения доступа к корпоративным сетям и последующего закрепления в системе. Кампания, направленная преимущественно против российских организаций, а также против ряда компаний в Беларуси, демонстрирует высокий уровень технической подготовки атакующих и их способность адаптировать инструментарий под меняющиеся условия.

Описание

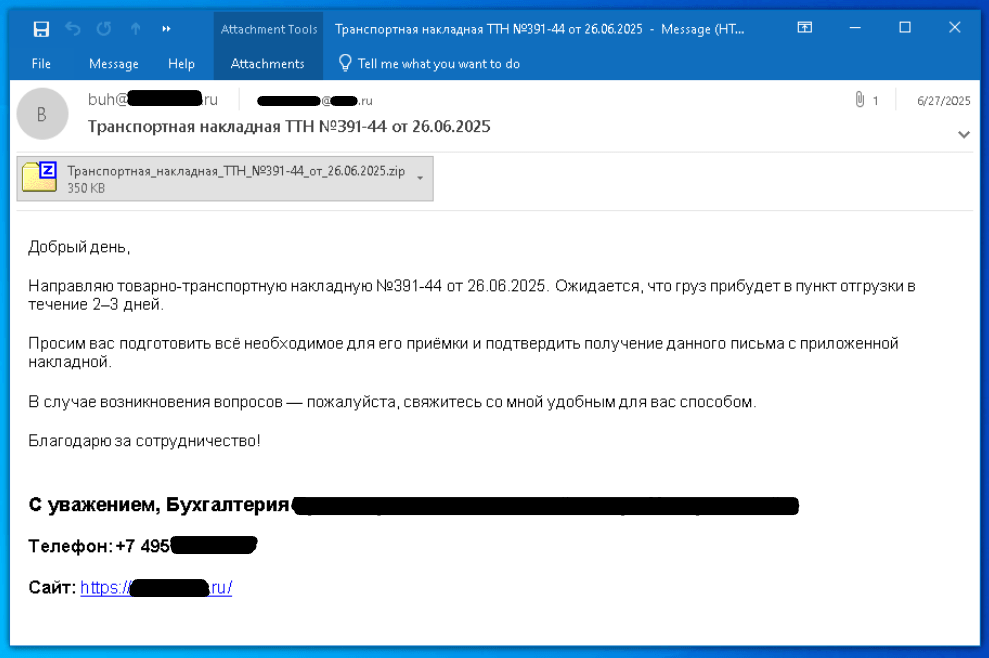

Атака начиналась с фишинговых писем, содержащих полиглот-вложение - файл, совмещающий в себе DLL-библиотеку (бэкдор PhantomRemote), документ Microsoft Excel и ZIP-архив. При открытии вложения запускался PowerShell-скрипт, который извлекал и исполнял вредоносный код, одновременно открывая легитимный документ для отвлечения внимания жертвы. PhantomRemote, написанный на C++, после запуска устанавливал связь с командным сервером и регулярно запрашивал команды для выполнения на заражённой системе.

Важной особенностью кампании стало использование цепочки дополнительных бэкдоров - PhantomCSLoader (на C#) и PhantomSAgent (на PowerShell), которые развертывались на уже скомпрометированных узлах. Это позволяло злоумышленникам создавать избыточные точки присутствия в системе: даже если один компонент обнаруживался и нетрализовывается, другие продолжали работать. Механизм взаимодействия с C2 (Command and Control) у всех бэкдоров был схожим - периодический опрос сервера с передачей результатов выполнения команд через HTTP-запросы.

Помимо бэкдоров, в ряде инцидентов атакующие развертывали обратные SSH-туннели, что позволяло им получать прямой удалённый доступ к инфраструктуре жертвы, обходя периметровые средства защиты. Для этого использовался стандартный SSH-клиент Windows, который запускался через задание в планировщике с параметрами, обеспечивающими устойчивое соединение.

Ещё одним инструментом, обнаруженным в ходе расследования, стал скрипт PhantomPSUpload, предназначенный для кража файлов с заражённых систем и их передачи на контролируемые злоумышленниками серверы. Скрипт поддерживал гибкие параметры выбора файлов, включая рекурсивный обход директорий и фильтрацию по расширениям.

Атрибуция кампании к группировке Head Mare была выполнена на основе ряда признаков, включая сходство с ранее документированными атаками с использованием бэкдора PhantomPyramid. В их числе - применение полиглот-файлов, использование двойных расширений для LNK-файлов, сходные механизмы опроса C2 и совпадение номеров автономных систем, используемых для размещения командной инфраструктуры.

При этом аналитики отмечают, что внутри группировки, вероятно, действуют несколько подгрупп, которые могут работать относительно автономно, используя общий инструментарий, но применяя его в разных комбинациях и с несколько отличающейся тактикой. Это усложняет обнаружение и расследование инцидентов, а также свидетельствует о высокой адаптивности субъекта угроз.

Обнаруженная активность подтверждает, что Head Mare продолжает развивать свои возможности, комбинируя различные техники и инструменты для достижения устойчивого доступа к целевым сетям. Эксперты рекомендуют организациям усилить мониторинг необычной сетевой активности, обращать внимание на подозрительные задания в планировщике, а также проводить регулярное обучение сотрудников по противодействию фишингу.

Индикаторы компрометации

IPv4

- 185.130.249.224

- 185.130.251.116

- 185.130.251.219

- 185.130.251.227

- 185.225.17.104

- 185.255.133.195

- 188.127.254.44

- 91.239.148.21

URLs

- http://185.130.251.116:80/api

- http://185.255.133.195:80/api

- http://188.127.254.44/uploads/remote.zip

- http://188.127.254.44/uploads/update.zip

- http://91.239.148.21/uploads/cplhost.zip

- http://91.239.148.21/uploads/dnsclient.zip

MD5

- 20d4805eb8547e9b28672a31adbc3600

- 75a26a138783032ee18dcfc713b1b34c

- 7e52be17fd33a281c70fec14805113a8

- 8049b1a778f62052508a9e3fb84ceb49

- 82067efcbaf6ce388f6211ec5d772f80

- 8413c5156af3741cf9bda4c1a398298b

- 996084dc1175befd223d495a10c0e9e9

- b49a7ef89cfb317a540996c3425fcdc2

- b60c86ae1cd9f69b81d6c2c64202b4b6

- be996ee4e130b3644411a551d44444e2

- d71bb4387da469aa01d4208034f0ec3a

- e6e59361fc93769f68cfeb7011250ab6

- fc6d2fc336de9f974a0bf27e506d79d3

- ffba356576d0aba555c32ab6c081877c