Система SIEM широко признана в качестве основного элемента кибербезопасности, однако неверные представления о ее внедрении могут удерживать вас от извлечения максимальной пользы. Мы развенчаем шесть распространенных заблуждений об управлении информацией о безопасности и событиями.

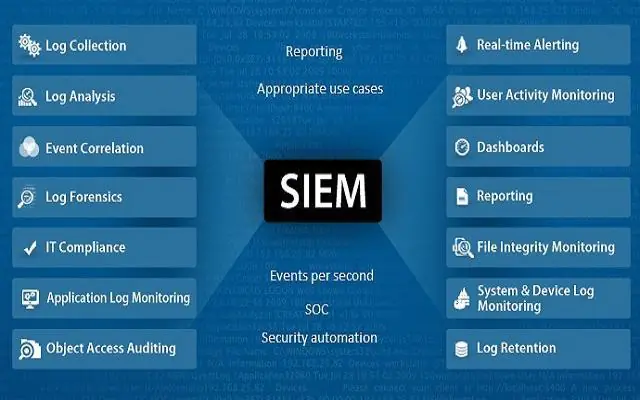

Управление информацией о безопасности и событиями или SIEM является важной частью системы безопасности любой компании. Она сканирует показатели вашей системы, проверяет аномалии и отмечает любые предупреждающие знаки, которые потенциально могут означать риск безопасности (т.е. уязвимость, которая может быть использована в будущем) или нарушение безопасности (т.е. преднамеренную/непреднамеренную компрометацию, которая уже произошла). Как правило, SIEM-системы используют автоматизацию для реагирования на эти тревожные сигналы при минимальном вмешательстве человека. Некоторые даже применяют искусственный интеллект (ИИ) для более точной корреляции системных данных и составления более точных прогнозов.

Несмотря на то, что рынок SIEM является относительно зрелым, он продолжает расти быстрыми темпами и к 2024 году достигнет $3,94 миллиард. Существует множество вариантов на выбор (локальные, SaaS, а также в частном облаке), и руководители Infosec должны тщательно управлять своими внедрениями, чтобы извлечь максимальную пользу.

Давайте рассмотрим шесть популярных мифов о SIEM, выясним, почему они больше не актуальны и как их можно устранить.

- МИФ - Малые предприятия не нуждаются в SIEM

- МИФ - SIEM стоит дороже, чем обеспечиваемая им ценность

- МИФ - SIEM - это решение, которое можно установить и забыть.

- МИФ - Сложности SIEM непреодолимы

- МИФ - Все оповещения SIEM требуют одинаковой степени расследования

- МИФ - SIEM не может защитить от атак нулевого дня

- Заключение

МИФ - Малые предприятия не нуждаются в SIEM

ФАКТ - Каждое предприятие с сетевой цифровой инфраструктурой нуждается в SIEM

Малые предприятия часто считают, что:

- Они не являются достаточно большой целью, чтобы привлечь внимание хакеров

- Входящие угрозы просты/малочисленны; с ними может справиться ручная команда специалистов по информационной безопаности

- Они могут держать свой небольшой штат сотрудников на коротком поводке и контролировать вектор риска.

В действительности, такое отношение делает малый и средний бизнес легкой добычей для киберпреступников. Кроме того, малому и среднему бизнесу гораздо сложнее добиться выплат (в виде штрафов или выкупа), чем крупному предприятию в случае взлома. По данным Альянса национальной безопасности США, только 14% малых предприятий считают свои возможности по снижению киберрисков и уязвимостей эффективными, хотя признают, что одна утечка данных может стоить им 10 000 долларов.

Малые и средние предприятия должны укрепить свою инфраструктуру безопасности, и важной частью этого являются инвестиции в SIEM. Хорошей новостью является то, что SaaS SIEM-решения и недорогие предложения управляемых услуг значительно снизили барьеры для входа.

МИФ - SIEM стоит дороже, чем обеспечиваемая им ценность

ФАКТ: SIEM обеспечивает впечатляющую рентабельность инвестиций, но его необходимо правильно развернуть

На первых порах внедрение SIEM требовало больших Капитальных расходов и еще больших операционных затрат, и вам нужно было создавать решение на заказ, интегрировать его с каждым узлом вашей цифровой инфраструктуры, регулярно обновлять его, чтобы не отставать от роста бизнеса, назначать большую команду для реагирования на предупреждения и покупать оборудование для размещения всей системы. К счастью, времена устаревших, дорогих SIEM прошли (хотя миф об этом остался), и теперь у организаций есть конкурентоспособные предложения SIEM в любой ценовой категории, обещающие измеримую окупаемость инвестиций.

Например, в отчете Forrester "Total Economic Report" говорится, что окупаемость SIEM-решения IBM QRadar составляет 35%, в то время как Azure Sentinel приносит внушительные 201% Окупаемость инвестиций за три года.

Главное - установить правильные сроки получения прибыли (среднесрочные и долгосрочные), выбрать SaaS/облачные решения и усилить обучение сотрудников безопасности, чтобы устранить риск человеческих ошибок, которые могут свести на нет преимущества SIEM.

МИФ - SIEM - это решение, которое можно установить и забыть.

ФАКТ: SIEM улучшает, но не заменяет человеческие усилия

Системы SIEM обычно содержат высокую степень автоматизации. Механизм автоматизации, основанный на правилах, может справиться с обычными предупреждениями, в то время как ИИ принимает решения по более необычным исключениям. Но это не означает, что вам больше не нужен человек. Опрос, проведенный в отрасли в 2020 году, показал, что только 5% руководителей служб безопасности ожидают сокращения штата сотрудников в связи с внедрением SIEM. Многие намерены увеличить усилия людей, поскольку SIEM снижает общие затраты на безопасность и высвобождает ресурсы, чтобы сосредоточиться на более специализированных задачах.

При внедрении SIEM организации должны повысить квалификацию своей команды инфосеков, чтобы:

- Регулярно настраивать и обновлять механизмы обработки предупреждений

- Анализировать и устранять первопричину с помощью передовых инструментов моделирования угроз

- Проводить обучение сотрудников по вопросам безопасности.

Если внутренних ресурсов недостаточно, поставщик управляемых услуг может контролировать работу SIEM и удаленно корректировать конфигурации по мере необходимости.

МИФ - Сложности SIEM непреодолимы

ФАКТ: Современные инструменты SIEM не требуют сложного обучения и поставляются с отличной поддержкой.

Это правда, что базовая сложность систем - любых систем - возрастает по мере их развития. Точно так же, как ваш современный автомобиль с современным радаром намного сложнее, чем Ford Model T, то же самое относится и к SIEM. Тем не менее, базовая функциональность фактически находится в "черном ящике", и пользователям (т.е. вашей команде Infosec) нужно только работать с интерфейсами, приборными панелями и конфигурациями GUI.

Сегодня SIEM поставляется с крутой кривой обучения, когда вы можете начать использовать решения практически "из коробки" - благодаря встроенным интеграциям и бизнес-панелям. Поставщики также поддерживают клиентов на каждом этапе пути, предлагая упаковку решения по их выбору (пользовательское, под ключ, специализированное, удаленное облачное и т.д.), а также предлагают обучение пользователей.

Например, Microsoft предлагает серию видеоуроковОткрывается новое окно для клиентов Azure Sentinel. Экспертные оценки и отзывы на сайте Gartner, также развенчивают этот миф, поскольку клиенты говорят, что SIEM "довольно легко начать использовать", "сразу же становится надежным", "четко демонстрирует ценность и простоту использования", "находит возможные инциденты с первого дня" и "доступен прямо из коробки" - и это только некоторые из них.

МИФ - Все оповещения SIEM требуют одинаковой степени расследования

ФАКТ: Базовый уровень оповещений необходимо регулярно корректировать, чтобы избежать ложных срабатываний.

Одним из основных поводов для сомнений в отношении внедрения SIEM является то, что это может вызвать усталость от оповещений. Действительно, согласно недавнему исследованию, 70% компаний за последние пять лет наблюдали увеличение объема оповещений как минимум вдвое, а 83% столкнулись с проблемой усталости от оповещений. Вот почему так важно отказаться от мышления "все оповещения должны быть одинаково изучены" и начать расставлять приоритеты. В противном случае существует риск, что критически важные оповещения проскользнут сквозь волну ложных срабатываний, и команда инфосеков не сможет обнаружить угрозы в режиме реального времени.

Облачные SIEM на базе ИИ предлагают решение этой проблемы:

- Поставщик будет постоянно собирать данные об угрозах из своих глобальных экземпляров решений и удаленно обновлять базы оповещений.

- ИИ может формировать интеллектуальные корреляции, используя большие объемы информации о системах, устройствах и пользователях, чтобы отсеять большинство ложных срабатываний и сосредоточиться на важных оповещениях.

Полезно распределить приоритеты оповещений по группам, которые требуют немедленного устранения, решаются с помощью автоматизации и требуют будущего анализа.

МИФ - SIEM не может защитить от атак нулевого дня

ФАКТ: Для защиты от атак "нулевого дня" при внедрении необходимо следовать лучшим практикам

Это распространенное заблуждение, что поскольку SIEM не защищает от новых или публично неизвестных угроз нулевого дня, не стоит вкладывать в нее средства.

На самом деле SIEM обнаружит уязвимости и аномальное поведение устройств/пользователей во всех сценариях атак, включая совершенно неизвестные угрозы. Несмотря на то, что уязвимости нулевого дня, появившиеся из-за неправильного обновления программного обеспечения и несвоевременных патчей, могут ускользнуть от внимания, SIEM может найти системную информацию, возникшую в результате этих уязвимостей, и предупредить вашу команду. Исследования показывают, что более четверти компаний используют SIEM для борьбы с атаками нулевого дня.

Рекомендуется следовать нескольким лучшим практикам, чтобы убедиться, что ваша SIEM готова к атакам "нулевого дня". Во-первых, SIEM должна собирать необработанную системную информацию и в режиме реального времени преобразовывать ее в полезную информацию. Во-вторых, централизация данных журнала может помочь вам в сортировке и формировании точных корреляций. И наконец, база данных примеров использования поможет аналитикам добраться до первопричины необычных предупреждений и определить, существует ли угроза нулевого дня. Обработка данных в реальном времени в масштабе, централизация и хранилища примеров использования - вот те функции, которые необходимы в SIEM.

Заключение

Как видите, разговор вокруг управления информацией о безопасности и событиями или SIEM невероятно сложен, чреват заблуждениями и мифами в той же степени, что и огромным потенциалом. Руководители инфосеков должны рассмотреть доступные им варианты SIEM на основе среды хостинга, удаленной и локальной поддержки, глобального анализа угроз, методов корреляции и простоты использования, чтобы извлечь максимальную пользу из своих инвестиций.

В конечном счете, решения SIEM приносят огромную и дополнительную прибыль в течение определенного периода времени, а учитывая современный ландшафт угроз и широкий спектр возможностей, это несомненный выбор для организаций любого размера.