Аналитик кибербезопасности с фокусом на Threat Intelligence, DDoS-атаки и уязвимости IoT. Мониторю цифровой ландшафт, чтобы предупредить, а не реагировать.

Экспертиза:

✔️ Threat Hunting – поиск скрытых угроз в сетях.

✔️ OSINT & DarkWeb – анализ утечек и трендов.

✔️ Пентесты IoT – взламываю, чтобы защитить.

"Безопасность — это процесс, а не результат."

На основе анализа данных за 2025 год можно уверенно прогнозировать, что наступающий 2026 год станет для специалистов по информационной безопасности периодом серьезных испытаний и переосмысления подходов к защите.

Индикаторы компрометации (IoC) - это наблюдаемые артефакты в сети или на устройстве, которые с высокой вероятностью сигнализируют о несанкционированном доступе к системе.

Платформа Steam, будучи крупнейшим цифровым дистрибьютором компьютерных игр, давно привлекает внимание не только миллионов игроков, но и киберпреступников. В то время как обычные пользователи видят в Steamcommunity[.

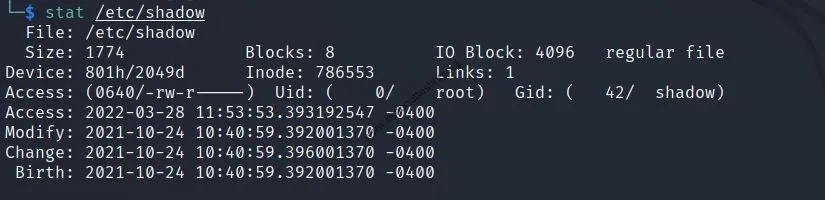

В операционных системах семейства Linux файл /etc/shadow представляет собой один из наиболее критичных с точки зрения безопасности объектов. В нем хранятся криптографические хэши паролей пользовательских

В мире обработки машинных данных, особенно логов, специалисты сталкиваются с колоссальным объемом неструктурированной информации. Традиционные методы парсинга с помощью регулярных выражений, будучи мощным

Когда речь заходит о Kali Linux, большинство представляют себе инструмент для взлома паролей или тестирования на проникновение. Однако эта операционная система предлагает гораздо больше возможностей, выходящих далеко за рамки пентестинга.

Установка Kali Linux - это только начало пути. "Из коробки" система готова к работе, но для эффективного, безопасного и комфортного использования в профессиональной среде её необходимо правильно настроить.

В современной цифровой экосистеме управление уязвимостями представляет собой не просто техническую процедуру, а комплексную стратегию обеспечения информационной безопасности.

В практике кибербезопасности основное внимание часто приковано к сложным векторам атаки: эксплуатации неизвестных уязвимостей, продвинутым устойчивым угрозам (APT) и изощренному вредоносному ПО.

Браузерный фингерпринтинг (Fingerprinting) - это технология идентификации и отслеживания пользователей в интернете путем сбора и анализа уникальной комбинации параметров их браузера и устройства.

В современной цифровой экосистеме безопасность веб-сайта и приложений перестала быть опциональным дополнением и превратилась в краеугольный камень любого онлайн-проекта.

В современном ландшафте кибербезопасности системы управления информационной безопасностью и событиями (SIEM) стали неотъемлемым компонентом защиты организаций. Однако распространено заблуждение, что SIEM