В преддверии соревнований по кибербезопасности Pwn2Own Ireland 2025 исследователь, анализируя уже известные, но недавно исправленные уязвимости (N-day bugs) в сетевых хранилищах Synology, продемонстрировал новый метод эксплуатации для устройства BeeStation. Вместо стандартной атаки через PHP, злоумышленник может получить полные привилегии root через планировщик задач cron, комбинируя три ранее известные уязвимости.

Детали

Эта работа развивает цепочку эксплойтов для BeeStation, первоначально раскрытую специалистами DEVCORE в рамках Pwn2Own 2024. Исследователь провел независимый анализ после выпуска исправлений и обнаружил, что путь эксплуатации можно существенно изменить, особенно в части использования внедрения SQL-кода (SQL Injection).

Цепочка объединяет три уязвимости, зарегистрированные под идентификаторами CVE-2024-50629, CVE-2024-50630 и CVE-2024-50631. Они затрагивают операционную систему Synology DSM, менеджер BeeStation (BSM) и пакет Synology Drive Server. Вместе они позволяют неавторизованному атакующему эскалировать привилегии от чтения файлов до выполнения произвольного кода с правами суперпользователя.

Первая уязвимость, CVE-2024-50629, представляет собой инъекцию управляющих символов CRLF в обработчик SYNO.API.Auth.RedirectURI. Вводя символы перевода строки в параметр "redirect_url", злоумышленник может добавить произвольные HTTP-заголовки в ответ сервера. Используя заголовок "X-Accel-Redirect" в связке с веб-сервером nginx, эту атаку можно превратить в возможность чтения внутренних файлов системы. Таким образом можно получить доступ к конфиденциальным путям, например, к логам Synology Drive, которые могут содержать действительные имена пользователей.

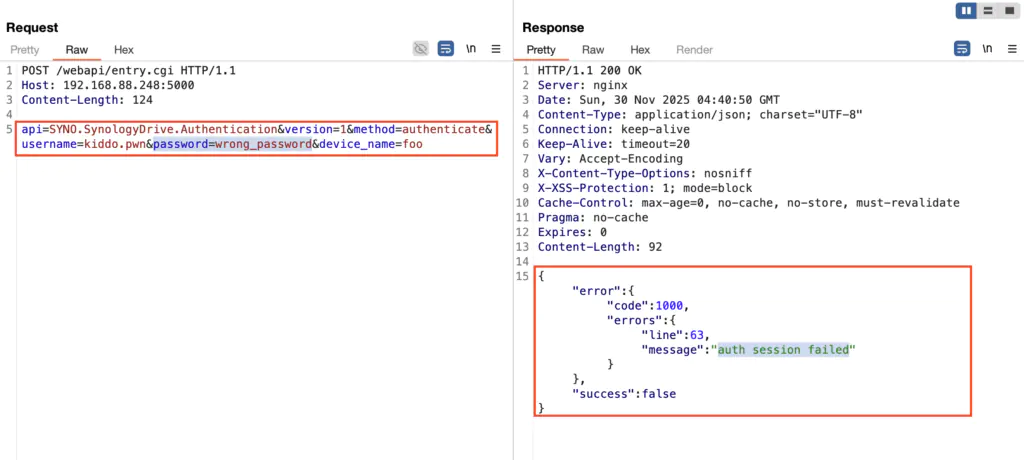

Получив имя пользователя, атакующий переходит к эксплуатации CVE-2024-50630. Это ошибка в механизме аутентификации службы "syncd". Модуль "AuthenticatorMiddleware::AuthSession" некорректно проверяет методы аутентификации в локальном контексте. Если передать только имя пользователя, опустив пароль, система ошибочно перейдет к доверенному методу проверки через Unix-сокет. В результате злоумышленник получает действительный токен доступа, основанный лишь на имени пользователя, что эффективно обходит стандартные проверки учетных данных.

Финальный этап цепи - CVE-2024-50631, представляющая собой внедрение SQL-кода в команду "update_settings" Synology Drive Server. Обычно такая уязвимость используется для так называемой «грязной записи файла» (Dirty File Write) с целью размещения веб-шелла на языке PHP. Однако BeeStation не использует PHP по умолчанию, что вынуждает искать альтернативные пути.

Исследователь применил универсальную технику: используя возможность записи файлов через SQLite, он создал вредоносный (malicious) файл планировщика задач в директории "/etc/cron.d/". Планировщик cron игнорирует некорректные строки и бинарные данные, пропуская только валидные команды. Это позволяет внедрить строку с заданием, окруженную служебными заголовками SQLite. Внедренная команда может, например, запустить обратную оболочку (reverse shell) с правами root, что дает полный контроль над системой без использования PHP.

Доказательство концепции (proof-of-concept) для этой цепочки эксплойтов уже опубликовано. Компания Synology выпустила исправления в бюллетенях безопасности Synology-SA-24:20 и Synology-SA-24:21. Пользователям настоятельно рекомендуется обновить операционную систему DSM, прошивку BeeStation и пакет Synology Drive Server до последних версий.

Помимо непосредственной угрозы для пользователей Synology, это исследование подчеркивает, насколько мощными могут быть комбинации уязвимостей, изначально считающихся незначительными. Кроме того, демонстрируется универсальная техника получения удаленного выполнения кода через планировщик cron в Linux-средах, где отсутствует PHP. Этот метод может быть применим к другим встраиваемым устройствам и серверам, что делает его важным вектором атаки для дальнейшего изучения сообществом кибербезопасности.

Ссылки

- https://github.com/kiddo-pwn/CVE-2024-50629_50631

- https://kiddo-pwn.github.io/blog/2025-11-30/writing-sync-popping-cron

- https://www.cve.org/CVERecord?id=CVE-2024-50629

- https://www.cve.org/CVERecord?id=CVE-2024-50630

- https://www.cve.org/CVERecord?id=CVE-2024-50631

- https://www.synology.com/en-global/security/advisory/Synology_SA_24_21

- https://www.synology.com/en-global/security/advisory/Synology_SA_24_20

- https://www.synology.com/en-global/security/advisory/Synology_SA_24_23