Исследователи кибербезопасности обнаружили две критические уязвимости нулевого дня в популярном ПО для удаленного управления NetSupport Manager. При совместном использовании они позволяют злоумышленнику выполнить произвольный код на атакуемом устройстве без какой-либо аутентификации. Проблемы затрагивают версии 14.10.4.0 и ранее, что создает серьезные риски для операционных технологий (OT) и промышленных систем, где это решение распространено.

Детали уязвимостей

Уязвимости, получившие идентификаторы CVE-2025-34164 и CVE-2025-34165, были выявлены экспертами компании CODE WHITE в ходе плановых оценок безопасности промышленных сред. Ошибки сконцентрированы в недокументированной функции широковещательных команд, которая была добавлена в 14-й версии и работает независимо от основного механизма обработки команд.

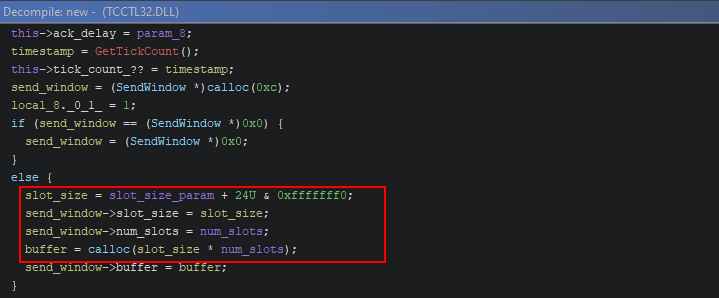

Первая уязвимость, CVE-2025-34164, представляет собой переполнение кучи. Оно возникает из-за целочисленного переполнения при обработке параметров выделения портов в широковещательной команде "BC_ADD_PORT". Недостаточная проверка значений размера слота и их количества позволяет злоумышленнику спровоцировать повреждение памяти в куче.

Вторая проблема, CVE-2025-34165, - это чтение за пределами стека. Команда "BC_TCP_DATA" принимает контролируемый параметр размера данных, но не проверяет, достаточно ли данных содержится в исходном буфере приема. Поскольку этот буфер фиксированного размера расположен в стеке, атакующий может читать память за его границами.

Критичность ситуации усугубляется тем, что команды широковещательного функцияла не требуют аутентификации. Следовательно, эксплуатация возможна с любой сетевой позиции, имеющей подключение к клиенту NetSupport Manager, который обычно использует TCP-порт 5405 для связи.

Исследователи детально описали цепочку атаки. Сначала, используя уязвимость чтения из стека, злоумышленник может обойти рандомизацию раскладки адресного пространства. Эта техника безопасности, известная как ASLR, усложняет эксплуатацию уязвимостей. Утечка указателей, в частности на таблицу виртуальных функций, позволяет вычислить базовые адреса ключевых модулей в памяти.

Затем, применяя уязвимость переполнения кучи, атакующий получает возможность произвольной записи в память. Специалисты продемонстрировали, как с помощью сложных техник манипуляции кучей можно добиться предсказуемого расположения данных в памяти. Это позволяет перезаписать критические структуры, включая указатели на таблицы виртуальных функций и указатели инструкций. В конечном итоге, через динамическое построение цепочки ROP-гаджетов и разрешение адресов API, злоумышленник достигает полного выполнения произвольного кода, например, получая доступ к удаленной командной оболочке.

Широкое внедрение NetSupport Manager в промышленных системах управления делает эти уязвимости особенно опасными. Многие организации используют это ПО для удаленного обслуживания критической инфраструктуры. При этом его часто разрешают во внутренних межсетевых экранах для обхода сегментации сети. Подобная архитектура создает прямой путь для злоумышленников, позволяя им перемещаться вглубь чувствительных сетей операционных технологий после первоначального взлома.

О проблемах было сообщено разработчику, компании NetSupport Ltd., 11 июня 2025 года. Исправления были оперативно выпущены в версии 14.12.0000, которая вышла 29 июля 2025 года. Патчи обеспечивают два ключевых изменения. Во-первых, для всех команд, связанных с широковещанием, теперь требуется обязательная аутентификация. Во-вторых, реализована всесторонняя проверка входных параметров, что блокирует описанные векторы атаки. Стоит отметить, что оценка серьезности CVE-2025-34164 по шкале CVSS была пересмотрена в сторону увеличения 3 ноября 2025 года после разработки полноценного эксплойта.

Эксперты настоятельно рекомендуют всем организациям, использующим NetSupport Manager, немедленно обновить его до версии 14.12.0000 или более новой. Пока обновление не может быть развернуто, следует применять временные меры. К ним относятся усиление сегментации сети, ограничение доступа к порту 5405 с помощью правил межсетевого экрана и мониторинг сетевого трафика на предмет подозрительной активности, связанной с широковещательным протоколом. Своевременное применение исправлений является наиболее эффективным способом защиты от потенциальных атак, использующих эту опасную цепочку уязвимостей.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-34164

- https://www.cve.org/CVERecord?id=CVE-2025-34165

- https://code-white.com/blog/2026-01-nsm-rce/

- https://www.vulncheck.com/advisories/netsupport-client-manager-buffer-overflows