Специалисты по кибербезопасности обнаружили новую, технически изощренную кампанию, в которой используются фишинг по телефону (vishing), легитимные инструменты Microsoft и сложное вредоносное ПО. Атака начинается с обмана сотрудников через звонки в Microsoft Teams и завершается файловым исполнением вредоносного кода в памяти, что позволяет эффективно обходить традиционные средства защиты.

Описание

Многоступенчатый механизм атаки

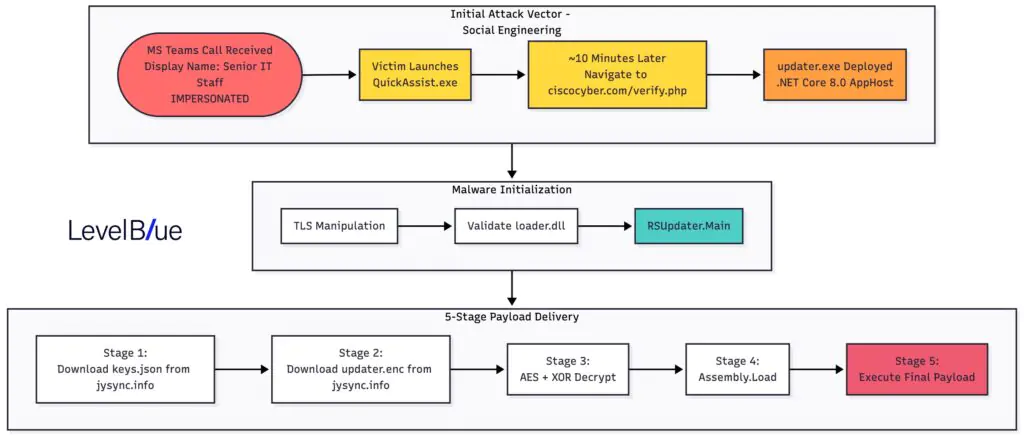

Атака построена на многоэтапной цепочке, где социальная инженерия открывает путь для технической эксплуатации. Первый шаг - звонок в Microsoft Teams. Злоумышленники выдают себя за сотрудников ИТ-отдела, подделывая отображаемые имена в уведомлениях о вызовах. Получив доверие, атакующий убеждает жертву запустить встроенное в Windows приложение Quick Assist (быстрая помощь). Под видом оказания технической поддержки злоумышленник получает удаленный доступ к системе.

Примерно через 10 минут после установления контроля происходит критический переход. Пользователя перенаправляют на фишинговую веб-страницу, размещенную на домене ciscocyber[.]com/verify.php. С этого сайта загружается файл «updater.exe», маскирующийся под легитимный системный установщик обновлений Windows.

Файловое исполнение и сложные механизмы скрытности

Исполняемый файл представляет собой оболочку на .NET Core 8.0 со встроенным компонентом-загрузчиком (loader.dll). Этот компонент организует многоэтапную доставку полезной нагрузки (payload). Загрузчик сначала связывается с командным центром управления (C2) на домене jysync[.]info для получения ключей шифрования. Затем он загружает зашифрованную полезную нагрузку с той же инфраструктуры и расшифровывает её, используя комбинацию алгоритмов AES-CBC и XOR. Такой двухслойный метод запутывания кода создает дополнительные препятствия для статического анализа.

Ключевая особенность атаки - финальный этап. Вредоносная программа использует возможности рефлексии .NET для загрузки расшифрованной сборки (assembly) непосредственно в память запущенного процесса, минуя запись на диск. Этот файловый метод исполнения является мощным методом уклонения от обнаружения, поскольку традиционные системы защиты конечных точек (Endpoint Detection and Response, EDR), ориентированные на мониторинг файловой системы, часто не фиксируют подобную активность. Вредоносный код работает исключительно в оперативной памяти, исполняя произвольные команды с привилегиями пользователя, запустившего сеанс Quick Assist.

Выводы для безопасности

Данная кампания демонстрирует конвергенцию нескольких векторов атаки: социальной инженерии, злоупотребления доверенными административными инструментами и продвинутых техник файлового исполнения. Использование привычных приложений, таких как Microsoft Teams и Quick Assist, значительно снижает бдительность пользователей и позволяет обойти многие сетевые средства контроля.

Для противодействия подобным угрозам организациям необходимо реализовать многоуровневую стратегию защиты. Важными шагами являются внедрение систем мониторинга коммуникаций для выявления попыток персонализации, установление строгих политик использования средств удаленного доступа и регулярное обучение пользователей правилам проверки личности сотрудников ИТ-поддержки. Кроме того, для обнаружения подобных атак критически важны решения класса EDR, способные отслеживать активность в среде выполнения .NET и анализировать паттерны внедрения кода в память процессов.

Индикаторы компрометации

Domains

- ciscocyber.com

- jysync.info

SHA256

- 7d29bf061719dc442dc00f670768d7a52a70c029678bd67a07b17317ffbd8c69

- 2d751f48376c777dd76090130740cfd04693b3da12d03e94e3e6514e864410fc