Исследователи в области кибербезопасности раскрыли критические уязвимости в Bluetooth-наушниках на чипах Airoha. Эти изъяны позволяют злоумышленникам скомпрометировать подключенные смартфоны с помощью цепочки эксплойтов. Уязвимости затрагивают десятки популярных моделей от таких производителей, как Sony, Marshall, Jabra и Bose.

Детали уязвимостей

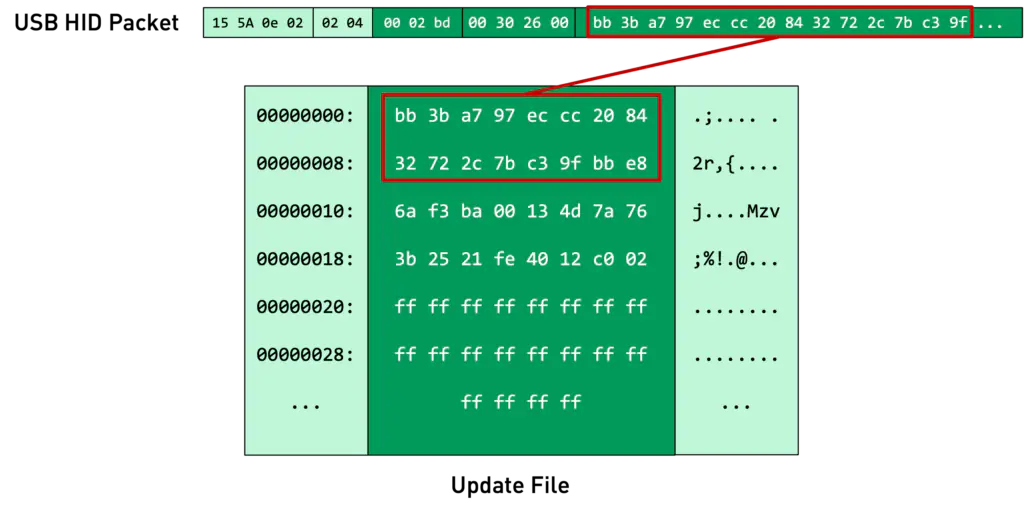

Проблемы сконцентрированы вокруг пропущенных механизмов аутентификации и открытой отладочной функциональности в кастомном протоколе RACE от Airoha. Этот протокол используется для настройки устройств и обновления прошивок. Атакующий в радиусе действия Bluetooth может воспользоваться этими недостатками без необходимости предварительного сопряжения или взаимодействия с пользователем.

Эксплуатация начинается с установления неаутентифицированного соединения. Уязвимость CVE-2025-20700 позволяет атакующему подключиться через Bluetooth Low Energy, а CVE-2025-20701 - через Bluetooth Classic. После установления соединения злоумышленник использует CVE-2025-20702 для доступа к протоколу RACE. Этот доступ предоставляет возможность произвольного чтения и записи в память устройства.

Используя эти возможности, можно извлечь Bluetooth Link Key - криптографический секрет, которым обмениваются наушники и сопряженный с ними смартфон. Как продемонстрировали исследователи из Insinuator, этот ключ позволяет злоумышленнику выдать себя за доверенные наушники для телефона жертвы. Таким образом атакующий получает привилегированное положение на устройстве.

Из этого привилегированного состояния возможны множественные атаки. Например, используя профиль Hands-Free, можно получить доступ к телефонной книге, списку контактов и истории вызовов. Более критично то, что атакующий может активировать голосового помощника для отправки сообщений, совершения звонков или извлечения данных о местоположении на разблокированных устройствах.

Уязвимости также позволяют перехватывать вызовы. Злоумышленник может незаметно принять входящий звонок и захватить аудиопоток. Другой сценарий - подслушивание путем инициации вызова на контролируемый атакующим номер с телефона жертвы.

Обследование выявило по меньшей мере 30 уязвимых устройств. В их число вошли Sony WF-1000XM5, Marshall ACTON III, JBL Live Buds 3 и Beyerdynamic Amiron 300. При этом исследователи отмечают, что это только проверенные модели. Потенциально число незакрытых уязвимостей может быть значительно больше.

Любопытно, что некоторые вендоры, например Jabra, внедрили дополнительные меры безопасности и закрыли уязвимости в своих устройствах. Другие, включая Sony и Bose, публично не отреагировали на информацию об уязвимостях. Компания Airoha выпустила патчи для SDK в июне 2025 года, однако их внедрение производителями остается неравномерным.

Пользователям рекомендуется немедленно обновить свои устройства. Также следует удалить старые сопряженные устройства из списка на телефоне. Исследователи советуют высокоценным целям, таким как журналисты и дипломаты, рассмотреть возможность использования проводных наушников.

Для обеспечения прозрачности исследователи опубликовали технический документ и выпустили RACE Toolkit. Этот инструментарий позволяет пользователям самостоятельно проверить свой девайс на наличие уязвимостей. Специалисты призывают производителей применять патчи от Airoha и проводить оценку безопасности перед выпуском продукта. Для этого следует использовать устоявшиеся методологии тестирования безопасности Bluetooth.

Раскрытие информации было проведено в соответствии с практикой ответственного разглашения. Технические детали были опубликованы спустя шесть месяцев после первоначального уведомления вендоров. Этот срок был предоставлен для адекватного исправления уязвимостей. Данный инцидент вновь поднимает вопросы о безопасности периферийных устройств и их роли в общей цепи защиты данных.

Ссылки

- https://insinuator.net/2025/12/bluetooth-headphone-jackin

- https://www.airoha.com/product-security-bulletin/2025

- https://www.cve.org/CVERecord?id=CVE-2025-20700

- https://www.cve.org/CVERecord?id=CVE-2025-20701

- https://www.cve.org/CVERecord?id=CVE-2025-20702