Исследователи кибербезопасности обнаружили новую технику атаки, использующую недостаток в механизме обновления и выполнения Windows Defender. С помощью символических ссылок (симлинков) злоумышленники могут перехватывать управление сервисными папками антивируса, получать полный контроль над его исполняемыми файлами и даже полностью отключать защиту системы.

Детали уязвимости

Windows Defender хранит свои исполняемые файлы в версионных папках по пути ProgramData\Microsoft\Windows Defender\Platform. При каждом обновлении служба создает новую папку с актуальным номером версии и перенаправляет работу антивируса на этот путь. Этот механизм предназначен для обеспечения плавного перехода между версиями при одновременной защите критических файлов от изменений. Однако эксперты выяснили, что внутри защищенного каталога Platform возможно создавать новые папки и символические ссылки.

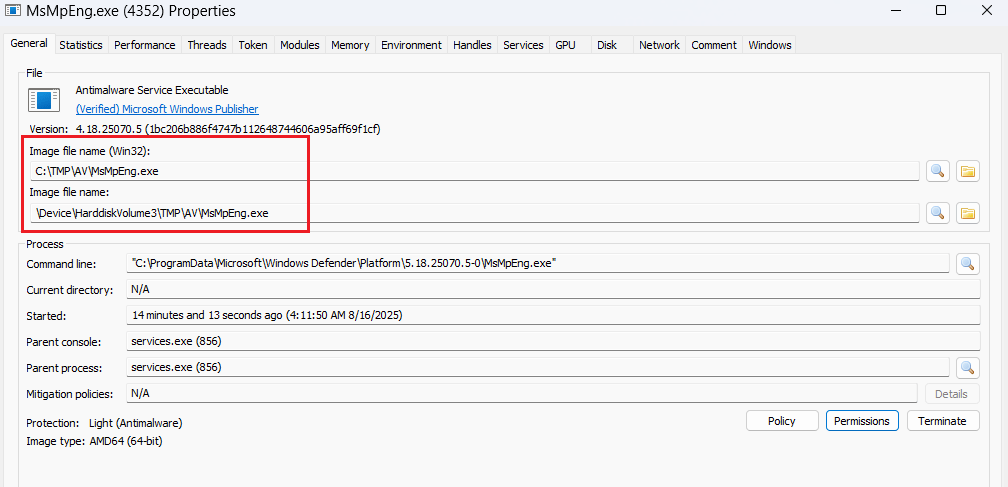

Создав симлинк с наивысшим номером версии, атакующие могут перенаправить Defender в папку, полностью находящуюся под их контролем. Например, ссылка из C:\ProgramData\Microsoft\Windows Defender\Platform\5.18.25070.5-0 в C:\TMP\AV заставляет антивирус выполнять код из управляемого злоумышленником каталога. Это предоставляет нарушителям полные права на чтение и запись для двоичных файлов защитного решения.

После перехвата управления Windows Defender может быть использован различными способами. Злоумышленники способны подгружать вредоносные DLL в процессы антивируса, перезаписывать или удалять его критические исполняемые файлы, а также перенаправлять службу на несуществующие пути. На практике это означает, что они могут эффективно отключить встроенную защиту Windows без необходимости использования сторонних инструментов или эксплойтов уровня ядра.

Более простое нарушение работы заключается в удалении символической ссылки после перезагрузки. После устранения симлинка Windows Defender пытается запуститься из отсутствующей папки, что приводит к сбою службы и оставляет систему без защиты. Скриншоты из доказательства концепции демонстрируют полностью отключенную панель управления безопасностью Windows вследствие данной манипуляции.

Атака особенно опасна, поскольку использует только встроенные команды Windows, такие как mklink и rmdir. Для нее не требуется специального вредоносного кода или эксплойтов, что делает метод скрытным и эффективным для красных команд, специалистов по тестированию на проникновение или реальных злоумышленников.

Данная уязвимость демонстрирует фундаментальную слабость в доверии Defender к структуре каталогов during version transitions. Неспособность должным образом проверять символические ссылки позволяет обойти флагманский антивирус Microsoft на уровне пользователя с административными правами. Подобные техники подчеркивают общую проблему в защите конечных точек: само программное обеспечение безопасности работает с повышенными привилегиями, но часто содержит механизмы, которые могут быть использованы для подрыва его защиты.

Для атакующих возможность обхода или отключения систем защиты является критически важной частью достижения устойчивого присутствия на целевой системе. Это открытие вновь подтверждает характер игры в кошки-мышки между разработчиками вредоносных программ и защитными технологиями. Поскольку Windows Defender продолжает оставаться стандартным инструментом безопасности для миллионов пользователей, потенциал его эксплуатации делает его высокоценной целью для киберпреступников.