На теневых форумах появился новый инструмент Impact Solutions, который позволяет даже начинающим злоумышленникам создавать сложные фишинговые кампании без специальных технических знаний. Этот комплексный фреймворк для доставки вредоносных нагрузок предлагает интуитивно понятный интерфейс с возможностью настройки параметров одним щелчком мыши.

Платформа специализируется на создании правдоподобных фишинговых приманок, обходящих как внимательность пользователей, так и системы безопасности. Инструмент генерирует модифицированные ярлыки Windows (.lnk), скрытые HTML-страницы и замаскированные SVG-изображения, эксплуатирующие человеческое доверие вместо технических уязвимостей.

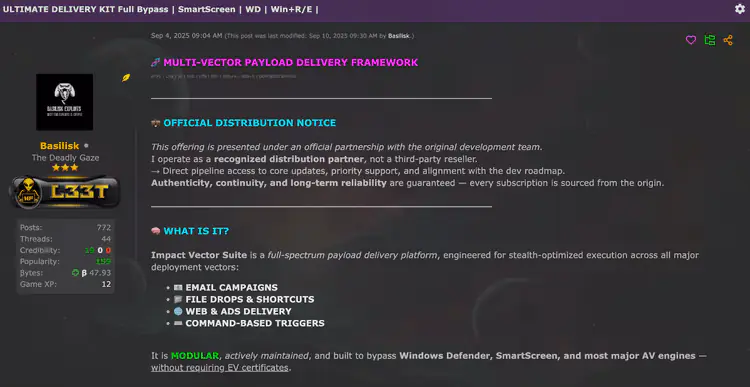

Impact Solutions позиционируется как универсальная платформа доставки вредоносных нагрузок, позволяющая создавать различные типы опасных вложений для фишинговых рассылок. Критически важной особенностью является то, что злоумышленникам не требуются навыки разработки вредоносного программного обеспечения - интерфейс инструмента позволяет настраивать параметры и мгновенно получать готовые к отправке фишинговые вложения.

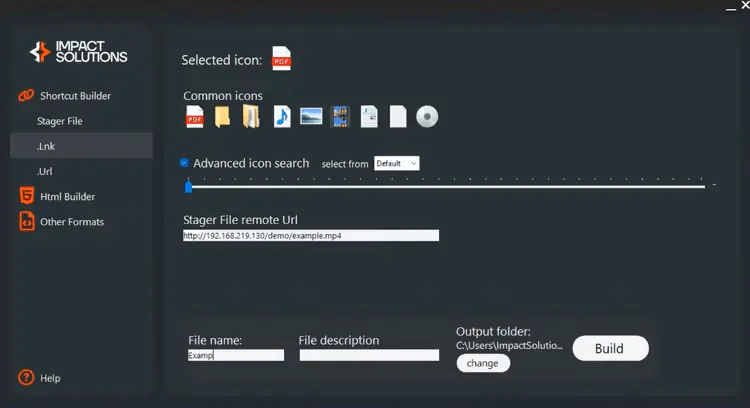

Платформа привлекает внимание своими продвинутыми возможностями обхода защиты, включая подмену значков и маскировку файлов. Например, злоумышленник может создать файл ярлыка (.lnk), который отображается со значком PDF и именем "Счет.pdf", хотя фактически представляет собой исполняемую ссылку. Эти ярлыки могут содержать пользовательские описания файлов и даже встроенные документы-приманки. Когда жертва нажимает на поддельный счет, вредоносная программа запускается в фоновом режиме, в то время как открывается настоящий PDF-документ, создавая у пользователя впечатление просмотра счета.

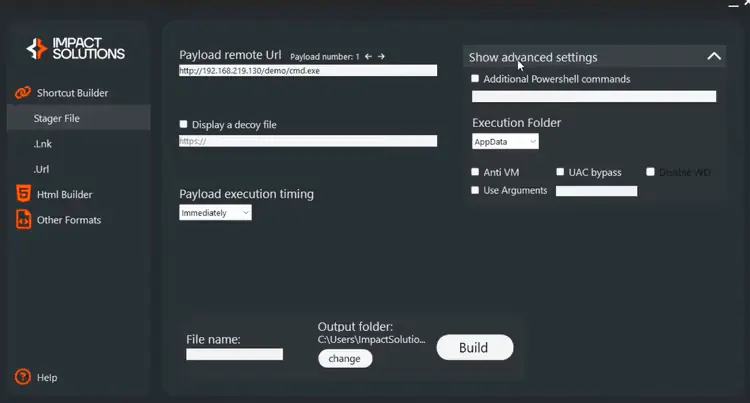

Инструмент также поддерживает многоэтапные нагрузки, когда вредоносный файл загружает второстепенное вредоносное программное обеспечение с удаленного URL после нажатия. В техническом плане Impact Solutions использует методы обхода UAC (контроля учетных записей пользователей) и проверки на наличие виртуальных машин для обнаружения песочниц. Полезные нагрузки часто выполняются из скрытых или малозаметных мест, таких как папка AppData пользователя, для маскировки. Разработчики утверждают, что их инструмент может обходить Microsoft SmartScreen и большинство антивирусных продуктов без необходимости использования дорогостоящих сертификатов цифровой подписи.

Основная сила Impact Solutions заключается в возможности эффективного социального инжиниринга. Создаваемые вредоносные вложения предназначены для эксплуатации человеческого доверия и familiarity. Типичным примером является фишинговая приманка на тему счетов, где злоумышленники отправляют электронное письмо о неоплаченном счете с вложением, которое выглядит как документ PDF или Microsoft Office. На самом деле это может быть ZIP-архив, содержащий файл ярлыка (.lnk) или HTML-страницу.

Благодаря функции подмены значков, этот ярлык отображается со значком PDF, поэтому получатель видит то, что кажется "Счет12345.pdf". Жертва, думая, что открывает PDF-счет, фактически запускает скрытый загрузчик вредоносного программного обеспечения. Файл .lnk незаметно выполняет команду для получения удаленной нагрузки, одновременно отображая фиктивный документ счета чтобы избежать подозрений.

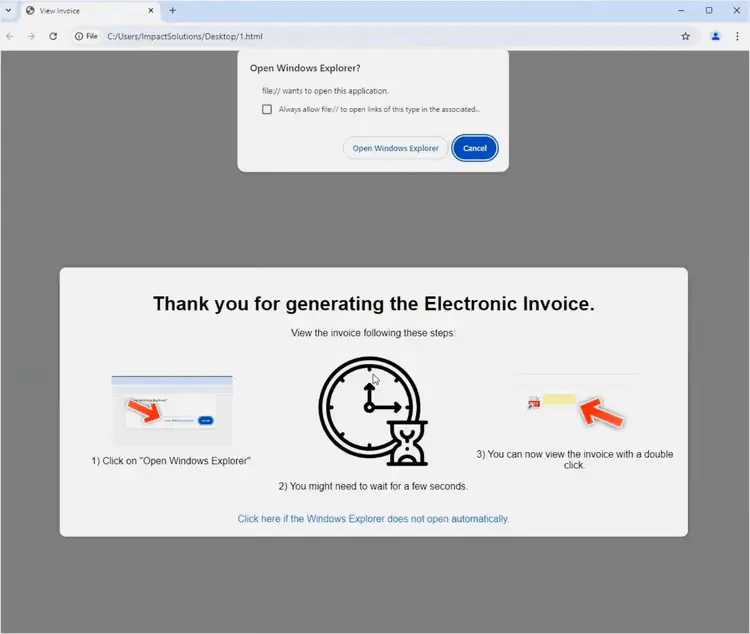

Вредоносные HTML-шаблоны добавляют дополнительный уровень обмана. Эти файлы HTML-вложений маскируются под защищенные просмотрщики счетов или страницы входа при открытии в браузере. Например, злоумышленник может отправить по электронной почте поддельную защищенную ссылку на счет, которая фактически является локальным HTML-файлом. Когда пользователь открывает его, страница может запрашивать "Нажмите здесь чтобы просмотреть ваш счет". За кулисами она пытается запустить файл из собственной системы пользователя или инструктирует пользователя включить определенные настройки.

Маскируя вредоносную активность под нормальные действия, такие как запрос разрешения на открытие файла, злоумышленники делают поведение законным. В действительности это действие запускает выполнение вредоносного программного обеспечения, но для технически неподготовленного пользователя оно выглядит как стандартный запрос безопасности для доступа к документу.

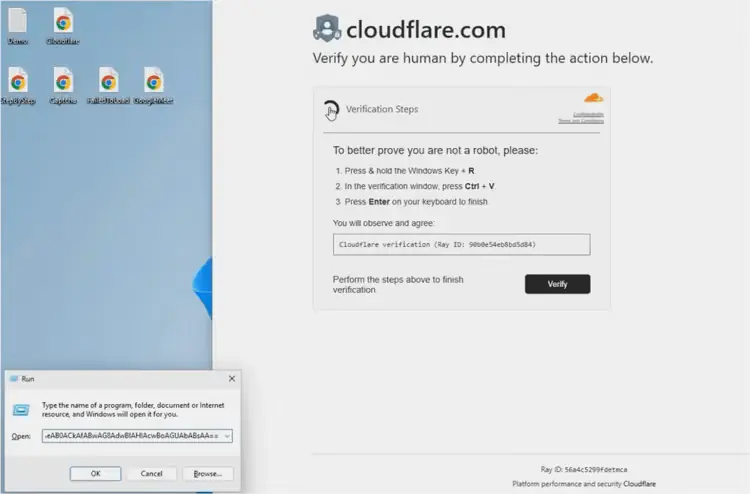

Еще один примечательный шаблон имитирует известную страницу "проверки" Cloudflare - знакомые экраны "Проверка вашего браузера". Однако эта поддельная страница принимает неожиданный поворот: она сообщает пользователю, что требуется дополнительный шаг, инструктируя нажать Win+R на клавиатуре (открывая диалоговое окно "Выполнить" Windows) и вставить код. Пользователь не знает, что HTML автоматически скопировал команду PowerShell в кодировке Base64 в их буфер обмена. Пользователь, следуя инструкциям "проверки Cloudflare", нажимает Win+R и вставляет, эффективно выполняя вредоносный код самостоятельно.

Знакомый брендинг и пошаговые инструкции создают впечатление законного процесса проверки, хотя на самом деле это хитрый трюк для запуска вредоносного программного обеспечения жертвами. Эти примеры показывают, что Impact Solutions - это не только о файлах нагрузок, но и о историях и маскировках, в которые эти файлы завернуты. Используя знакомые значки и распространенные бизнес-темы, а также имитируя доверенные сервисы, злоумышленники максимизируют шансы обмана цели.

Традиционные решения безопасности испытывают трудности против инструментов типа Impact Solutions, поскольку полагаются на сигнатурное обнаружение. Эти инструменты специально разработаны для обхода обычных защитных механизмов через подмену значков, обход UAC и анти-песочничные техники. Современные почтовые системы безопасности используют поведенческий искусственный интеллект для обнаружения тонких поведенческих аномалий, раскрывающих попытки социального инжиниринга. Вместо того чтобы фокусироваться исключительно на вредоносных файлах, AI анализирует паттерны коммуникации и контекстуальные сигналы для идентификации угроз. Понимая, как выглядит нормальная организационная коммуникация, системы могут обнаруживать организованный обман за поддельными письмами со счетами и поддельными страницами проверки, останавливая атаки, сгенерированные Impact Solutions, до достижения ими почтовых ящиков пользователей.

Поскольку фишинговые инструменты становятся более сложными и доступными для менее квалифицированных злоумышленников, организациям необходимы решения безопасности, способные распознавать социальный инжиниринг независимо от механизма доставки. Ключевое преимущество заключается в поведенческом анализе, который адаптируется к новым вариантам атак без необходимости обновления сигнатур. Растущая доступность таких инструментов как Impact Solutions подчеркивает необходимость перехода от традиционных методов защиты к системам, способным анализировать поведенческие паттерны и контекст атак, поскольку именно человеческий фактор остается наиболее уязвимым звеном в цепи кибербезопасности.