Исследователь кибербезопасности обнаружил критическую уязвимость в компьютерах Lenovo, связанную с файлом в системном каталоге Windows, который может быть использован для обхода механизмов контроля приложений AppLocker. Речь идет о файле C:\Windows\MFGSTAT.zip, присутствующем на многих устройствах Lenovo с предустановленной операционной системой от производителя. Первоначально считалось, что проблема затрагивает ограниченный круг устройств, но последующие проверки подтвердили ее распространенность на широком спектре моделей ноутбуков и рабочих станций бренда.

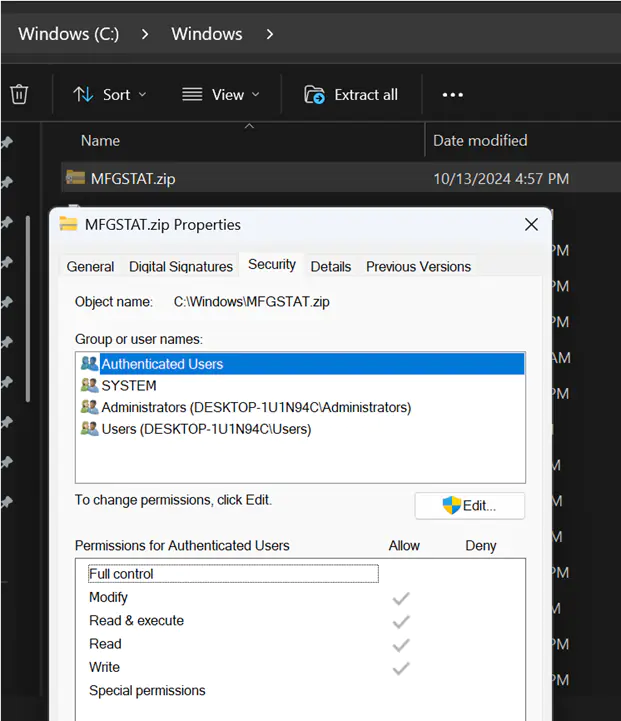

Суть уязвимости кроется в некорректных разрешениях файловой системы. Анализ с помощью инструментов контроля доступа выявил, что любой аутентифицированный пользователь в системе обладает правами на запись и выполнение для MFGSTAT.zip. Проверка списков управления доступом (ACL) через проводник Windows подтвердила: стандартные учетные записи пользователей действительно могут модифицировать этот объект. Это создает серьезную угрозу, поскольку правила AppLocker по умолчанию разрешают запуск любых исполняемых файлов из каталога C:\Windows. Таким образом, злонамеренные акторы получают возможность использовать уязвимый ZIP-архив как платформу для обхода политик белого списка приложений.

Эксплуатация уязвимости не требует прямой перезаписи файла. Злоумышленники применяют механизм альтернативных потоков данных (Alternate Data Streams, ADS) - малоизвестную функцию NTFS, позволяющую присоединять к файлам скрытые данные. Например, через командную строку можно внедрить вредоносный исполняемый файл в поток MFGSTAT.zip командой:

| 1 | type c:\temp\malware.exe > c:\windows\mfgstat.zip:stealth_payload |

Для запуска зловреда используется легитимный компонент Microsoft Office - appvlp.exe, вызываемый с указанием пути к скрытому потоку:

| 1 | "C:\Program Files (x86)\Microsoft Office\root\Client\appvlp.exe" c:\Windows\mfgstat.zip:stealth_payload |

Этот метод полностью обходит проверки AppLocker, так как система воспринимает действие как выполнение доверенного приложения из разрешенной директории.

После получения уведомления от исследователя группа реагирования на инциденты Lenovo (PSIRT) признала проблему, но отказалась выпускать патч. Вместо этого компания опубликовала руководство по ручному удалению файла. Рекомендуемые методы включают использование PowerShell с командо:

| 1 | Remove-Item -Path "C:\Windows\MFGSTAT.zip" -Force |

выполнение в командной строке

| 1 | del /A:H C:\Windows\MFGSTAT.zip |

либо ручное удаление через проводник Windows с предварительным включением отображения скрытых элементов. Lenovo подчеркивает, что уязвимость актуальна только для устройств с предустановленной ОС от производителя; организации, развертывающие собственные образы Windows, не подвержены риску.

Этот инцидент высвечивает системную проблему цепочки поставок оборудования. Производители часто включают в предустановленные образы служебные утилиты для диагностики и настройки, но редко проводят аудит их безопасности после развертывания. MFGSTAT.zip, вероятно, использовался на этапе заводского тестирования, но его оставили с избыточными привилегиями. Подобные упущения особенно опасны в контексте корпоративных сред, где AppLocker является ключевым элементом защиты от несанкционированного кода. Обход этих ограничений открывает путь для распространения шпионского ПО, вымогателей и инструментов горизонтального перемещения в сетях.

Проблема усугубляется тем, что альтернативные потоки данных редко мониторятся традиционными антивирусными решениями. Большинство систем защиты сосредоточено на сканировании основных файловых объектов, тогда как ADS могут годами оставаться необнаруженными. Эксперты рекомендуют организациям дополнительно к удалению файла внедрить мониторинг создания потоков в ключевых системных директориях через решения класса EDR. Также следует пересмотреть политики AppLocker, добавив явные запреты на выполнение из временных каталогов и пользовательских профилей.

Хотя Lenovo публично поблагодарила исследователя за ответственное раскрытие, отсутствие патча вызывает вопросы. Удаление файла - временное решение; при переустановке системы или сбросе к заводским настройкам уязвимость может вернуться. Это создает операционные сложности для ИТ-отделов, управляющих парком устройств Lenovo. Ситуация напоминает инциденты с уязвимыми драйверами Dell DBUtil или ASUS Live Update, где производители также изначально игнорировали системные риски.

В долгосрочной перспективе инцидент подчеркивает необходимость пересмотра подходов к безопасности на уровне цепочки поставок. Производителям оборудования следует внедрять стандарты Hardened Images, включающие аудит разрешений для всех системных файлов перед выпуском образов. Корпоративным клиентам рекомендуется проводить "очистку" предустановленных ОС от неиспользуемых компонентов перед вводом устройств в эксплуатацию. Сейчас как никогда актуальна концепция Zero Trust: даже файлы в доверенных системных каталогах должны проверяться на соответствие принципу минимальных привилегий. Пока индустрия не решит эту проблему системно, злоумышленники продолжат эксплуатировать "доверенные" уязвимости для атак на корпоративные инфраструктуры.