Команда Microsoft Threat Intelligence обнаружила критическую уязвимость в операционной системе macOS, которая позволяет злоумышленникам обходить механизм защиты пользовательских данных Transparency, Consent, and Control (TCC). Это может привести к утечке конфиденциальной информации, включая файлы, защищённые системой конфиденциальности Apple, а также данные, кэшируемые Apple Intelligence.

Обзор уязвимости

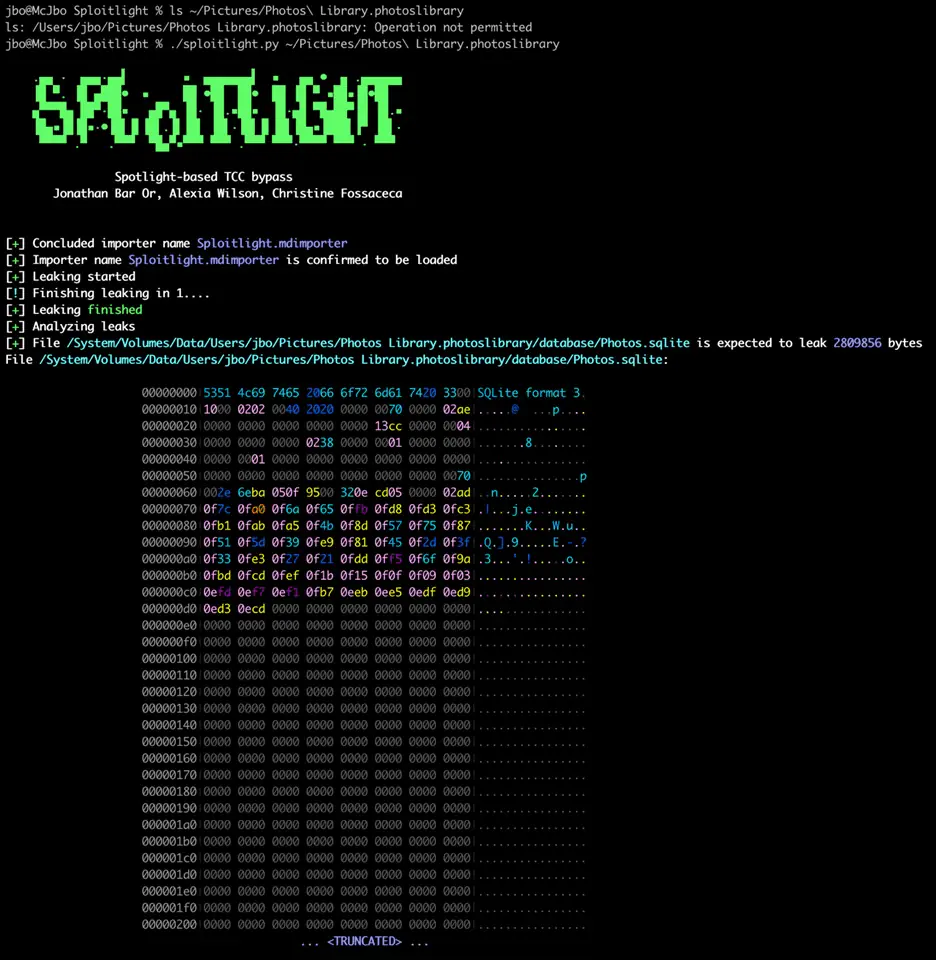

Уязвимость, получившая название Sploitlight, эксплуатирует механизм работы Spotlight-плагинов, которые в норме должны быть ограничены политиками TCC. Однако исследователи Microsoft выяснили, что злоумышленники могут манипулировать этими плагинами, чтобы получить доступ к защищённым файлам. В отличие от ранее известных методов обхода TCC, таких как HM-Surf и powerdir, Sploitlight представляет более серьёзную угрозу, поскольку позволяет извлекать данные, обработанные Apple Intelligence. Среди них - точные геолокационные данные, метаданные фото и видео, информация о распознавании лиц, история поиска и пользовательские предпочтения.

Важно отметить, что атака может распространяться на устройства, связанные с тем же Apple ID. Это означает, что если злоумышленник получил доступ к одному устройству, он потенциально может собрать информацию и с других гаджетов, синхронизированных через iCloud. Уязвимость требует локального доступа к системе, но её реализация относительно проста, поскольку вредоносные плагины не требуют цифровой подписи.

Эксплуатация уязвимости включает в себя модификацию конфигурационных файлов плагина, копирование вредоносного бандла в директорию ~/Library/Spotlight и использование команды mdimport для сканирования и утечки файлов. Особую опасность представляет доступ к кэшированным данным Apple Intelligence, которые хранятся в защищённых директориях, таких как Pictures. Эти базы данных содержат детальную информацию о поведении пользователя, включая геометку, историю действий и другие данные, которые могут быть использованы для слежки или кражи личных данных.

Apple уже выпустила обновление безопасности (CVE-2025-31199), устраняющее проблему. Исправление было включено в патч от 31 марта 2025 года. Компания сотрудничала с Microsoft в рамках программы скоординированного раскрытия уязвимостей (Coordinated Vulnerability Disclosure, CVD), чтобы обеспечить своевременное устранение угрозы.

Эксперты по кибербезопасности настоятельно рекомендуют пользователям macOS установить последние обновления как можно скорее, особенно если на устройстве хранятся конфиденциальные данные или активно используется Apple Intelligence. Организациям следует уделить особое внимание защите корпоративных устройств, поскольку утечка подобных данных может привести к серьёзным последствиям, включая финансовые потери и репутационный ущерб.

Обнаружение этой уязвимости в очередной раз демонстрирует, что даже в таких защищённых системах, как macOS, остаются уязвимые места, которые могут быть использованы злоумышленниками. Это подчёркивает важность постоянного мониторинга угроз и оперативного обновления программного обеспечения. В условиях, когда киберпреступники становятся всё более изобретательными, компании и пользователи должны оставаться бдительными и принимать все возможные меры для защиты своих данных.

Ссылки

- https://www.microsoft.com/en-us/security/blog/2025/07/28/sploitlight-analyzing-a-spotlight-based-macos-tcc-vulnerability/

- https://www.cve.org/CVERecord?id=CVE-2025-31199

- https://support.apple.com/en-us/122371

- https://support.apple.com/en-us/122373

- https://support.apple.com/en-us/122378