Исследователями в области кибербезопасности раскрыта критическая уязвимость в экосистеме Apple CarPlay, позволяющая злоумышленникам осуществлять удалённое выполнение кода с максимальными привилегиями (root access). Уязвимость представляет серьёзную угрозу для безопасности подключённых автомобилей, поскольку потенциально открывает возможность полного контроля над мультимедийной системой транспортного средства.

Детали уязвимости

Уязвимость, получившая идентификатор CVE-2025-24132, была обнаружена специалистами исследовательской группы Oligo Security. Она связана с реализацией протокола AirPlay, который используется в системах CarPlay для беспроводного соединения. Проблема затрагивает несколько ключевых компонентов: AirPlay Audio SDK версий ранее 2.7.1, AirPlay Video SDK версий ранее 3.6.0.126, а также модуль CarPlay Communication Plug-in версий до R18.1 включительно.

Подробности уязвимости были представлены на конференции DefCon 33 в ходе доклада "Pwn My Ride". Исследователи продемонстрировали, как злоумышленники могут комбинировать уязвимости в протоколах Bluetooth и Wi-Fi для компрометации автомобильных мультимедийных систем без какого-либо взаимодействия с пользователем.

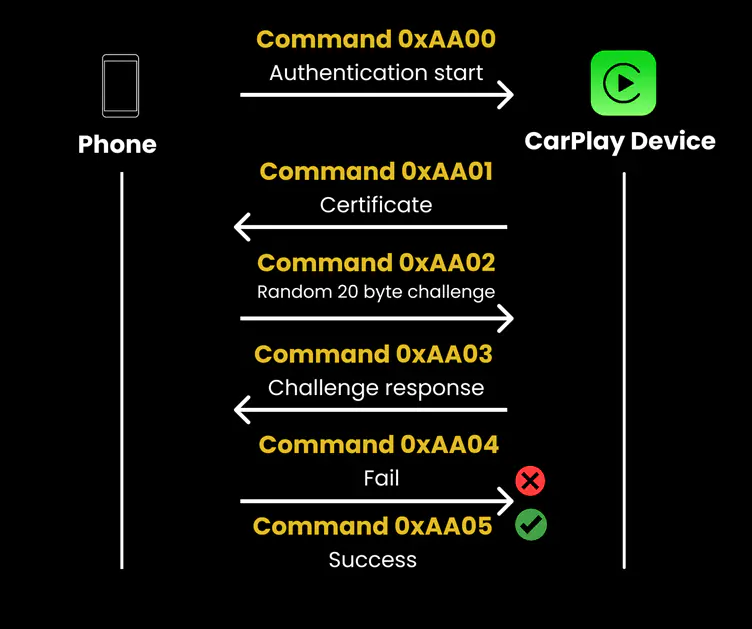

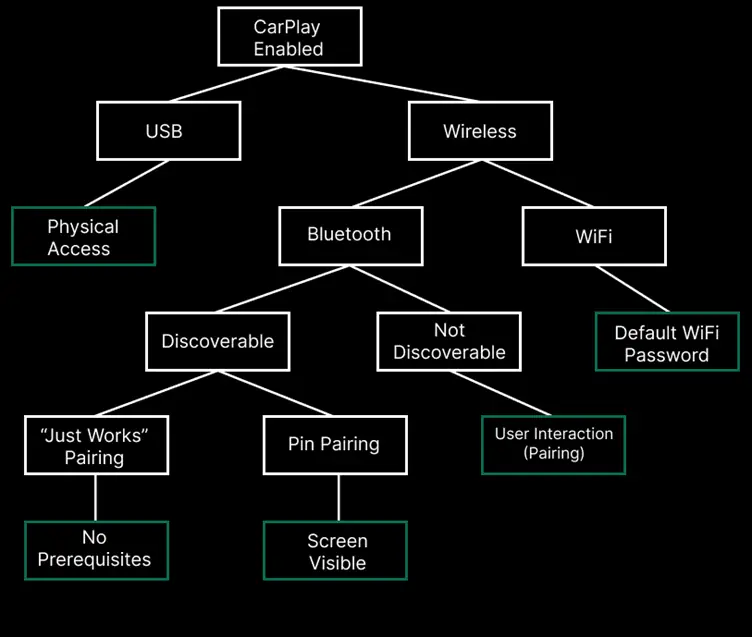

Беспроводная технология CarPlay использует два протокола: iAP2 поверх Bluetooth для согласования сетевых учётных данных и AirPlay поверх Wi-Fi для зеркального отображения экрана iPhone. Уязвимость позволяет атакующему, используя совместимое Bluetooth-устройство, выполнить pairing (спаривание) по методу "Just Works", который по умолчанию активирован на многих штатных системах. Это позволяет имитировать подключение iPhone.

После успешного сопряжения злоумышленник может запросить у системы CarPlay данные о точке доступа Wi-Fi (SSID и пароль), подключиться к этой частной сети и спровоцировать переполнение буфера в стеке AirPlay в уязвимых версиях SDK. Эта цепочка действий приводит к удалённому выполнению кода с наивысшим уровнем привилегий в системе.

Хотя Apple выпустила исправленные версии SDK ещё 29 апреля 2025 года, большинство производителей автомобильных мультимедийных систем ещё не интегрировали эти обновления в свою прошивку. Циклы обновления программного обеспечения в автомобильной промышленности традиционно медленные, часто требующие вмешательства дилерских центров или установки обновлений через USB-носители. В результате миллионы транспортных средств остаются уязвимыми в течение длительного времени после выпуска исправления.

Исследователи сознательно не раскрыли детали эксплуатации уязвимости, чтобы дать производителям дополнительное время для устранения проблемы. Они отметили, что успешно продемонстрировали эксплуатацию на нескольких реализациях CarPlay, получив полный контроль над мультимедийным блоком. Важно подчеркнуть, что в то время как для атаки через проводной CarPlay требуется физический доступ к устройству, беспроводная версия уязвима даже когда устройства не находятся в режиме обнаружения по умолчанию - атакующему достаточно инициировать сопряжение в течение краткого периода, когда система становится обнаруживаемой.

Ситуация усугубляется фрагментированностью программных цепочек поставок в автомобильной отрасли. Производители транспортных средств, поставщики мультимедийных систем, разработчики промежуточного программного обеспечения и интеграторы послепродажного обслуживания должны независимо внедрять исправленные SDK, тестировать их на совместимость и развертывать обновления. Модели высокого класса с поддержкой обновлений по воздуху (over-the-air) могут получить исправления относительно быстро, но многие автомобили будут оставаться уязвимыми в течение месяцев или даже лет после выпуска патча.

Организациям, использующим технологию CarPlay в своих транспортных средствах, рекомендуется немедленно провести аудит версий прошивки мультимедийных систем и внедрить политику регулярного обновления. Автопроизводителям и поставщикам настоятельно рекомендуется Prioritize (расставить приоритеты) по интеграции исправленных версий SDK и оптимизировать процессы валидации обновлений для обеспечения безопасности пользователей.