Исследователи в области кибербезопасности обнаружили критическую уязвимость в механизме аутентификации Kerberos в операционных системах Windows. Эта уязвимость, получившая идентификатор CVE-2026-20929, позволяет злоумышленникам проводить атаки типа «релея учетных данных» (credential relay), используя поддельные DNS CNAME-записи. Уязвимости подвержены Windows 10, Windows 11, Windows Server 2022 и новая Windows Server 2025, а ее уровень опасности оценен как критический.

Детали уязвимости

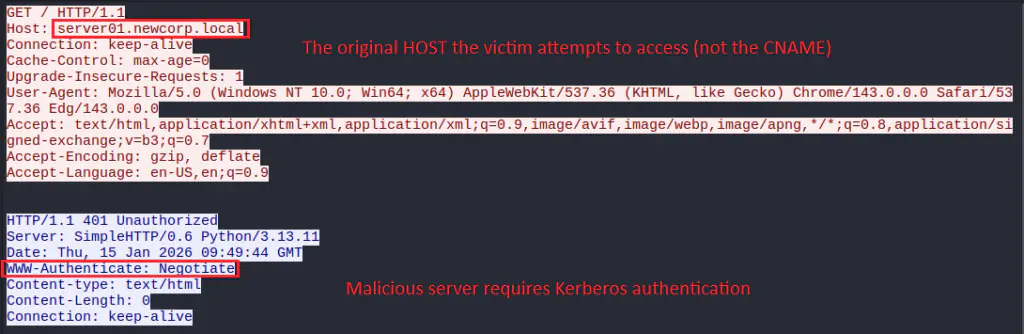

Суть уязвимости заключается в том, как клиент Kerberos обрабатывает канонические имена (CNAME) в DNS во время процесса аутентификации. Обычно, когда система Windows пытается подключиться к сетевой службе, она сначала выполняет DNS-запрос для разрешения имени хоста. Если злоумышленник, находящийся в позиции «человек посередине» (man-in-the-middle), перехватывает этот запрос, он может подменить ответ. Вместо настоящего адреса он отправляет вредоносную (malicious) CNAME-запись, которая перенаправляет клиента на контролируый злоумышленником хост, а также A-запись с IP-адресом атакующего.

Ключевая проблема в том, что клиент Windows, следуя этому поддельному CNAME, формирует запрос на получение билета службы-получателя (Ticket Granting Service, TGS) для имени субъекта-службы (Service Principal Name, SPN), указанного в CNAME, а не для исходного целевого сервиса. Это позволяет злоумышленнику заставить жертву запросить Kerberos-билет для системы под его контролем. Впоследствии этот билет можно передать (срелеить) на настоящий целевой сервис, успешно выдав себя за жертву. Таким образом, атака открывает путь для перемещения внутри сети (lateral movement) и повышения привилегий даже в средах, где полностью отключена устаревшая аутентификация NTLM.

Для успешной эксплуатации уязвимости требуется выполнение двух условий. Во-первых, атакующий должен получить возможность перехватывать и подменять DNS-трафик жертвы. Этого можно достичь, например, через отравление ARP-кэша, маскируясь под сетевой шлюз, или через отравление DHCP, подсовывая жертве DNS-сервер злоумышленника. Во-вторых, целевые сервисы должны принимать аутентификацию Kerberos без принудительного применения подписи или токенов привязки канала (Channel Binding Tokens, CBT).

Особую опасность атаке придает обнаруженная исследователями особенность: многие службы Windows принимают TGS-билеты, ориентируясь только на часть имени хоста в SPN, игнорируя префикс службы. Например, службы SMB могут принять билет с префиксом HTTP, а HTTP-серверы - билет с префиксом CIFS. Это перекрестное принятие билетов значительно расширяет возможности для атак. Злоумышленник может, к примеру, срелеить аутентификацию с веб-интерфейса на службу SMB или атаковать веб-интерфейсы служб сертификатов Active Directory (ADCS) для кражи цифровых сертификатов.

Корпорация Microsoft была уведомлена об этой проблеме ответственно в октябре 2025 года. В январе 2026 года, в рамках регулярных обновлений безопасности, компания выпустила исправления. Однако важно отметить, что Microsoft не изменила базовое поведение системы по обработке CNAME-записей. Вместо этого была реализована поддержка токенов привязки канала (CBT) для HTTP.sys в поддерживаемых версиях Windows Server. По сути, компания признала, что протокол Kerberos сам по себе не предотвращает атаки релея, и защита должна обеспечиваться на уровне каждой отдельной службы.

Следовательно, для эффективного предотвращения угрозы организациям необходимо предпринять комплекс мер. Во-первых, необходимо принудительно включить подпись SMB на всех серверах. Во-вторых, требуется настроить обязательное использование CBT для всех HTTP/HTTPS-служб, включая IIS и веб-приложения. В-третьих, для защиты LDAP нужно активировать подпись LDAP и CBT для LDAPS. Также критически важно усилить инфраструктуру DNS, например, внедрив DNS поверх HTTPS (DoH) и ограничив список разрешенных DNS-серверов. Наконец, в рамках работы центра безопасности (SOC) следует настраивать детектирование аномалий, отслеживая необычные запросы TGS и подозрительное использование CNAME-записей в корпоративной сети. Только такой многоуровневый подход позволит заблокировать этот изощренный вектор атаки.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2026-20929

- https://cymulate.com/blog/kerberos-authentication-relay-via-cname-abuse/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2026-20929