Компания Cisco подтвердила наличие двух критических уязвимостей в своих межсетевых экранах Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD), которые уже активно эксплуатируются злоумышленниками в реальных атаках. Проблемы, зарегистрированные как CVE-2025-20333 и CVE-2025-20362, позволяют атакующим выполнять произвольный код на непропатченных устройствах, что ставит под угрозу безопасность корпоративных сетей по всему миру.

Детали узявимостей

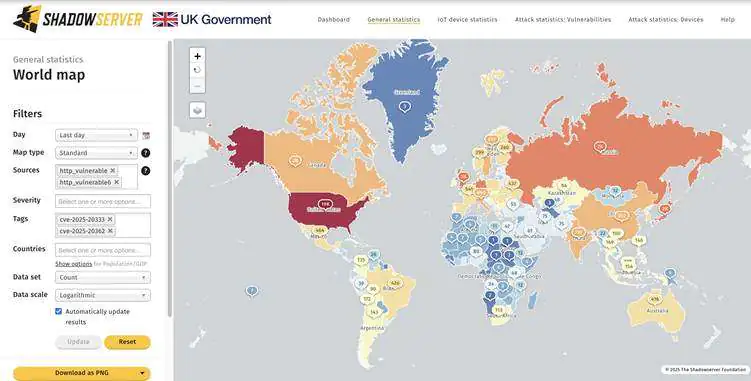

Согласно данным фонда Shadowserver, на 29 сентября 2025 года было обнаружено более 48 800 публично доступных IP-адресов, работающих на уязвимых версиях межсетевых экранов. Наибольшее количество незащищенных устройств зафиксировано в Соединенных Штатах, за которыми следуют Германия (более 5200), Бразилия (более 4500), Индия (более 3800) и Великобритания (более 3300). Организация начала публиковать ежедневные отчеты о уязвимых экземплярах ASA/FTD в своей системе мониторинга уязвимых HTTP-сервисов.

Технический анализ уязвимостей показывает серьезность ситуации. CVE-2025-20333 с рейтингом CVSS 9.8 позволяет осуществлять удаленное выполнение кода и получать полный контроль над операционной системой при наличии сетевого доступа к интерфейсу управления. CVE-2025-20362 с оценкой 9.1 по шкале CVSS обеспечивает повышение привилегий и внедрение команд при наличии действительных учетных данных пользователя. Обе проблемы затрагивают версии Cisco ASA и FTD вплоть до 9.18.1.17.

Эксперты по кибербезопасности предупреждают, что успешная эксплуатация этих уязвимостей позволяет злоумышленникам обходить периметровую защиту, похищать конфиденциальные данные и перемещаться внутри корпоративных сетей. Особую опасность эти угрозы представляют для средних и малых организаций, которые часто не имеют оперативных процессов установки исправлений. Наиболее уязвимыми остаются компании, использующие устаревшие модели ASA или пропустившие последние обновления обслуживания.

Cisco выпустила исправления для обеих уязвимостей в версии 9.18.1.18 и более поздних. Обновления устраняют проблемы путем усиления проверки вводимых данных и исправления процедур обработки памяти. Компания настоятельно рекомендует немедленно установить последние версии программного обеспечения, доступные на портале security advisory.

Для ограничения потенциального воздействия атак специалисты рекомендуют применять комплекс мер защиты. Ключевой мерой является немедленная установка исправлений для всех устройств ASA и FTD. Не менее важно ограничить доступ к интерфейсам управления, разрешив его только с доверенных IP-адресов. Усиление аутентификации путем внедрения многофакторной проверки и строгой политики паролей для учетных записей администраторов значительно снижает риски.

Мониторинг журналов событий на предмет необычных входов в систему, изменений конфигурации и аномального сетевого трафика помогает своевременно обнаруживать подозрительную активность. Применение сетевой сегментации для изоляции критически важных активов за дополнительными уровнями защиты обеспечивает дополнительную безопасность на случай компрометации межсетевого экрана.

Активная эксплуатация уязвимостей и их высокие оценки по шкале CVSS требуют безотлагательных действий от администраторов безопасности. Отсутствие своевременных мер по защите устройств ASA и FTD создает реальный риск полной компрометации корпоративных сетей и утечки конфиденциальной информации. Сетевые команды должны проверить свои публичные IP-диапазоны на наличие уязвимых систем.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-20333

- https://www.cve.org/CVERecord?id=CVE-2025-20362

- https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-YROOTUW