Критическая уязвимость, позволяющая обходить двухфакторную аутентификацию (2FA), была выявлена в межсетевых экранах FortiGate компании Fortinet. Проблема, получившая идентификатор CVE-2020-12812, связана с конфликтом обработки регистра букв в именах пользователей между самим устройством и интегрированными каталогами LDAP. Эксплуатация уязвимости позволяет злоумышленникам получать несанкционированный доступ к административным интерфейсам или корпоративной сети через VPN, не имея при этом токена второго фактора.

Детали уязвимости

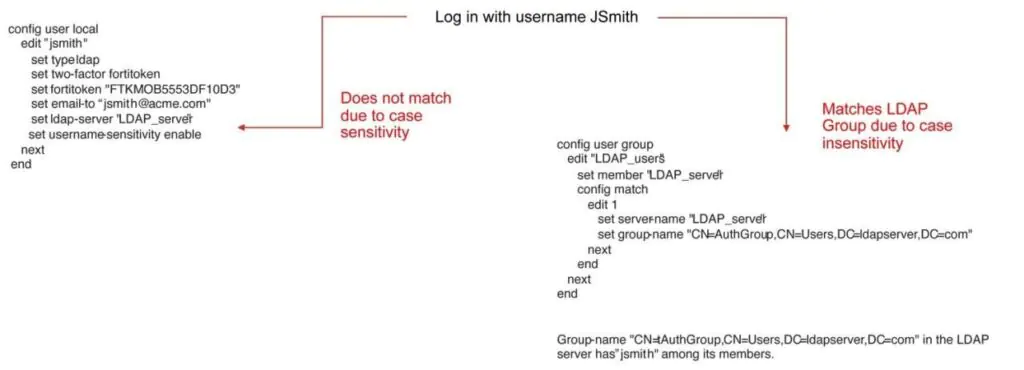

Уязвимость существует в конфигурациях, где локальные учетные записи пользователей на FortiGate с включенной 2FA ссылаются на учетные записи в внешнем каталоге LDAP. По умолчанию FortiGate обрабатывает имена пользователей с учетом регистра букв. Однако многие серверы LDAP, такие как Active Directory, рассматривают логины как нечувствительные к регистру. Это несоответствие создает опасную брешь в безопасности.

В результате, когда злоумышленник входит в систему, изменив регистр букв в имени легитимного пользователя, механизм аутентификации FortiGate дает сбой. Например, при попытке входа под "Jsmith" вместо "jsmith" система не находит точного совпадения с локальной учетной записью, для которой обязательна 2FA. Вместо этого срабатывает резервный механизм, и аутентификация переключается на проверку членства пользователя в группах LDAP, указанных в политиках брандмауэра. Этот процесс требует только имени пользователя и пароля, полностью игнорируя требование второго фактора. Более того, система может успешно аутентифицировать даже отключенные локальные учетные записи, если соответствующая учетная запись в LDAP активна.

Успешная эксплуатация требует трех элементов конфигурации. Во-первых, необходимы локальные записи пользователей FortiGate с включенной 2FA, которые ссылаются на учетные записи LDAP. Во-вторых, эти пользователи должны быть членами определенных групп LDAP. В-третьих, политики брандмауэра должны использовать эти группы LDAP для контроля доступа. Уязвимость представляет особую угрозу для безопасности административного доступа и VPN-подключений.

Критичность проблемы подчеркивается высоким баллом CVSS 9.1. Вектор атаки является сетевым. Fortinet выпустила исправления еще в июле 2020 года в версиях FortiOS 6.0.10, 6.2.4 и 6.4.1. Для более поздних выпусков, таких как 6.0.13+, 6.2.10+, 6.4.7+ и 7.0.1+, также доступны патчи.

Главная мера по устранению уязвимости - изменение чувствительности к регистру имен пользователей. Администраторам систем под управлением FortiOS 6.0.10, 6.2.4 и 6.4.1 необходимо выполнить команду "set username-case-sensitivity disable" для всех локальных учетных записей. Для более новых версий следует использовать команду "set username-sensitivity disable". Это заставит FortiGate рассматривать все варианты регистра имени как идентичные, предотвращая опасный переход на аутентификацию по группе LDAP.

Дополнительное усиление безопасности требует пересмотра политик аутентификации. Организациям рекомендуется провести аудит конфигураций межсетевых экранов. Цель - устранить избыточные ссылки на группы LDAP в политиках, где это возможно, и обеспечить строгое соответствие локальным пользователям. Если группы LDAP не являются необходимыми для конкретной политики доступа, их полное удаление из конфигурации полностью блокирует путь для обхода аутентификации.

Особую озабоченность вызывает минимальное количество следов, оставляемых такой атакой. Поскольку неудачные попытки локальной аутентификации могут не регистрироваться в системах безопасности как тревожные события, инцидент может остаться незамеченным. Следовательно, организациям, подозревающим возможную эксплуатацию этой уязвимости, следует считать свои конфигурации скомпрометированными. Необходимо немедленно сбросить все соответствующие учетные данные, включая учетные записи для привязки к LDAP или Active Directory.

Эта уязвимость служит важным напоминанием о сложностях интеграции систем безопасности. Конфликты в поведении по умолчанию между различными платформами могут создавать неочевидные бреши. Регулярное обновление прошивок, тщательный аудит конфигураций и понимание деталей процесса аутентификации остаются ключевыми элементами защиты корпоративных сетей от подобных изощренных атак.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2020-12812

- https://www.fortinet.com/blog/psirt-blogs/product-security-advisory-and-analysis-observed-abuse-of-fg-ir-19-283

- https://fortiguard.com/psirt/FG-IR-19-283