Более 706 тысяч DNS-резолверов (серверов преобразования доменных имен) под управлением BIND 9 по всему миру оказались подвержены атакам отравления кэша после раскрытия критической уязвимости и публикации доказательства концепции эксплуатации. Уязвимость, получившая идентификатор CVE-2025-40778, была раскрыта Консорциумом интернет-систем 22 октября 2025 года и имеет высокий уровень опасности с оценкой 8.6 по шкале CVSS.

Детали уязвимости

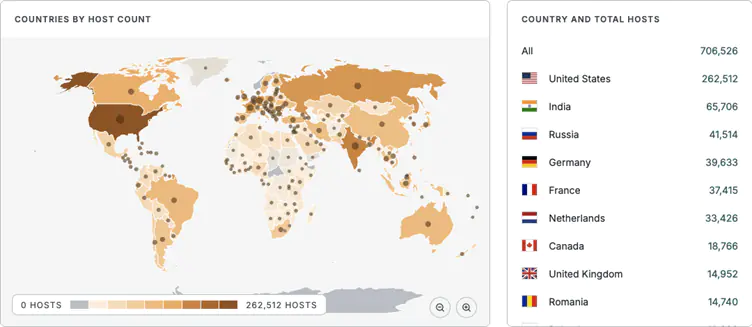

Согласно данным исследователей безопасности компании Censys, на момент раскрытия уязвимости в открытом доступе находилось 706 477 уязвимых экземпляров BIND 9, что создает значительные риски массовой эксплуатации. Особую опасность ситуация приобретает в связи с тем, что код для доказательства концепции уже опубликован на GitHub, что упрощает как тестирование защиты, так и потенциальные атаки злоумышленников.

Техническая суть уязвимости заключается в некорректной обработке DNS-ответов резолверами BIND 9. В нормальных условиях резолверы должны принимать и кэшировать только те DNS-записи, которые были явно запрошены в исходном запросе. Однако подверженные уязвимости версии BIND 9 не выполняют должную проверку соответствия ресурсных записей в разделе ответа запросу, который фактически разрешается.

Этот недостаток валидации позволяет атакующим, находящимся вне пути передачи данных, использовать технику гонки или подмены DNS-ответов для внедрения поддельной адресной информации в кэш резолвера. После успешного отравления кэша резолвер начинает обслуживать эти вредоносные записи нижестоящим клиентам без инициации новых DNS-запросов, что может оставаться незамеченным в течение длительного времени.

Практические последствия такой уязвимости серьезны: злоумышленники могут перенаправлять трафик с любого доменного имени, доступного через уязвимый резолвер, на контролируемую ими инфраструктуру. Это открывает возможности для кражи учетных данных, распространения вредоносного программного обеспечения и проведения атак типа "человек посередине" против ничего не подозревающих пользователей.

Подверженными уязвимости оказались многочисленные ветки версий программного обеспечения BIND 9 резолверов, выпущенные в течение нескольких лет. В зоне риска находятся организации, использующие версии с 9.11.0 по 9.16.50, с 9.18.0 по 9.18.39, с 9.20.0 по 9.20.13 или с 9.21.0 по 9.21.12. Интернет-консорциум уже выпустил исправленные версии, включая 9.18.41, 9.20.15 и 9.21.14, в которых устранена уязвимость за счет внедрения более строгой фильтрации для отбрасывания несоответствующих наборов ресурсных записей перед их кэшированием.

Хотя на момент раскрытия уязвимости не было зафиксировано активных случаев эксплуатации, доступность работоспособного кода эксплуатации значительно повышает риски. Эксперты по кибербезопасности рекомендуют организациям немедленно обновить свои BIND 9 резолверы до защищенных версий. В качестве временных мер защиты можно рассмотреть ограничение рекурсии доверенными клиентами и включение проверки DNSSEC.

Проблема отравления DNS-кэша не нова для интернет-инфраструктуры, однако масштаб текущей уязвимости вызывает особую озабоченность. BIND остается одним из наиболее распространенных DNS-серверов в мире, и компрометация такого количества резолверов может иметь далеко идущие последствия для глобальной безопасности интернета. Особенно уязвимыми могут оказаться интернет-провайдеры, корпоративные сети и поставщики облачных услуг, использующие уязвимые версии программного обеспечения.

Специалисты напоминают, что своевременное обновление программного обеспечения остается одной из наиболее эффективных мер защиты от подобных угроз. Для организаций, которые по каким-либо причинам не могут немедленно обновиться, критически важно реализовать дополнительные меры мониторинга и защиты, включая регулярную проверку целостности DNS-кэша и настройку систем обнаружения вторжений для выявления подозрительной активности, связанной с DNS-трафиком.

Распространенность уязвимых экземпляров по странам показывает, что проблема носит глобальный характер, хотя в некоторых регионах концентрация подверженных атакам систем может быть выше. Это подчеркивает необходимость координации усилий по устранению уязвимости на международном уровне, особенно с учетом того, что DNS является фундаментальным компонентом функционирования современного интернета.

Ссылки

- https://www.cve.org/CVERecord?id=CVE-2025-40778

- https://censys.com/advisory/cve-2025-40778

- https://kb.isc.org/docs/cve-2025-40778