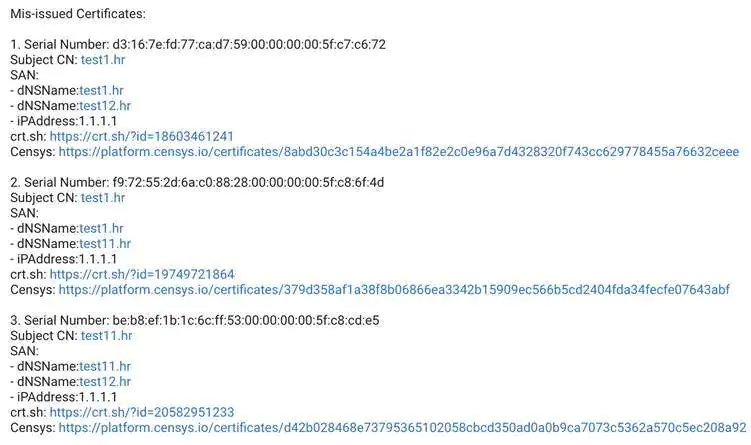

Исследователи в области кибербезопасности обнаружили, что в мае 2025 года были неправомерно выпущены три TLS-сертификата для доменного имени 1.1.1.1 - публичного DNS-сервиса, которым совместно управляют компании Cloudflare и APNIC. Эти сертификаты, выданные без надлежащих полномочий удостоверяющим центром Fina RDC 2020, могли бы позволить злоумышленникам перехватывать и расшифровывать зашифрованные DNS-запросы, что, в свою очередь, могло бы привести к раскрытию истории посещений и привычек пользователей в интернете.

TLS-сертификаты представляют собой цифровые документы, которые связывают доменное имя сайта с открытым криптографическим ключом. При условии их подлинности они гарантируют, что обмен данными между устройством пользователя и сервером остается конфиденциальным и безопасным. Однако если злонамеренная или неавторизованная сторона получает в свое распоряжение действительный сертификат, она может выдать себя за целевой домен и осуществить так называемую атаку «злоумышленник в середине». В рамках такой атаки злоумышленник тайно перехватывает и потенциально изменяет передаваемую информацию без ведома пользователя.

Сертификаты, выпущенные удостоверяющим центром Fina RDC 2020, по умолчанию считались доверенными в операционных системах Windows и в браузере Microsoft Edge, поскольку Fina RDC 2020 входит в цепочку доверия корневого сертификационного центра Fina Root CA. Данный корневой сертификат является частью программы Microsoft Root Certificate Program. В то же время основные браузеры, такие как Google Chrome и Mozilla Firefox, никогда не включали Fina в свои списки доверенных корневых центров, а Safari от Apple также не признает его доверенным. Таким образом, потенциальному риску подверглись только пользователи Windows и Edge.

Представитель Cloudflare подтвердил, что компания не запрашивала и не санкционировала выпуск этих сертификатов. «Увидев сообщение в списке рассылки Certificate Transparency, мы немедленно iniciровали расследование и связались с Fina, Microsoft и надзорным органом TSP Fina». Он добавил, что заинтересованные стороны могут устранить проблему, отозвав доверие к Fina или аннулировав неправомерно выпущенные сертификаты. Также компания заверила пользователей, что ее VPN-сервис WARP не пострадал.

Со своей стороны, Microsoft сообщила, что уже «взаимодействует с удостоверяющим центром с требованием немедленных действий» и планирует заблокировать неавторизованные сертификаты, добавив их в список запрещенных. Компания не стала комментировать, как именно сертификаты оставались незамеченными в течение четырех месяцев, несмотря на их создание еще в мае.

Этот инцидент подчеркивает наличие серьезного изъяна в инфраструктуре открытых ключей интернета, когда компрометация или ошибка всего одного удостоверяющего центра может подорвать модель доверия, от которой зависят миллионы пользователей. Система журналов Certificate Transparency была создана именно для того, чтобы фиксировать каждый выпущенный TLS-сертификат в открытом доступе и быстро обнаруживать случаи неправомерной выдачи. Однако в данной ситуации сертификаты оставались незамеченными почти четыре месяца, что вызывает вопросы об эффективности текущих механизмов контроля.