Специалисты по кибербезопасности выявили новый метод обхода механизма контроля учетных записей Windows (User Account Control, UAC), связанный с эксплуатацией системного инструмента для создания пользовательских символов (Private Character Editor). Уязвимость позволяет злоумышленникам получать административные права без согласия пользователя, подрывая одну из ключевых защитных функций операционной системы.

Суть уязвимости

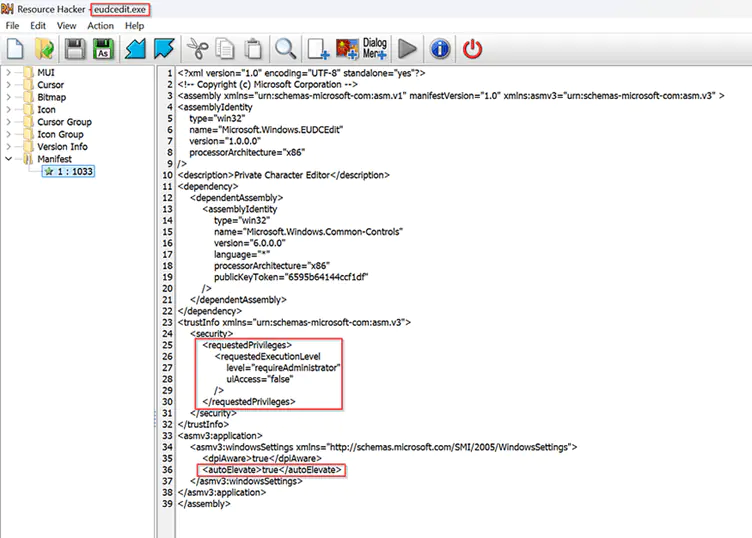

Проблема обнаружена в утилите "eudcedit.exe", расположенной в каталоге "C:\Windows\System32". Этот инструмент, предназначенный для редактирования пользовательских символов (EUDC), содержит в манифесте две критически опасные настройки.

- Первая - "<requestedExecutionLevel level="requireAdministrator" />", - предписывает Windows всегда запускать приложение с правами администратора.

- Вторая - "<autoElevate>true</autoElevate>" - разрешает автоматическое повышение привилегий без отображения UAC-запроса, если пользователь принадлежит к группе администраторов.

Механизм эксплуатации

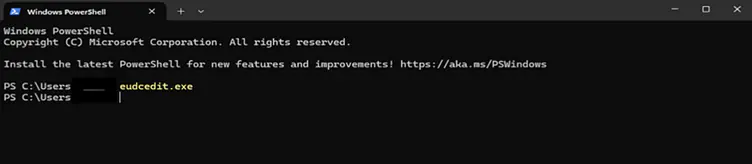

Атака отличается минимальным взаимодействием с пользователем. Злоумышленник сначала запускает "eudcedit.exe", открывая интерфейс редактора символов.

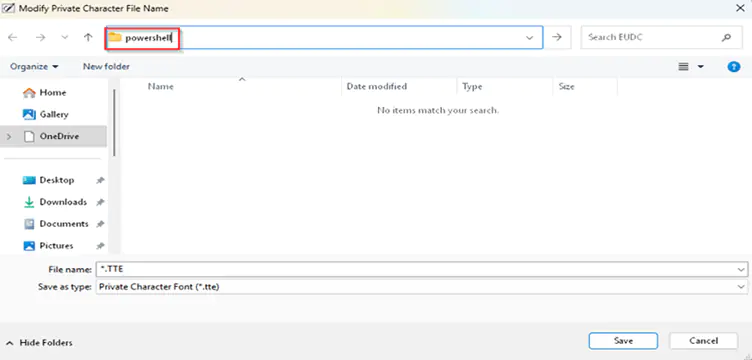

Далее через меню "Файл" выбирается опция "Связи шрифтов" (Font Links). В открывшемся диалоговом окне необходимо выбрать второй вариант в списке и нажать "Сохранить как". На этапе ввода имени файла вместо сохранения документа достаточно ввести "PowerShell" в соответствующее поле. Это действие автоматически запускает оболочку PowerShell с полными административными правами, минуя стандартное предупреждение UAC.

Риски для безопасности

Уязвимость представляет особую угрозу в средах с ослабленными настройками UAC, особенно при конфигурации "Повышать без запроса" (Elevate without prompting) для администраторов. Она обходит фундаментальный механизм безопасности, введенный в Windows Vista для предотвращения несанкционированного повышения привилегий. UAC предназначен для блокировки скрытых операций, требующих прав администратора, таких как установка программ или изменение системных параметров, путем обязательного запроса подтверждения у пользователя.

Рекомендации для организаций

Исследователи настоятельно советуют системным администраторам пересмотреть политики UAC. Минимизация рисков требует перехода к строгим настройкам, при которых повышение привилегий всегда сопровождается явным согласием пользователя, даже для доверенных приложений. Дополнительно рекомендуется настройка систем мониторинга для отслеживания подозрительных запусков "eudcedit.exe", особенно сценариев, где его выполнение не связано с легитимными задачами редактирования символов.

Контекст и значение проблемы

Данный случай подчеркивает сохраняющиеся сложности в обеспечении безопасности базовых компонентов Windows. Инструмент eudcedit, десятилетиями присутствующий в системе, не рассматривался как угроза из-за узкоспециализированного назначения. Однако его скрытые возможности автоматического повышения прав создали неожиданный вектор для атак. Эксперты отмечают, что подобные уязвимости чаще эксплуатируются в составе многоэтапных атак, где злоумышленник уже получил первоначальный доступ к системе и использует UAC-байпас для закрепления в сети.

На момент публикации Microsoft не выпустила официального исправления. Корпорация рекомендует пользователям избегать изменения стандартных настроек UAC и ограничивать использование учетных записей администратора для повседневных задач. Обнаружение уязвимости также актуализирует необходимость регулярного аудита системных приложений на предмет неочевидных рисков, особенно в корпоративных средах, где компрометация одной учетной записи администратора может привести к масштабным нарушениям безопасности.