В мае 2024 года появилась новая группа вымогателей CyberVolk, которая атакует государственные учреждения и критически важную инфраструктуру в различных странах. Эксперты по безопасности провели технический анализ внутреннего устройства этого вредоносного ПО, чтобы понять его механизм работы, структуру шифрования и причины, по которым восстановление файлов без оплаты выкупа невозможно.

Описание

Группа CyberVolk использует Telegram в качестве основного канала коммуникации и уже заявила о успешных атаках на объекты инфраструктуры и научные учреждения в Японии, Франции и Великобритании. Программа начинает свою работу с проверки уровня привилегий. Если она запущена с правами обычного пользователя, то немедленно перезапускает себя с административными правами для получения максимального доступа к системе.

Перед началом шифрования вредоносное ПО исключает из процесса определённые файлы и каталоги, повреждение которых может привести к неработоспособности системы. В их число входят системные папки, такие как Windows, Program Files и ProgramData. Кроме того, ransomware избегает повторного шифрования уже зашифрованных им же файлов, пропуская объекты с расширением .CyberVolk.

Для шифрования данных CyberVolk использует два симметричных алгоритма: AES и ChaCha20-Poly1305. Ключ шифрования генерируется один раз до начала основного процесса и применяется ко всем файлам. Для каждого файла создается уникальный одноразовый номер (nonce) длиной 12 байт, что предотвращает образование идентичных шифротекстов при кодировании одинаковых данных. Сначала содержимое файла шифруется с использованием AES-256 в режиме GCM, а затем результат повторно шифруется с помощью ChaCha20-Poly1305, создавая таким образом двойной уровень защиты.

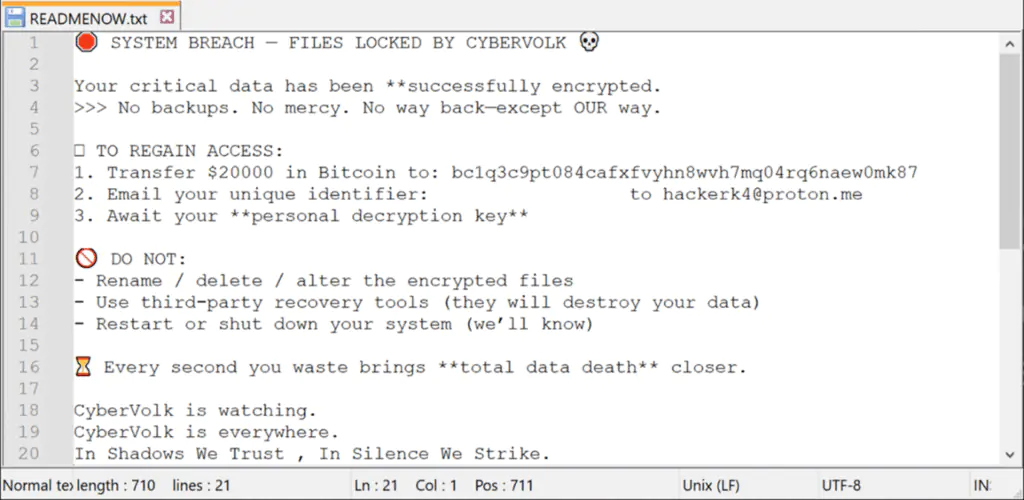

После завершения шифрования в корневой папке, откуда был запущен ransomware, создается файл с требованием выкупа READMENOW.txt. Кроме того, программа меняет обои на рабочем столе и выводит в командное окно сообщение о том, что файлы были зашифрованы, и у пользователя есть три попытки для ввода правильного ключа дешифровки.

Ключ жёстко прописан в коде самой программы, и при его вводе активируется процедура дешифрования. Однако этот процесс изначально неработоспособен. Для корректной расшифровки необходим тот самый одноразовый номер (nonce), который использовался при шифровании, но он нигде не сохраняется. Вместо него применяется неверное значение, что гарантирует неудачу любой попытки восстановления данных. Это указывает на то, что функция дешифровки является исключительно бутафорской и предназначена для введения жертв в заблуждение.

Таким образом, у организаций, пострадавших от CyberVolk, практически нет шансов восстановить файлы без участия злоумышленников. Эксперты настоятельно рекомендуют сосредоточиться на мерах профилактики, а не на реакции после инцидента. Ключевую роль играет стратегическое резервное копирование: критически важные данные должны храниться в изолированном месте, не подключенном к основной сети. Не менее важны строгий контроль доступа к резервным копиям и регулярное тестирование процедур восстановления. Обеспечение безопасности и реальной готовности резервных систем к работе становится обязательным элементом защиты от современных ransomware-угроз.

Индикаторы компрометации

MD5

- c04e70613fcf916e27bd653f38149f71