На конференции Black Hat USA 2025 эксперты по кибербезопасности представили новый метод атаки, который использует уязвимости в гибридных средах Active Directory (AD) и Microsoft Entra ID (ранее Azure AD) для обхода аутентификации и хищения конфиденциальных данных. Исследование, проведенное специалистом по безопасности Дирком-Яном Моллемой, демонстрирует, как злоумышленники могут получать полный доступ к корпоративным системам, используя скомпрометированные учетные данные синхронизации.

Уязвимость в синхронизации AD и Entra ID

Атака фокусируется на сервисе Microsoft Entra Connect, который используется организациями для репликации учетных записей и учетных данных из локальной Active Directory в облачную платформу Entra ID. Если злоумышленник получает контроль над сервером синхронизации (например, через перемещение по сети или использование инструментов для кражи учетных данных), он может извлечь сертификат синхронизации и его закрытый ключ.

С этими данными атакующий способен генерировать действительные токены аутентификации, которые принимаются Entra ID без необходимости прохождения многофакторной аутентификации или проверки политик условного доступа. Это позволяет злоумышленникам выдавать себя за любого пользователя, включая администраторов, и получать полный доступ к корпоративным ресурсам.

Обход защиты и скрытые действия

В ходе демонстрации Моллема показал, как низкопривилегированного облачного пользователя можно превратить в гибридную учетную запись с повышенными правами через механизм «мягкого сопоставления» (soft matching). Этот метод позволяет злоумышленнику уклоняться от систем обнаружения, поскольку изменения в учетной записи кажутся легитимными.

Особую опасность представляет эксплуатация гибридных конфигураций Exchange. Атакующие могут запрашивать токены Service-to-Service (S2S) с правами «trustedForDelegation», которые позволяют выдавать себя за любой почтовый ящик в Exchange Online. Поскольку эти токены не подписываются и действительны в течение 24 часов, их использование не оставляет следов в журналах, что усложняет обнаружение атаки.

Дополнительные векторы атаки

Помимо доступа к почтовым сервисам, злоумышленники могут манипулировать политиками Graph API, такими как Conditional Access и External Authentication Methods. Это позволяет добавлять бэкдор-учетные данные или отключать механизмы защиты.

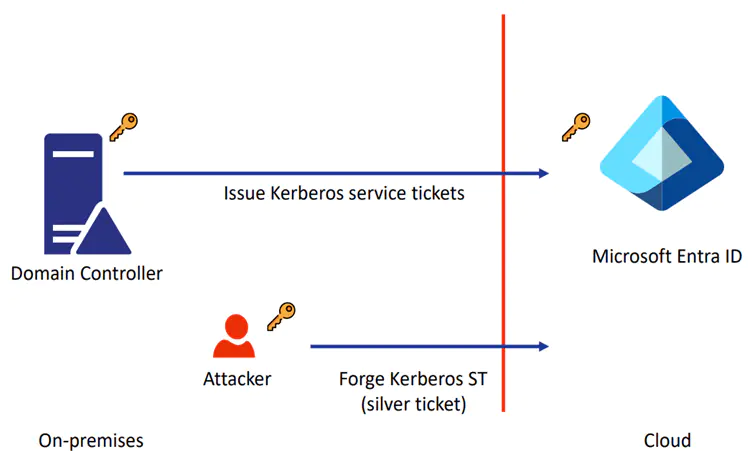

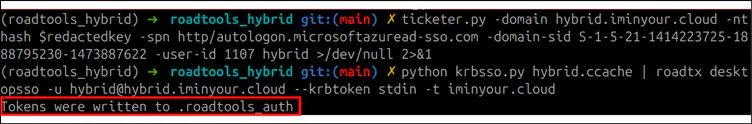

Еще одной уязвимой точкой являются ключи Seamless Single Sign-On (SSO), используемые для Kerberos-аутентификации. Атакующие могут заменить или добавить свои ключи, обеспечивая постоянный доступ даже после смены стандартных учетных данных.

Меры защиты и рекомендации

Microsoft уже устранила часть уязвимостей в последних обновлениях, отозвав избыточные разрешения Graph API для учетной записи синхронизации и усилив защиту для глобальных администраторов. Однако полное устранение рисков требует отделения гибридных служб Exchange и Entra - изменение, которое компания планирует сделать обязательным к октябрю 2025 года.

Гибридные среды аутентификации становятся стандартом, но их безопасность требует постоянного контроля. Компаниям следует придерживаться принципа «нулевого доверия», предполагая, что сервисы синхронизации могут быть скомпрометированы в любой момент.