Исследователи в области кибербезопасности представили SSHamble - революционный инструмент с открытым исходным кодом, предназначенный для выявления уязвимостей и ошибок конфигурации в реализациях протокола SSH. Разработка, созданная известными специалистами HD Moore и Rob King, призвана закрыть существенные пробелы в методах оценки безопасности инфраструктур, использующих Secure Shell.

SSH (Secure Shell) является фундаментальным протоколом для удаленного администрирования, уступая по распространенности лишь HTTP. Он включен по умолчанию в облачных средах и является частью всех основных операционных систем. Однако повсеместное использование SSH создало огромную атакуемую поверхность, которую многие организации неспособны адекватно защитить, как показывают последние исследования.

Тревожные масштабы проблемы

Данные, полученные с помощью SSHamble, рисуют тревожную картину. В ходе масштабного сканирования исследователи обнаружили около 22 миллионов IPv4-адресов с активным SSH-сервисом на стандартном порту 22. Из них 15,4 миллиона успешно прошли этап согласования состояния аутентификации. Наиболее критичным оказался факт, что почти 48 000 систем позволяли устанавливать несанкционированные сессии, что указывает на грубые ошибки в настройках безопасности.

Мощь инструмента и реальные находки

SSHamble уже доказал свою эффективность в практическом применении. С его помощью обнаружено девять уникальных уязвимостей в различных продуктах. Среди них - выполнение несанкционированных команд с правами root в точках доступа Ruckus Wireless, обход удаленного доступа к CLI в шлюзах Digi TransPort и недостатки аутентификации в коммутаторах Panasonic Ethernet. Эти находки подчеркивают способность инструмента выявлять критические риски в разнородных средах.

Актуальность на фоне крупных инцидентов

Релиз SSHamble совпал по времени с серией громких инцидентов, связанных с безопасностью SSH. Уязвимость "RegreSSHion" (CVE-2024-6387), обнаруженная исследователями Qualys, позволяла выполнять несанкционированный удаленный код с правами root в OpenSSH. Инцидент с бэкдором в XZ Utils представлял собой сложную многолетнюю кампанию, которая едва не привела к компрометации SSH-реализаций по всему миру. Атака Terrapin продемонстрировала возможность компрометации целостности SSH-канала через манипуляции с порядковыми номерами. Уязвимости в таких продуктах, как MOVEit, оборудовании Cisco и реализации SSH в языке Go, лишь подтверждают широту спектра рисков, связанных с этим протоколом.

Расширенные возможности версии 2.0

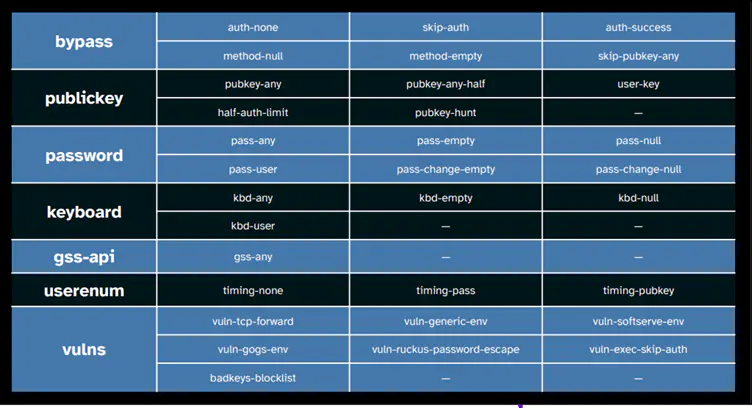

Вторая версия SSHamble привносит значительные усовершенствования. Ключевые нововведения включают автоматическую интеграцию с сервисом BadKeys.info для выявления скомпрометированных криптографических ключей, расширенные методы обнаружения обхода аутентификации и экспериментальные проверки на наличие уязвимостей слепого выполнения команд. Инструмент поддерживает комплексное тестирование различных методов аутентификации: по открытому ключу, паролю, клавиатурному вводу (keyboard-interactive) и GSSAPI.

Для расширения функциональности исследователи разработали вспомогательные инструменты. Они обеспечивают интеграцию со сканером уязвимостей Nuclei и предлагают возможности обнаружения "изнутри наружу". Последняя функция помогает организациям выявлять случаи, когда их внутренние SSH host-ключи неожиданно оказываются доступны из интернета.

Низкие темпы внедрения исправлений

Несмотря на критическую важность выявленных уязвимостей, темпы внедрения исправлений остаются недопустимо низкими. Менее 500 000 из примерно 20 миллионов доступных в сети серверов OpenSSH используют версию 9.8 или новее. Эти версии содержат важные улучшения безопасности, такие как ограничение скорости подключений (rate limiting) через механизм PerSourcePenalties, включенный по умолчанию.

Заключение: критический инструмент для защиты SSH

SSHamble позиционируется исследователями как незаменимый инструмент в арсенале специалистов по безопасности. Его способность проактивно выявлять и помогать устранять уязвимости в SSH-инфраструктуре до их эксплуатации злоумышленниками заполняет существенный пробел в возможностях оценки безопасности этого критически важного протокола. На фоне растущего числа сложных атак и медленного внедрения патчей, инструменты уровня SSHamble становятся необходимым элементом стратегии защиты современных сетевых сред. Открытый характер разработки позволяет широкому сообществу специалистов по безопасности использовать и совершенствовать этот инструмент для противодействия постоянно эволюционирующим угрозам.