Исследователи кибербезопасности обнаружили изощренную фишинговую кампанию, эксплуатирующую визуальное сходство японского символа хираганы "ん" (Unicode U+3093) с обычным прямым слэшем ("/") в URL-адресах. Эта тактика позволяет злоумышленникам создавать обманчиво правдоподобные ссылки, способные обмануть даже внимательных пользователей, сообщает первооткрыватель атаки, исследователь JAMESWT.

Атака представляет собой значительную эволюцию гомографических фишинговых схем, использующих визуальное подобие символов из разных наборов Unicode. Ключевая особенность новой кампании заключается в замене символа "/" в путях URL на японский символ "ん". В определенных шрифтах и при рендеринге в веб-браузерах эта подмена становится практически незаметной для человеческого глаза, создавая иллюзию легитимного подкаталога на знакомом сайте.

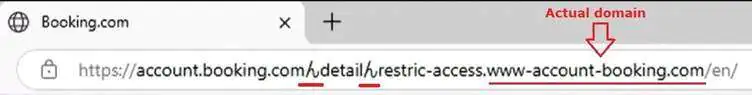

Целью злоумышленников стали клиенты популярной платформы для бронирования путешествий Booking.com. Фишинговые электронные письма, маскирующиеся под официальные сообщения сервиса, содержат ссылки, на первый взгляд ведущие на поддомены или разделы настоящего сайта Booking.com. Однако при техническом анализе выясняется, что "слэши" в этих адресах на самом деле являются символами "ん". Это полностью меняет домен назначения, перенаправляя жертв на контролируемые злоумышленниками вредоносные ресурсы.

"Особая опасность этой визуальной маскировки в том, что она способна обойти традиционное обучение пользователей проверке URL перед кликом, - подчеркивают эксперты. - Даже те, кто привык внимательно смотреть на адресную строку, могут не заметить подмену из-за идентичного отображения символа в браузере". После перехода по ссылке пользователи перенаправляются на фишинговые страницы, вынуждающие вводить учетные данные, или на сайты, автоматически загружающие установочные MSI-файлы. Эти файлы содержат вредоносное ПО, потенциально включающее инфостилеры (программы для кражи данных) и трояны удаленного доступа (RAT).

Кампания демонстрирует непрерывную эволюцию социальной инженерии, где основной упор делается не на эксплуатацию технических уязвимостей ПО, а на манипуляцию человеческой психологией и доверием к визуальным подсказкам. Использование символа "ん" выбрано не случайно: его визуальная идентичность слэшу в стандартных шрифтах позволяет обходить многие автоматизированные системы обнаружения фишинга, основанные на анализе доменных имен или простых шаблонов.

"Этот случай наглядно показывает, как киберпреступники постоянно адаптируются, находя и эксплуатируя даже мельчайшие визуальные неоднозначности в цифровых системах, - комментирует ситуацию независимый эксперт по информационной безопасности. - Борьба с такими атаками требует комплексного подхода, сочетающего технологические решения и осведомленность пользователей".