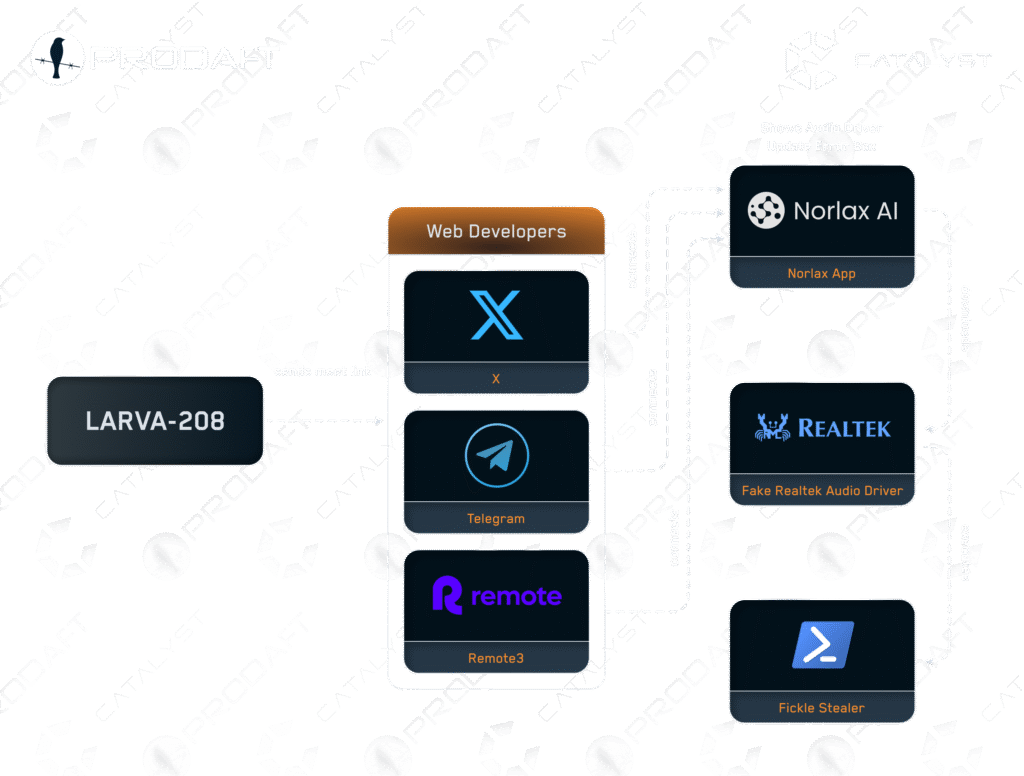

Группа киберпреступников LARVA-208, известная своей агрессивной тактикой фишинговых атак и социальной инженерии в отношении англоязычных IT-специалистов, переключилась на новую цель - разработчиков Web3. Эксперты по кибербезопасности зафиксировали новую схему, в которой злоумышленники используют поддельные AI-платформы для кражи учетных данных и распространения вредоносного ПО.

Вместо традиционных атак через электронную почту или поддельные сайты финансовых организаций LARVA-208 применяет более изощренные методы. Они рассылают жертвам персонализированные письма или сообщения в соцсетях, маскируясь под рекрутеров или коллег, предлагающих работу или ревью портфолио. В этих сообщениях содержатся ссылки на фальшивые AI-платформы, такие как norlax.ai, которые имитируют известные сервисы вроде Teampilot.ai.

Попав на такой сайт, жертва получает «уникальный» код доступа и приглашение на виртуальную встречу. В ходе симулированного совещания злоумышленники создают искусственные проблемы со звуком, убеждая пользователя скачать «обновление драйвера» Realtek HD Audio, которое на самом деле является вредоносной программой. При запуске файла скрытый скрипт PowerShell подключается к серверам управления (C2), загружая и устанавливая инфостилер Fickle.

Этот троян собирает широкий спектр данных: от названия устройства и характеристик оборудования до версии операционной системы, геолокации через IP-адрес, списка установленных программ, запущенных процессов и, главное, учетных данных пользователя. Вся информация передается на инфраструктуру злоумышленников, после чего может быть использована для дальнейших атак или продажи на черном рынке.

LARVA-208 активно использует так называемые «пуленепробиваемые» хостинг-услуги (например, FFv2), что позволяет им скрывать свои серверы и избегать блокировок. Интересно, что часть доменов, задействованных в этой кампании, ранее использовалась другой хакерской группировкой - Luminous Mantis, что иногда вызывает путаницу при атрибуции атак.

Эксперты выделяют два основных сценария заражения. В первом случае злоумышленники рассылают ссылки на поддельные встречи в соцсетях (например, в X и Telegram), привлекая разработчиков темой собеседований в Web3-компаниях. Во втором - размещают вакансии на биржах фриланса, таких как Remote3.co, предлагая позиции вроде Crypto Analyst. После первичного общения в Google Meet жертве отправляется ссылка на фальшивую AI-платформу, где и происходит заражение.

Этот метод обходает встроенные защитные механизмы платформ, которые предупреждают пользователей о подозрительных загрузках. При попытке присоединиться к «совещанию» жертва сталкивается с якобы неработающим звуком и получает инструкцию скачать «исправление» с сайта audiorealtek.com. На самом деле установщик, внешне выглядящий как легальный драйвер, запускает скрытую PowerShell-команду, загружая Fickle с серверов, таких как cjhsbam.com.

Данная кампания демонстрирует эволюцию тактик LARVA-208. Если ранее они использовали .LNK-файлы, маскирующиеся под системные скрипты (например, manage-bde.wsf), то теперь перешли на более сложные схемы с имитацией рабочих AI-инструментов. Собранные данные загружаются не только на серверы злоумышленников, но и на сторонние ресурсы вроде Filebin, что усложняет их отслеживание.

Аналитики из Catalyst Report отмечают, что в некоторых случаях информация передается на управляемые хакерами SilentPrism-серверы, позволяя вести мониторинг в реальном времени. Это говорит о высокой степени автоматизации атак и их ориентированности на долгосрочный сбор данных.

Новая кампания LARVA-208 подчеркивает растущую угрозу для Web3-разработчиков, чьи кошельки и доступы к криптопроектам представляют особый интерес для киберпреступников. В отличие от классических атак с требованием выкупа, группа сосредоточилась на краже и перепродаже информации, что делает их действия менее заметными, но не менее опасными.

Для защиты эксперты рекомендуют тщательно проверять домены, избегать загрузки файлов из непроверенных источников и использовать системы мониторинга аномальной активности PowerShell. Также важно обучать команды распознаванию фишинговых сценариев, особенно в контексте удаленной работы и взаимодействия через мессенджеры.