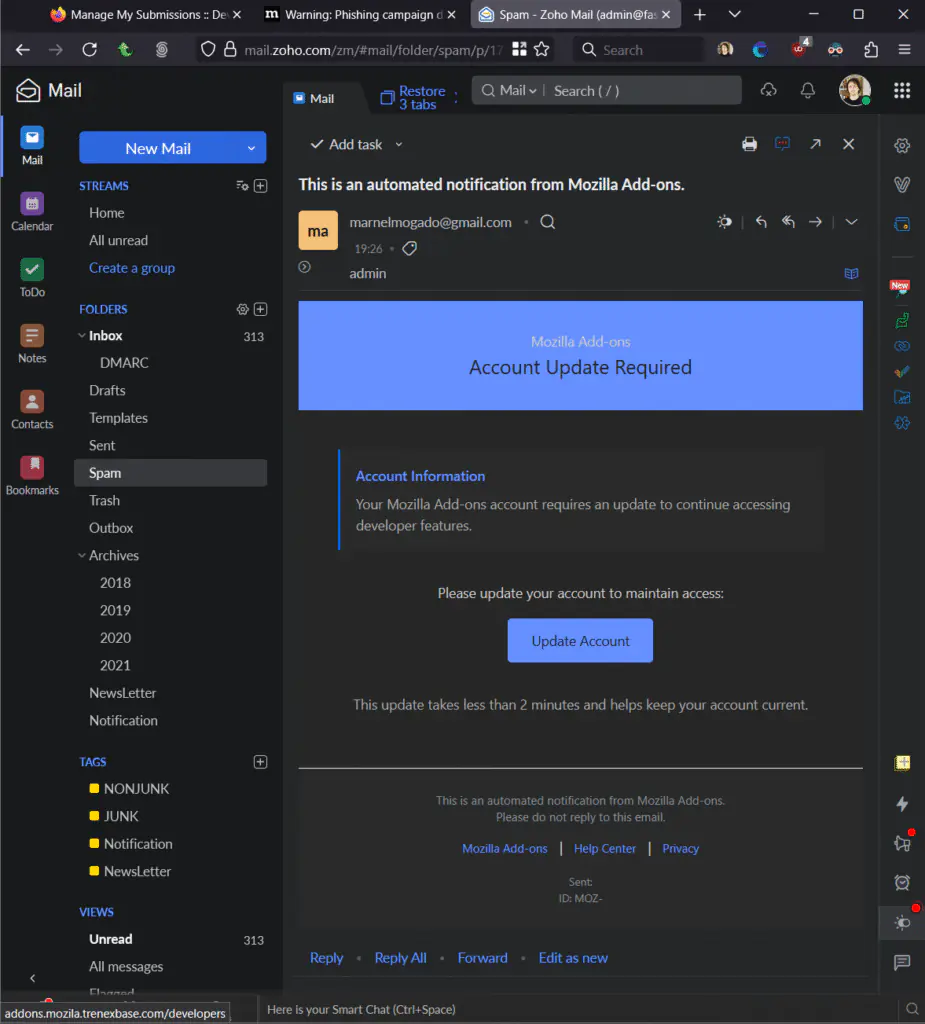

В экстренном предупреждении, опубликованном 1 августа 2025 года командой Mozilla Add-ons Community, раскрывается детали фишинговой кампании, нацеленной на учетные записи разработчиков расширений для Firefox на платформе Add-ons Mozilla Organization (AMO). Инцидент представляет угрозу для инфраструктуры браузера, учитывая экспоненциальный рост экосистемы дополнений. Мошеннические электронные письма, маскирующиеся под официальные коммуникации Mozilla, содержат требования о "необходимом обновлении учетной записи для сохранения доступа к функциям разработчика".

Сообщения искусно имитируют корпоративный стиль, эксплуатируя доверие создателей контента, чьи расширения устанавливаются миллионами пользователей по всему миру. Особую тревогу вызывает синхронность атаки с периодом беспрецедентного расширения каталога Firefox для Android, который всего за пять месяцев увеличился с 400 до более чем 1000 дополнений после релиза в декабре 2024 года.

По данным Скотта ДеВейни, представителя Mozilla, фишинговые операции сфокусированы исключительно на компрометации аккаунтов разработчиков через домен addons.mozilla.org. Злоумышленники используют социальную инженерию, создавая ощущение срочности и угрозы блокировки функционала публикации и обновления дополнений. Это не первый случай атак на open-source сообщество, однако текущая кампания выделяется высоким уровнем технической изощренности и персонализацией сообщений. Аналитики отмечают, что успешный захват учетных данных разработчика позволяет злоумышленникам внедрять вредоносный код в легитимные расширения, превращая их в троянских коней для распределенных атак на конечных пользователей. Последствия таких инцидентов носят каскадный характер: от кражи персональных данных до установки шпионского ПО на устройства через обновления, изначально доверенных дополнений.

Mozilla акцентирует внимание на том, что официальные коммуникации компании рассылаются исключительно с доменов firefox.com, mozilla.org, mozilla.com или их поддоменов. Организация также подчеркивает важность технической верификации писем через механизмы SPF, DKIM и DMARC, хотя конкретные инструкции по настройке не предоставляются в рамках текущего предупреждения.

Эксперты по кибербезопасности указывают на тревожный тренд: платформы с открытой моделью разработки становятся приоритетными мишенями для APT-групп. Уязвимость экосистемы дополнений браузеров заключается в их централизованном механизме распространения - единый скомпрометированный аккаунт может привести к заражению тысяч установок через автоматические обновления. Исторический прецедент уже создан в 2020 году, когда вредоносное расширение для Chrome с 32 миллионами загрузок использовалось для кражи криптовалюты. В контексте Firefox риски усугубляются политикой минималистичной модерации, позволяющей небольшим командам разработчиков публиковать нишевые инструменты без глубокого аудита кода.

Растущая экономическая значимость экосистемы дополнений подпитывает интерес киберпреступников. Премиум-расширения с платными подписками генерируют многомиллионные обороты, а доступ к учетным записям разработчиков открывает возможности для саботажа конкурентов или внедрения скрытых майнеров. Mozilla подтверждает, что инцидент не связан с утечкой данных с их серверов, а является результатом целенаправленного социального инжиниринга. Компания ведет постоянный мониторинг ситуации и обещает обновлять рекомендации по мере поступления новой информации.

Ситуация высвечивает парадокс безопасности open-source проектов: децентрализованное сообщество разработчиков уязвимее корпоративных структур перед целевыми атаками. Многие создатели дополнений - энтузиасты-одиночки или небольшие стартапы без выделенных ИБ-специалистов. Для них фишинговое письмо с логотипом Mozilla выглядит легитимным запросом, особенно при отсутствии привычки верифицировать технические детали вроде DKIM-подписей. Последствия компрометации могут быть катастрофическими: злоумышленник получает возможность подписывать вредоносные обновления цифровыми сертификатами оригинального разработчика, обходя встроенные защитные механизмы браузера.

Масштаб потенциального воздействия сложно переоценить. Только за последний квартал 2025 года пользователи Firefox установили более 280 миллионов дополнений. Такие популярные расширения как uBlock Origin, Dark Reader или Privacy Badger имеют аудиторию в десятки миллионов активных пользователей. Их компрометация превратилась бы в киберпандемию глобального масштаба. При этом восстановление доверия после подобного инцидента потребует лет - вспомните скандал вокруг CCleaner в 2017 году, когда легитимное ПО годами распространяло бэкдоры.

Фишинговая кампания против AMO демонстрирует эволюцию тактик киберпреступников. Вместо массовой рассылки примитивных писем "о блокировке банковского счета", атакующие фокусируются на узких профессиональных нишах с высоким ROI. Разработчики дополнений - идеальные мишени: их немного (тысячи против миллионов обычных пользователей), их аккаунты обладают повышенными привилегиями, а компрометация дает доступ к огромной пользовательской базе. Подобные целевые операции требуют глубокой разведки: изучения шаблонов корпоративной переписки, копирования дизайна писем и даже анализа языковых особенностей технической поддержки.

Инцидент служит напоминанием, что устойчивость цифровых экосистем зависит не только от технологий, но и от осведомленности каждого участника. В условиях, когда браузерные расширения получают беспрецедентные разрешения - от чтения содержимого страниц до управления сетевыми запросами - безопасность их создателей становится критической инфраструктурой всего интернета. Текущая фишинговая атака - лишь первый звонок в новой эре охоты за "цифровыми сантехниками", чьи инструменты формируют повседневный опыт веб-серфинга для сотен миллионов людей.