В современном цифровом мире киберпреступники постоянно совершенствуют свои методы атак, создавая все более изощренные вредоносные программы. Одной из таких угроз стал Lumma Infostealer - инфостилер, который активно распространяется в интернете и крадет конфиденциальные данные пользователей, включая пароли, токены сессий, данные криптовалютных кошельков и другую личную информацию. Украденные данные затем продаются на теневых форумах в виде так называемых «логов», что создает серьезные риски как для обычных пользователей, так и для корпоративных систем.

Инфостилеры - это специализированное вредоносное ПО, предназначенное для кражи чувствительных данных с зараженных устройств. Они собирают все, что хранится в браузере: логины, пароли, файлы cookies, данные автозаполнения форм и даже элементы многофакторной аутентификации (MFA). Эти угрозы распространяются через фишинговые кампании, социальную инженерию, вредоносную рекламу и SEO-манипуляции, когда злоумышленники подделывают поисковую выдачу, заставляя пользователей скачивать вредоносное ПО.

Особую опасность инфостилеры представляют для корпоративной среды. Если личное устройство сотрудника оказывается зараженным, злоумышленники могут получить доступ к корпоративным учетным данным, обойдя даже сложные системы защиты. Lumma Infostealer, появившийся в 2022 году, быстро завоевал популярность благодаря своей эффективности, удобному интерфейсу и способности обходить антивирусные решения. Разработчики даже создали собственный маркетплейс для продажи украденных данных, где за период с апреля по июнь 2024 года было зафиксировано более 21 000 объявлений о продаже логов.

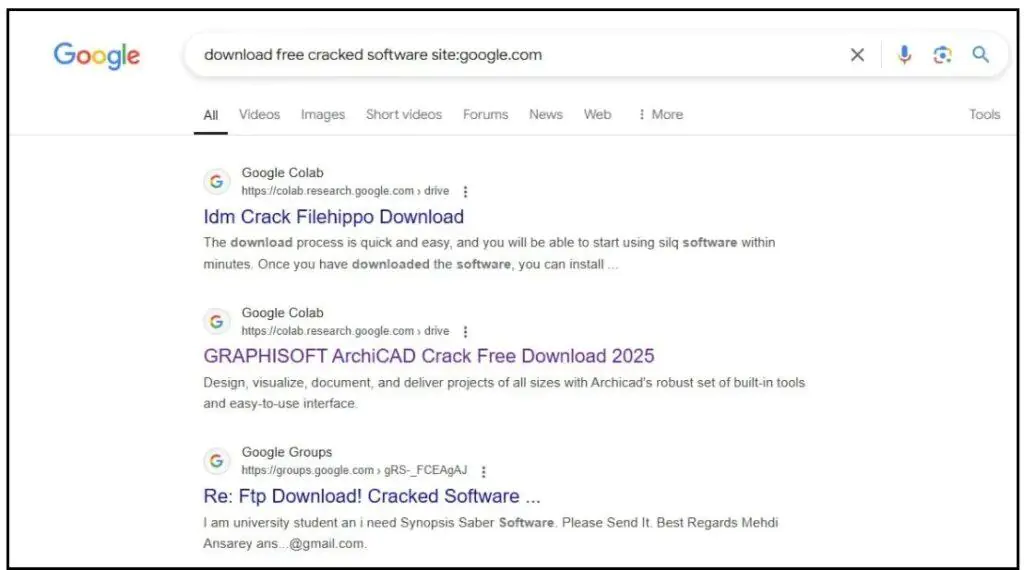

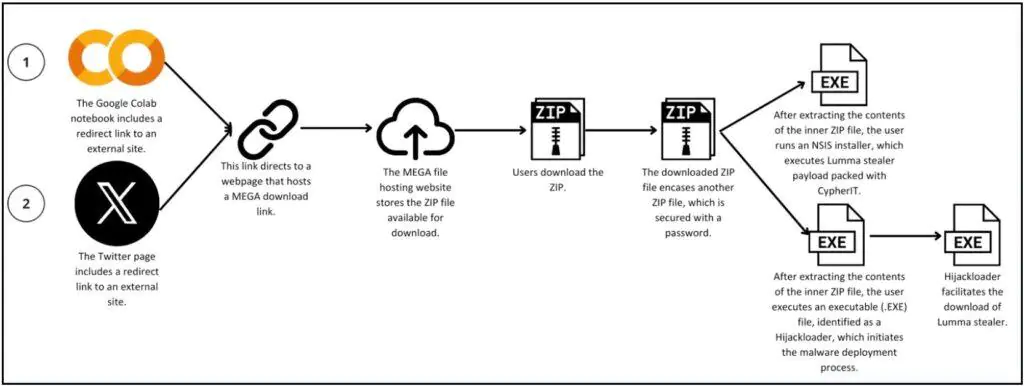

Заражаются устройства чаще всего через поиск пиратского или взломанного ПО. Пользователи вводят запросы вроде «скачать бесплатно взломанное ПО» и попадают на поддельные сайты, где им предлагают скачать вредоносные файлы. В марте 2025 года были обнаружены кампании, использующие даже домены Google: злоумышленники размещали вредоносные ссылки в поисковой выдаче, перенаправляя жертв на фишинговые страницы с кнопками «Скачать сейчас». После загрузки ZIP-архива пользователи получают запароленный файл, внутри которого скрывается установщик Lumma, защищенный криптером CypherIT, изменяющим код вредоноса для обхода антивирусов.

В мае 2025 года правоохранительные органы нескольких стран провели масштабную операцию по уничтожению инфраструктуры Lumma. Microsoft по решению суда заблокировала более 2 300 связанных с вредоносом доменов, а Министерство юстиции США взяло под контроль панель управления ботнетом. Europol и японские киберполицейские также внесли свой вклад, ликвидировав часть серверов. В ходе операции было выявлено около 394 000 зараженных компьютеров по всему миру, и начаты работы по их очистке.

Однако после ареста серверов операторы Lumma быстро восстановили инфраструктуру, используя резервные серверы. В одном из Telegram-каналов, связанных с группой, появилось сообщение от имени ФБР, в котором говорилось, что «все ваши логи и учетные записи теперь в безопасности у нас». Это явно было попыткой посеять панику среди покупателей краденых данных.

Одним из ключевых методов детектирования Lumma является анализ поведения системы, а не просто поиск сигнатур файлов. Вредонос использует легитимные системные утилиты (LOLBins), такие как tasklist.exe и findstr.exe, чтобы проверять наличие антивирусов и других средств защиты. Если злоумышленники обнаруживают, например, Bitdefender, ESET или Sophos, они пытаются остановить их работу перед началом кражи данных.