С момента возникновения интернета электронная почта остаётся основным вектором атак для распространения вредоносного программного обеспечения и получения несанкционированного доступа к системам. Одной из наиболее изощрённых техник компрометации стали гомографические атаки, где злоумышленники заменяют латинские символы визуально схожими знаками из других языковых блоков Unicode - греческого, кириллического или армянского алфавитов. Эта тактика позволяет обходить системы контент-анализа и вводить пользователей в заблуждение, создавая иллюзию легитимности.

Описание

Суть гомографической атаки заключается в подмене символов. Например, слово "Homograph" может быть преобразовано в "Ηоmоgraph", где первая буква "H" заменена греческой Η, а "o" - кириллической о. Для человеческого глаза разница незаметна, но компьютерные системы, включая искусственный интеллект, интерпретируют эти символы как абсолютно разные коды Unicode. Это открывает широкие возможности для манипуляций: злоумышленники имитируют бренды, сервисы и даже внутреннюю корпоративную переписку, внедряя поддельные ссылки, вложения и призывы к действию.

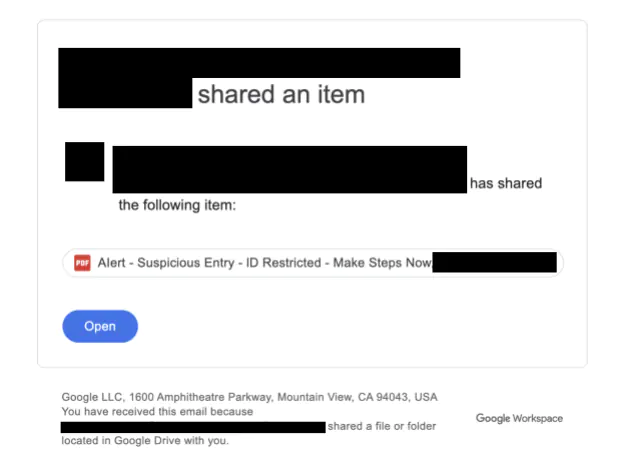

Исследователи Unit 42 из Palo Alto Networks зафиксировали три реальных случая таких атак. В первом сценарии злоумышленники использовали аккаунт Google Drive с поддельным отображаемым именем, имитирующим крупный финансовый институт. Письмо содержало уведомление о "подозрительных действиях" и кнопку "VERIFY", ведущую на контролируемый злоумышленниками домен. Визуально всё соответствовало стандартным уведомлениям Google, включая логотипы и форматирование, что повышало доверие жертв.

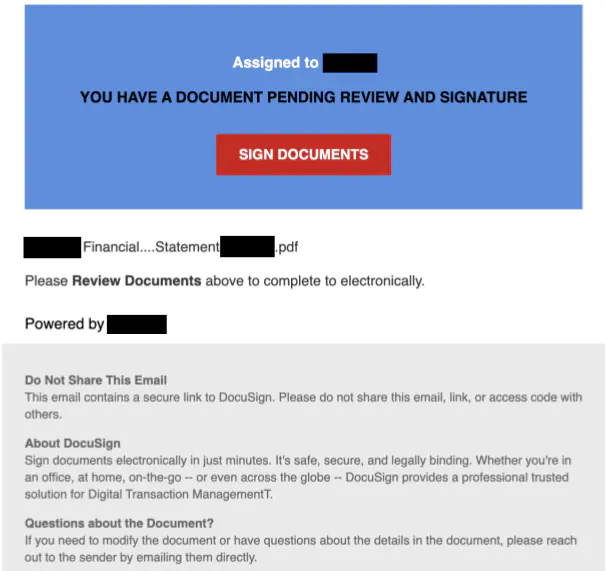

Второй кейс продемонстрировал фишинговую схему под видом сервиса электронной подписи документов DocuSign. Атакующие внедрили гомографические символы в отображаемое имя письма (например, "Сonfidеntiаl") и тему ("Finаnꮯiаl Տtаtеmеnt"), а также добавили цепочку редиректов через легитимные сайты для маскировки. После нажатия кнопки "SIGN DOCUMENTS" жертва попадала на поддельную страницу с динамической CAPTCHA, которая фильтровала ботов, а затем - на фальшивый портал, стилизованный под Microsoft.

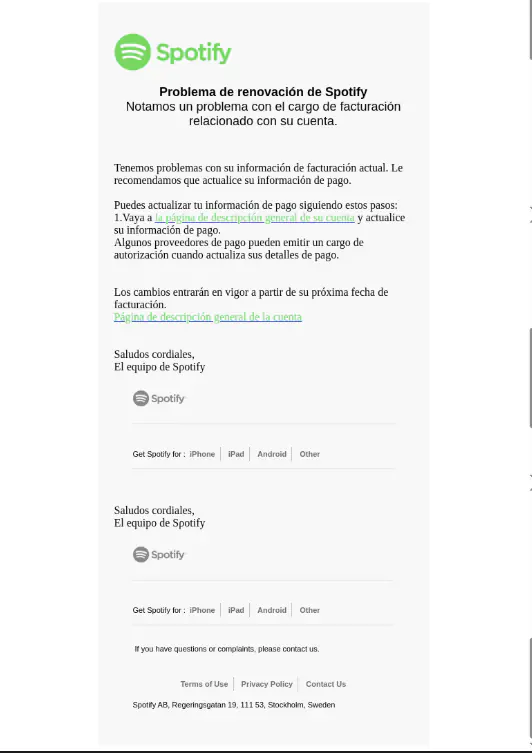

Третий инцидент включал имитацию Spotify. Письмо с адресом отправителя, содержащим нелатинские символы (например, "Sρօtifу"), сообщало о проблемах с оплатой подписки. Ссылка в сообщении вела через сервис сокращения URL (redirects[.]ca), что затрудняло оперативное выявление финального вредоносного домена.

Опасность таких атак усугубляется распространением ИИ-инструментов. Нейросети генерируют убедительные тексты, адаптированные под конкретного получателя, а гомографические подстановки делают письма "невидимыми" для традиционных систем защиты. Стандартные фильтры, ищущие триггерные слова (например, "password"), не распознают их варианты с подменёнными символами ("pаssword"). Кроме того, глобализация цифрового пространства легитимизирует использование нелатинских символов в повседневной переписке, что осложняет дифференциацию между угрозами и безобидными сообщениями.

Критическая уязвимость гомографических атак кроется в их антропоцентричности: успех зависит исключительно от визуального восприятия и действий пользователя. Современные решения, такие как Cortex Advanced Email Security, анализируют не только контент, но и шаблоны коммуникаций, Unicode-значения символов и заголовки писем. Дополнительные модули, например Digital Risk Protection, сканируют интернет на предмет сервисов с гомографическими доменами. Однако даже продвинутые технологии не гарантируют полной защиты, если письмо избежало карантина и достигло почтового ящика.

Эксперты подчёркивают, что гомографические атаки редко используются изолированно. Они становятся элементом сложных многоэтапных операций, направленных на установление постоянного доступа к инфраструктуре жертвы. Комбинация социальной инженерии, визуального камуфляжа и обхода алгоритмов создаёт идеальные условия для кражи учётных данных, установки троянов или перенаправления финансовых потоков. В условиях роста AI-фишинга эта тактика будет только эволюционировать, требуя от компаний комплексного пересмотра подходов к email-безопасности.

По данным Unit 42, 89% успешных кибератак начинаются именно с фишинга, а гомографические техники уже сейчас входят в топ-5 инструментов для первоначального проникновения. Сложность их детекции заключается в двойственной природе: технически символы легальны, а визуальный обман не оставляет следов для автоматического анализа. Это превращает каждое письмо в потенциальную мишень, где единственным "антивирусом" остаётся человеческая бдительность, подкреплённая технологиями глубокой инспекции контента.

Индикаторы компрометации

Domains

- bestseoservices.com

- kig.skyvaulyt.ru

- messageconnection.blob.core.windows.net

- microsftpsswddprotcct.approaches.it.com

URLs

- https://guvenbisiklet.com/wp-content/bin/Verify/Code/index.htm(?/1.AYWNjb3VudHNAY29vbHBvb2xsdGQuY29t)

Emails

- br***********@*****et.ca

- cf*@************hl.fr

- in*******@**************ns.com

- pe**************@********************************nt.agency

- ti*************@***************************on.com