В условиях эволюции киберугроз злоумышленники все чаще применяют сложные методы персонализации фишинговых атак, чтобы повысить их эффективность. Согласно анализу Cofense Phishing Defense Center за период с третьего квартала 2023 года по третий квартал 2024 года, преступники адаптируют не только темы писем, но и имена вложений и ссылки, чтобы максимально точно имитировать легитимные сообщения.

Персонализация как ключевой инструмент

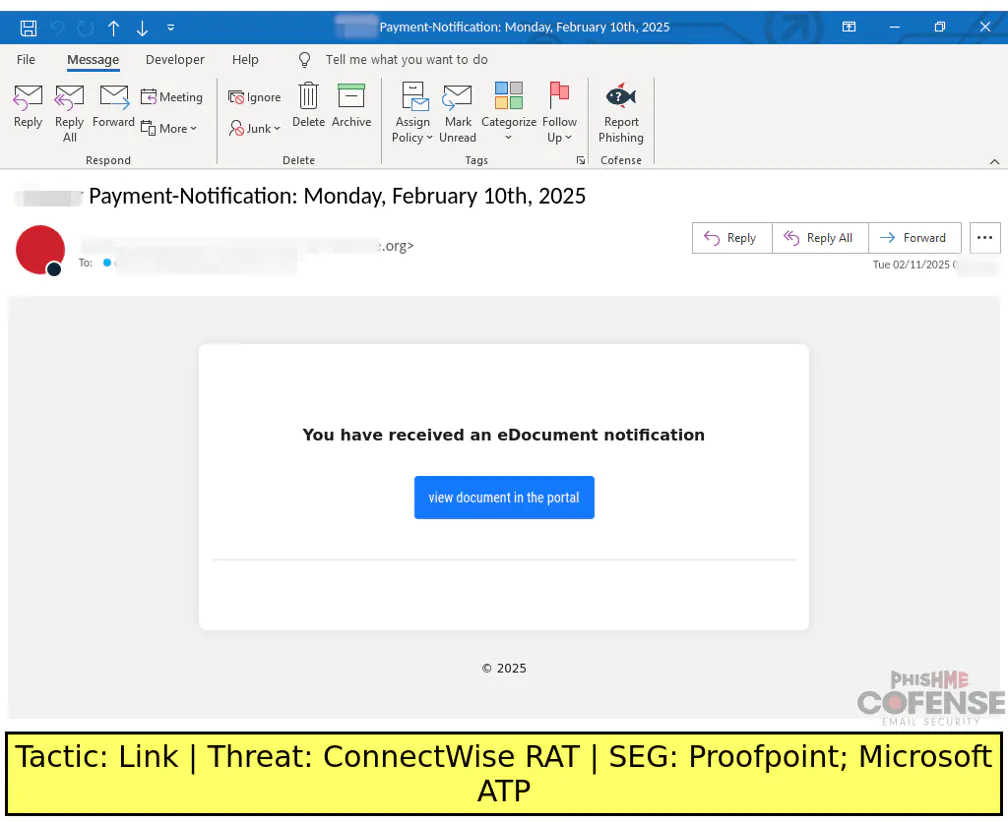

Злоумышленники используют темы, вызывающие доверие или чувство срочности, такие как "Помощь с поездкой", "Ответ на запрос", "Финансовые документы", "Налоги" и "Уведомления". Это позволяет обойти базовые механизмы защиты и увеличивает вероятность того, что получатель откроет вложение или перейдет по ссылке. В частности, в 36,78% случаев атак с замаскированными темами использовалась тема "Путешествия", что объясняется ожиданием пользователей персонализированных данных о бронировании.

Для защиты конфиденциальности аналитики применяют методы редактирования тем писем, удаляя персональные данные перед публикацией индикаторов компрометации (IOC) на платформах вроде ThreatHQ. Это позволяет делиться информацией об угрозах, не раскрывая чувствительные данные жертв.

Основные схемы атак и используемое вредоносное ПО

Наиболее распространенным семейством вредоносного ПО, связанным с персонализированными фишинговыми кампаниями, является Remcos RAT. Этот троянец удаленного доступа часто распространяется через архивы с паролем, чтобы обойти системы безопасной электронной почты (SEG). Другие популярные вредоносные программы включают:

- Vidar Stealer - похититель данных, активный с 2019 года, который крадет логины, банковские данные, информацию о криптокошельках и позволяет загружать дополнительное вредоносное ПО.

- PikaBot - новое вредоносное ПО, появившееся в 2023 году, которое умеет обходить антивирусные песочницы и детектирование в виртуальных средах.

- jRAT - кроссплатформенный троянец на Java, способный атаковать разные операционные системы.

Финансовые темы составляют 21,9% атак и часто используют поддельные документы, такие как счета или договоры. В 9,43% случаев злоумышленники прикрепляли PDF-файлы, что стало особенно популярным в первой половине 2024 года.

Сезонные тенденции и будущие угрозы

Активность фишинговых кампаний колеблется в зависимости от времени года. Например, атаки на тему налогов чаще встречаются во второй и третий кварталы, совпадая с налоговым периодом в ряде стран. Уведомления с требованием срочных действий достигали пика во втором квартале 2024 года, но затем их количество снизилось.

Эксперты предупреждают, что даже несмотря на возможное снижение персонализированных атак, они остаются серьезной угрозой, особенно в сочетании с троянцами удаленного доступа и похитителями данных. Уже во втором квартале 2025 года ожидается рост случаев ransomware-атак, связанных с компрометацией удаленного доступа.

Персонализированный фишинг остается одним из самых опасных векторов атак, и только комплексный подход к безопасности позволит минимизировать риски.