Крупномасштабная операция с использованием голосового фишинга представляет растущую угрозу для организаций по всему миру. Киберпреступники успешно проникают в системы Salesforce, похищают конфиденциальные данные и требуют выкуп. Группа анализа угроз Google идентифицировала эту финансово мотивированную кампанию, обозначив основного исполнителя как UNC6040. Эта группа демонстрирует тревожную эффективность в проникновении в корпоративные сети через убедительные телефонные атаки социальной инженерии.

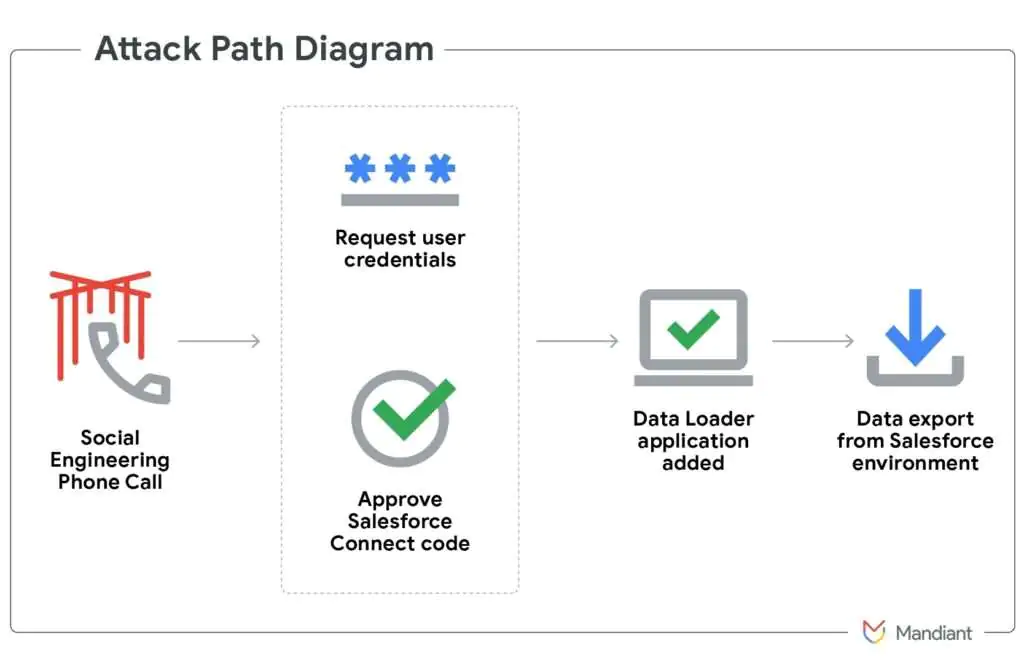

Группа UNC6040 отработала deceptive strategy (обманную стратегию), которая включает в себя impersonating (имитацию) сотрудников IT-поддержки во время телефонных звонков ничего не подозревающим сотрудникам. Преступники в основном нацелены на англоязычные филиалы международных корпораций, используя доверие, которое сотрудники оказывают якобы техническому персоналу. Во время этих мошеннических звонков злоумышленники направляют жертв через процесс, который кажется законным, но на самом деле предоставляет несанкционированный доступ к их Salesforce.

Методология злоумышленников сосредоточена на манипулировании жертвами с целью авторизации вредоносных подключенных приложений в их порталах Salesforce. Они достигают этого, направляя сотрудников на страницу настройки подключенных приложений Salesforce и инструктируя их одобрить то, что кажется легитимным приложением Data Loader. Однако это приложение фактически является измененной версией, контролируемой злоумышленниками, с другим названием или брендингом, чтобы избежать обнаружения. После авторизации это вредоносное приложение предоставляет преступникам широкие возможности для доступа, запросов и кражи конфиденциальных данных организации прямо из скомпрометированных сред Salesforce.

Корпоративный экземпляр Salesforce самой компании Google стал жертвой активности UNC6040 в июне, что затронуло контактную информацию малого и среднего бизнеса. Хотя компания быстро отреагировала и ограничила утечку базовой деловой информацией, инцидент демонстрирует широкий охват кампании и ее эффективность даже против организаций, ориентированных на безопасность.

После успешной эксфильтрации данных вторая группа угроз, обозначенная как UNC6240, инициирует деятельность по вымогательству, иногда ожидая несколько месяцев перед тем, как связаться с жертвами. Эти попытки вымогательства обычно включают прямое общение с сотрудниками целевой организации с требованием bitcoin-платежей в течение 72 часов. Вымогатели последовательно заявляют о своей принадлежности к печально известной хакерской группе ShinyHunters, вероятно, в качестве психологической тактики для увеличения давления на своих жертв.

Сообщения Google Threat Intelligence предполагают, что злоумышленники могут готовиться к эскалации своих тактик, запуская сайт утечки данных, который предоставит платформу для публичного распространения украденной информации, если требования о выкупе не будут выполнены. Это развитие представляет собой значительную эскалацию возможностей группы и демонстрирует их приверженность монетизации украденных данных через несколько точек давления.

Эксперты по безопасности подчеркивают, что защита от этих сложных атак социальной инженерии требует реализации комплексных стратегий защиты. Организации должны строго придерживаться принципа наименьших привилегий, особенно для инструментов доступа к данным, таких как Data Loader, для полной функциональности которого требуется разрешение «API Enabled». Это мощное разрешение позволяет осуществлять широкие возможности экспорта данных и должно тщательно контролироваться и регулярно проверяться.

Критические меры безопасности включают строгое управление подключенными приложениями, при этом организациям необходимо контролировать, как внешние приложения взаимодействуют с их средами Salesforce. Административному персоналу следует ограничивать мощные разрешения, такие как «Customize Application» и «Manage Connected Apps», только для проверенногонеобходимого персонала. Дополнительно реализация ограничений доступа на основе IP-адресов может противодействовать попыткам несанкционированного доступа с коммерческих VPN, обычно используемых этими злоумышленниками.

Кампания подчеркивает развивающийся характер киберпреступности, где традиционные меры безопасности должны дополняться всесторонним обучением пользователей и robust (надежными) системами мониторинга для обнаружения аномальных моделей доступа к данным и несанкционированных установок приложений. В связи с широким распространением атаки и использованием утечек данных для доступа к другим сервисам, включая Gmail, Google рекомендует всем пользователям быть бдительными и рассмотреть возможность сброса паролей в качестве профилактической меры.