Сообщество исследователей кибербезопасности получило в распоряжение новый инструмент под названием WPair Scanner. Это открытое приложение для Android позволяет обнаруживать и тестировать устройства, уязвимые к CVE-2025-36911. Данная критическая уязвимость, известная также как WhisperPair, затрагивает механизм аутентификации в протоколе быстрой пары Bluetooth (Fast Pair) от Google. Уязвимость подвергает риску миллионы беспроводных аудиоустройств по всему миру, потенциально позволяя злоумышленникам выполнять несанкционированное сопряжение и получать доступ к микрофонам без ведома пользователя.

Исследователи из групп COSIC и DistriNet Университета Лёвена (KU Leuven) обнаружили этот недостаток в ходе системного анализа протокола. CVE-2025-36911 представляет собой серьёзную криптографическую слабость в механизме ключевого сопряжения Fast Pair Key-Based Pairing. Проблема коренится в отсутствии проверки цифровой подписи на запросы сопряжения и требований явного подтверждения пользователем. Следовательно, атакующий может установить постоянное (persistent) Bluetooth-соединение с уязвимым устройством.

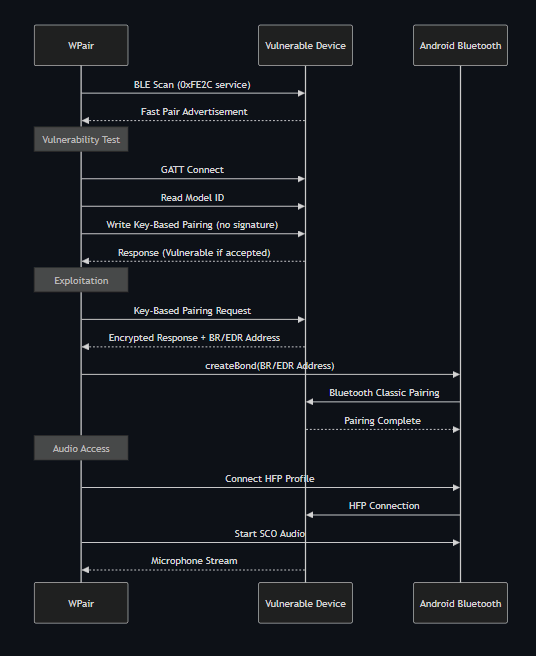

Цепочка атаки начинается со сканирования BLE-устройств, транслирующих UUID сервиса Fast Pair 0xFE2C. Затем происходит обход ключевого сопряжения, который завершается созданием связи по классическому Bluetooth (Bluetooth Classic bonding). Этот процесс обеспечивает постоянный доступ к аудиопрофилям устройства. Кроме того, уязвимость позволяет злоумышленникам записывать постоянные ключи учётной записи (Account Keys). Это открывает возможность для скрытого отслеживания устройств через инфраструктуру сети Google Find Hub.

Примечательно, что разработчики WPair Scanner сознательно исключили из реализации функционал, связанный с FMDN (Find My Device Network). Этот шаг предотвращает потенциальное использование инструмента в качестве шпионского ПО (stalkerware) и демонстрирует принципы ответственного раскрытия информации.

Возможности сканера WPair

Инструмент предлагает исследователям три основных режима работы. Первый режим - это сканирование на уязвимости для поиска непропатченных устройств. Второй режим позволяет выполнять неинвазивное тестирование, которое определяет статус установки исправлений, не инициируя процесс сопряжения. Третий режим предназначен для демонстрации работоспособности эксплойта (proof-of-concept) в ходе авторизованных оценок безопасности.

После успешной эксплуатации уязвимости приложение получает доступ к аудиопрофилю Hands-Free Profile. Это позволяет осуществлять прослушивание микрофона в реальном времени и запись аудиопотока в формате M4A. BLE-сканер обнаруживает устройства Fast Pair, находящиеся в режиме сопряжения, и анализирует криптографическое рукопожатие для выявления уязвимых реализаций.

В список затронутых производителей входят такие бренды, как JBL, Harman Kardon, Sony (отдельные модели) и Marshall. При этом множество других вендоров всё ещё поставляют устройства с уязвимой реализацией протокола. Установка WPair Scanner требует Android версии 8.0 или выше с поддержкой Bluetooth LE. Приложение доступно через релизы на GitHub или может быть скомпилировано непосредственно из исходного кода.

Масштаб угрозы и необходимые меры

Уязвимость угрожает миллионам пользователей, которые ежедневно полагаются на технологию Fast Pair для быстрого сопряжения Bluetooth-устройств. В отличие от традиционных Bluetooth-эксплойтов, требующих близости к жертве именно в момент сопряжения, CVE-2025-36911 позволяет скомпрометировать устройство уже после его первоначальной настройки. Атакующие могут установить постоянное соединение с наушниками жертвы без явного согласия, получая доступ к аудиопотоку для подслушивания и создавая инфраструктуру для отслеживания местоположения.

Производителям устройств необходимо срочно выпустить исправления через обновления прошивок. Эти обновления должны реализовывать обязательную проверку криптографических подписей и механизмы явного подтверждения действий пользователем. Владельцам аудиоустройств рекомендуется отслеживать бюллетени безопасности вендоров и своевременно устанавливать патчи, особенно для часто используемых гарнитур и колонок.

Инструментарий WPair Scanner представляет собой значительный шаг вперёд в возможностях защитных исследований. Он позволяет системно выявлять уязвимости в разнородной экосистеме устройств. Принципы ответственного раскрытия, заложенные в код проекта, устанавливают этические границы для исследований безопасности. Одновременно с этим инструмент сохраняет достаточную техническую глубину для валидации процесса устранения уязвимостей.