Корпорация Microsoft предпринимает масштабный шаг по укреплению безопасности своей операционной системы, начав официальный процесс отказа от устаревшего протокола аутентификации NTLM (NT LAN Manager). В будущих крупных релизах Windows сетевая аутентификация NTLM будет по умолчанию отключена. Этот решительный шаг знаменует конец эпохи для протокола, который являлся неотъемлемой частью сетевой инфраструктуры Windows на протяжении более трёх десятилетий. Его место займут более современные и безопасные альтернативы на основе Kerberos.

NTLM, появившийся в начале 1990-х годов, представляет собой протокол проверки подлинности, использующий механизм «запрос-ответ» для предоставления доступа к сетевым ресурсам. Однако прогресс в области киберугроз давно обнажил фундаментальные недостатки его устаревшей архитектуры. Протокол опирается на слабую криптографию и уязвим для целого ряда атак, включая атаки повторного воспроизведения, «человек посередине» (man-in-the-middle) и особенно распространённую атаку «передай хэш» (pass-the-hash). Последняя позволяет злоумышленникам, получившим хэши паролей, аутентифицироваться в системе без их расшифровки. Несмотря на то что Microsoft классифицировала NTLM как устаревший ещё много лет назад, протокол до сих пор широко используется в корпоративных сетях из-за зависимости унаследованных приложений и определённых ограничений сетевой конфигурации.

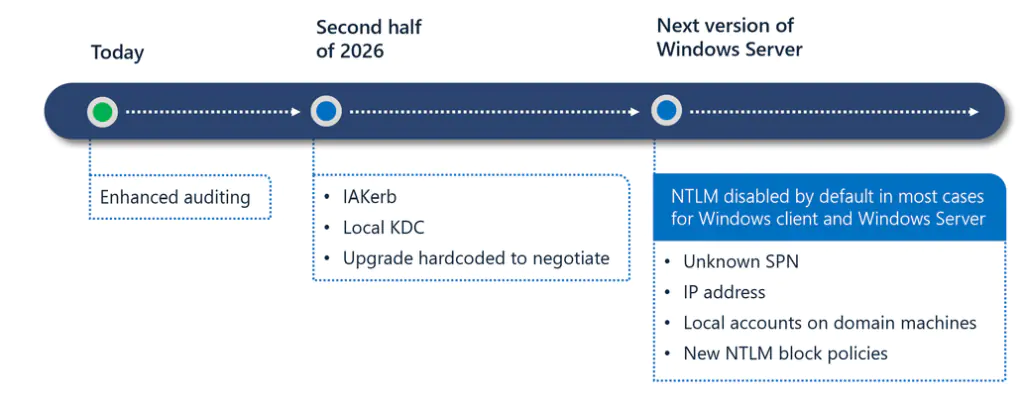

Понимая потенциальные операционные сложности, Microsoft представила детализированный трёхэтапный план перехода, призванный обеспечить плавный и управляемый отказ от NTLM без критических сбоев в работе организаций.

Первый этап, который уже доступен, сосредоточен на обеспечении видимости и контроля. С помощью инструментов расширенного аудита в Windows Server 2025 и Windows 11 версии 24H2 (и новее) ИТ-специалисты теперь могут точно определить, где, как и почему в их среде до сих пор используется NTLM. Этот этап является фундаментальным для планирования любой миграции, так как позволяет составить полную карту зависимостей.

Второй этап, запланированный на вторую половину 2026 года, направлен на устранение ключевых технических препятствий. Microsoft внедрит новые функции для решения распространённых сценариев, вынуждающих использовать NTLM. Среди них - технологии IAKerb и локальный центр распределения ключей (KDC), которые обеспечат работу Kerberos в сетях без прямой видимости контроллера домена. Кроме того, будет добавлена поддержка аутентификации локальных учётных записей без отката на NTLM, а многие системные компоненты Windows будут модернизированы для безусловного предпочтения Kerberos.

Заключительный, третий этап будет реализован в одном из следующих крупных релизов Windows. На этом этапе сетевая аутентификация NTLM будет заблокирована по умолчанию. Её повторное включение потребует явного изменения административных политик. Система будет автоматически использовать современный протокол Kerberos, при этом встроенная поддержка NTLM сохранится для обработки исключительных унаследованных сценариев под строгим контролем.

Эксперты по безопасности приветствуют это решение. Уязвимости NTLM десятилетиями использовались злоумышленниками, включая сложные группы APT, для горизонтального перемещения по сетям после первоначального взлома. Отключение этого протокола существенно усложнит жизнь киберпреступникам и повысит общую устойчивость инфраструктур.

Microsoft настоятельно рекомендует организациям начать подготовку уже сейчас. Ключевые шаги включают развёртывание расширенного аудита NTLM для инвентаризации зависимостей, составление карты критически важных приложений, тестирование конфигураций с отключённым NTLM в непродуктивных средах и активное взаимодействие с разработчиками ПО для миграции на Kerberos. Этот переход является критически важным шагом на пути к более масштабной цели Microsoft - созданию будущего без паролей с устойчивой к фишингу аутентификацией. Таким образом, отказ от цифрового наследия 90-х годов становится практическим воплощением принципа безопасности, стоящего в основе современных ИТ-ландшафтов.