Trinity of Chaos, предположительно связанный с группами Lapsus$, Scattered Spider и ShinyHunters, запустил на сети TOR сайт утечек данных, содержащий информацию о 39 компаниях, пострадавших от атак. Как следует из отчета Resecurity, группа намерена продолжить свою деятельность и перешла к традиционной модели поведения программ-вымогателей.

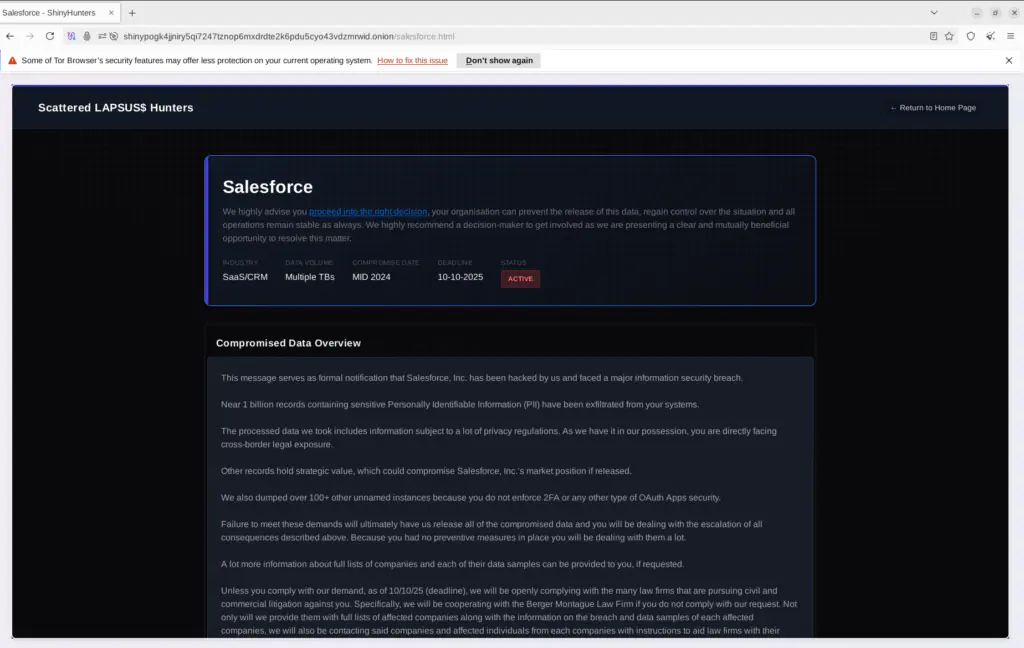

Группа не объявляла о новых атаках, но опубликовала ранее недоступную информацию о прошлых успешных взломах и предоставила образцы похищенных данных. После предыдущих инцидентов с эксплуатацией уязвимостей в Salesforce злоумышленники направили компании сообщение с угрозой раскрытия огромного количества записей. Компания отвергла эти утверждения, заявив, что новых атак или уязвимостей не произошло, но не исключила возможности того, что предыдущая активность привела к масштабной компрометации клиентских экземпляров.

Злоумышленники заявили, что пытались связаться с Salesforce ранее, но не смогли договориться об условиях предотвращения раскрытия данных. Подобно тактике других групп вымогателей, они пригрозили сообщить о доказательствах утечки данных регуляторам, что может привести к "обвинениям в уголовной халатности" против компании.

В своем маркетинговом сообщении трио "Scattered LAPSUS & Hunters" заявило: "Специализируемся на получении корпоративных данных высокой ценности и операциях по стратегическому взлому. Наша экспертиза распространяется на автомобильную, финансовую, страховую, технологическую, телекоммуникационную отрасли, интернет-провайдеров и многочисленные другие секторы по всему миру. Мы помогаем вам вернуть контроль". Примечательно, что группа также упомянула, что их операции начались как минимум в 2019 году, что может указывать на высокий уровень sophistication в их деятельности.

В качестве основной точки контакта злоумышленники предоставили свой официальный адрес электронной почты, ранее упоминавшийся в нескольких сообществах Dark Web и Telegram-каналах. Жертвам рекомендуется использовать свои официальные корпоративные адреса электронной почты, чтобы трио могло проверить их личность и предоставить дальнейшие инструкции.

3 октября 2025 года может стать плохим днем для многих компаний из списка Fortune 100, поскольку некоторые из них могут столкнуться с исками от потерпевших или как минимум с расследованиями причин утечек данных. Независимо от наиболее вероятной причины - уязвимости в интеграции Drift AI chat компании Salesloft - пострадавшие клиенты могут не различать это и выражать обеспокоенность нарушениями конфиденциальности в своих юрисдикциях.

Среди компаний, опубликованных на сайте утечек данных, значатся Toyota Motor Corporation, FedEx, Disney/Hulu, Republic Services, UPS, Aeromexico, Home Depot, Marriott, Vietnam Airlines, Walgreens, Stellantis, McDonald's, KFC, ASICS, GAP, HMH, Fujifilm, Instructure.com, Albertsons, Engie Resources, Instacart, Petco, Kering, Puma, Cartier, Adidas, TripleA, Qantas Airways, CarMax, Saks Fifth Avenue, 1-800 Accountant, Air France & KLM, Google Adsense, CISCO, Pandora.net, TransUnion, Chanel и IKEA.

Для большинства этих компаний 10 октября установлен как крайний срок для переговоров с целью предотвращения дальнейшей публикации данных. Примечательным обновлением в этой активности является выпуск образцов похищенных данных, которые могут пролить свет на прошлые инциденты.

В списке на сайте утечек данных содержатся ссылки на недавних жертв, включая автомобильного гиганта Stellantis, который раскрыл утечку данных, затрагивающую его североамериканских клиентов несколькими неделями ранее. Этот инцидент последовал за атакой на британского производителя роскошных автомобилей Jaguar Land Rover, который серьезно нарушила его розничную и производственную деятельность.

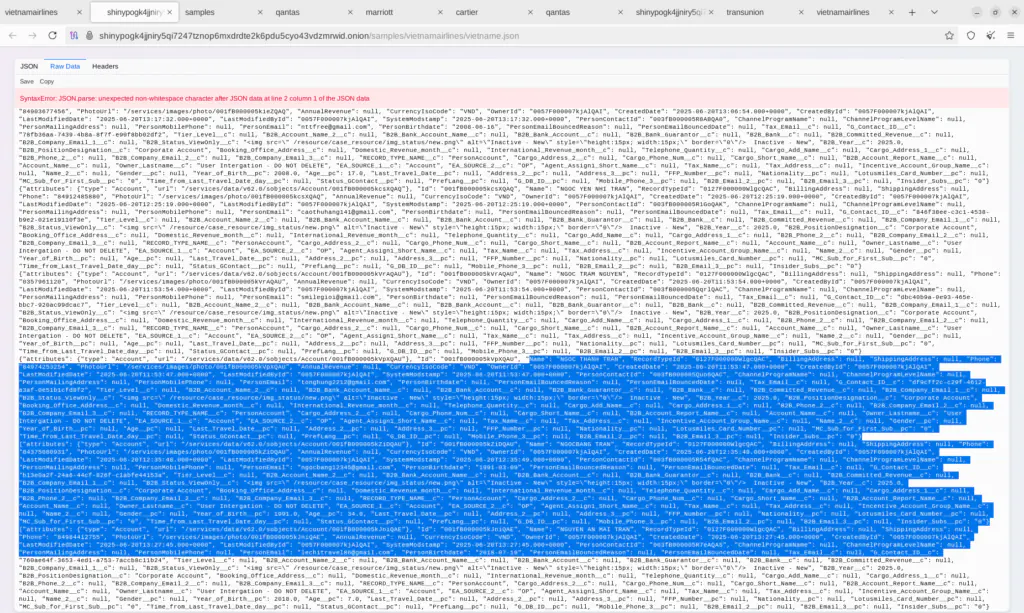

Большинство образцов утекших данных не содержат паролей, но включают значительные объемы PII-данных, что может подтверждать, что похищенные записи, вероятно, происходят из затронутых экземпляров Salesforce через vishing-атаки и украденные OAuth-токены, используемые для интеграции Drift AI chat компании Salesloft. Это побудило ФБР выпустить срочное предупреждение с изложением технических индикаторов, которые организации должны отслеживать для определения того, проникли ли злоумышленники в их среды Salesforce.

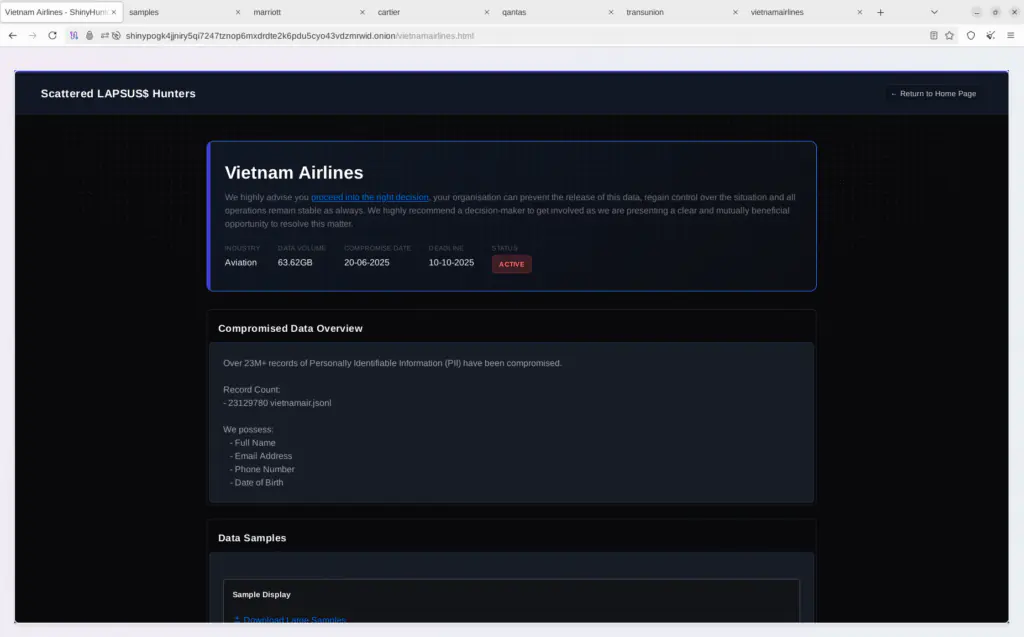

Злоумышленники также раскрыли некоторые из своих прошлых заметных атак вместе с новыми образцами данных. Например, атака против Vietnam Airlines была раскрыта около 7 ноября 2023 года. Расследование тогда подтвердило, что злоумышленники "скрывались" в инфраструктуре Vietnam Airlines почти три года. В течение этого периода группа, действовавшая под псевдонимом "1973cn", также могла быть ответственна за атаки на аэропорты Нойбай и Таншоннят.

Перед этим объявлением группа заявляла о хищении более 160 миллионов записей из Национального кредитного информационного центра Вьетнама. Resecurity предоставила дополнительные детали об этом инциденте в отдельном отчете разведывательной информации об угрозах.

Киберпреступники предоставили доказательства успешных утечек данных, затрагивающих авиакомпании, включая Air France и KLM. Утечка PII-данных в этих инцидентах может быть особенно разрушительной, особенно в Европейском Союзе, где правила защиты данных, такие как GDPR, предусматривают строгие штрафы за нарушения, связанные с личной информацией.

Похищенные записи были проверены Resecurity; они содержат конфиденциальную информацию о пассажирах, внутренние коммуникации, ссылки на бонусные баллы и записи истории активности.

Это также первый раз, когда трио приписало свою активность к атаке против Aeroméxico, одной из ведущих авиакомпаний Латинской Америки. Взлом, датированный 4 июля 2025 года, вероятно, был связан с эксплуатацией Salesforce на основе наблюдаемых записей. Злоумышленники утверждают, что похитили более 39 миллионов записей, содержащих PII, и предоставили значительный образец.

По-настоящему новым является публикация данных, относящихся к технологическим гигантам, таким как Cisco и Google. Хотя полный масштаб нарушения остается неясным, злоумышленники предоставили множество записей, ссылающихся на потенциально затронутых клиентов. Они указали возможные даты взлома 30 июня 2025 года и 23 июля 2025 года. Маловероятно, что затронуты организации целиком; скорее, нарушение, вероятно, затрагивает конкретный сервис или клиентскую платформу, такую как Salesforce, аналогично другим инцидентам, осуществленным теми же угрозыми субъектами.

4 июня 2025 года Google раскрыла, что один из их корпоративных экземпляров Salesforce был затронут активностью, приписываемой UNC6040. Google отреагировала на инцидент, провела анализ воздействия и инициировала меры по смягчению последствий. В то время компания не уточнила, какой именно продукт или сервис может быть затронут. Однако, основываясь на самой последней публикации на DLS злоумышленниками, проблема может быть связана с Google AdWords и его конечными пользователями.

Resecurity идентифицировала большое количество партнеров по цифровым медиа и сторонних рекламных агентств в наборе данных, что может подтверждать возможную связь с Google AdWords, широко используемой платформой для организации цифровых маркетинговых кампаний.

В случае с Cisco ситуация кажется более straightforward, поскольку похищенные записи явно происходят из Salesforce и содержат ссылки на их клиентов, а также сотрудников. Такая информация может быть ценной для других злоумышленников, планирующих новые атаки, поскольку insights о взаимоотношениях клиентов и поставщиков могут быть эффективно использованы для социальной инженерии и продвинутых фишинговых кампаний.

Набор данных также содержит множество записей, относящихся к сотрудникам правоохранительных органов, военных и федеральных агентств, вероятно, вовлеченных в закупку или конфигурацию продуктов Cisco, включая персонал из ФБР, Министерства внутренней безопасности, Агентства оборонных информационных систем, Налоговой службы и НАСА. Помимо американских агентств, набор данных включает записи, относящиеся к Министерству обороны Австралии, многочисленным государственным агентствам в Индии и другим иностранным организациям государственного сектора.

После множества блокировок группа также перезапустила Telegram-канал, назвав его "SLSH 6.0 Part 3". Группа заявляет, что обновит сайт утечек данных после 10 октября в случае неуплаты. По их словам, новый DLS будет содержать более 1,5 миллиарда записей со следующей статистикой: общее количество записей - 1 563 633 235, количество компаний - 760, с распределением по типам объектов.

Известная группа разработчиков программ-вымогателей указала, что жертвы были участниками предыдущих кампаний, в том числе UNC6395 и UNC6040. Они также пообещали не «двойное вымогательство» жертв, если те будут сотрудничать.

Киберпреступники могут использовать утечки данных в злонамеренных целях в больших масштабах, в том числе в вредоносных приложениях искусственного интеллекта. Имея информацию о жертвах и их отраслях, злоумышленники могут проводить анализ данных для извлечения ценной информации и сопоставлять наборы данных о жертвах с другой доступной информацией. Это может привести к сложным схемам социальной инженерии, продвинутым фишинговым кампаниям и краже личных данных, особенно в отношении крупных предприятий и государственного сектора.

Команда HUNTER компании Resecurity также наблюдала возможную DDoS-атаку против нового сайта утечек данных, что может указывать на то, что затронутые стороны пытаются предотвратить публикацию утечек данных.