В сообществе информационной безопасности появился новый инструмент, который вызывает обеспокоенность экспертов. На платформе GitHub состоялся релиз фреймворка для командования и управления (Command and Control, C2) под названием AdaptixC2 в версии 1.0. Разработчики позиционируют его как решение с открытым исходным кодом, предназначенное для тестирования на проникновение (Red Team). Однако его публичная доступность и усовершенствованные функции, по мнению аналитиков, могут быть быстро адаптированы злоумышленниками для проведения реальных атак.

Основные усовершенствования новой версии сосредоточены на повышении стабильности и скорости работы, что является критически важными параметрами для любой C2-инфраструктуры. Ключевым техническим изменением стала полная переработка сетевых туннелей SOCKS4 и SOCKS5 на стороне как клиента, так и сервера. Теперь они полностью соответствуют стандартам RFC, что обеспечивает более надежное сканирование портов. Кроме того, реализация SOCKS5 получила поддержку IPv6, что расширяет совместимость фреймворка с современными сетевыми средами.

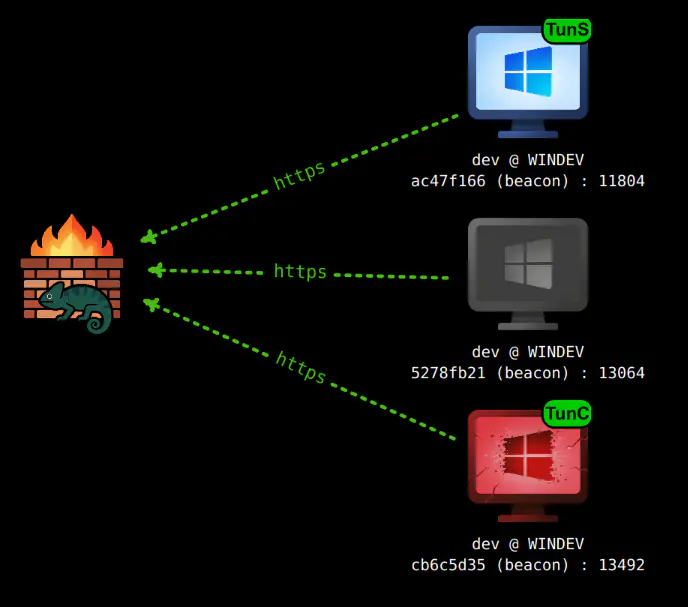

Для операторов, использующих фреймворк, был переработан пользовательский интерфейс. Визуализация активных сессий была улучшена за счет новой топологии Top-Bottom и обновленных иконок. Для четкого разграничения трафика сессии теперь маркируются как «TunS» (туннель через TeamServer) или «TunC» (туннель через клиент). Также была решена распространенная проблема производительности: клиент теперь взаимодействует с сервером асинхронно. Эта модернизация, вместе с новой функцией пакетной обработки текста, предотвращает «зависание» интерфейса при работе с большими объемами данных.

Помимо исправлений, направленных на стабильность, обновление добавляет мощные инструменты для операций Red Team. Так называемый «Набор расширений» (Extension-Kit) пополнился новыми Beacon Object Files (BOFs). Эти исполняемые объекты включают инструменты для разведки через протокол LDAP, проведения атак DCSync для кражи учетных данных домена, сканирования сети (nbtscan) и выполнения команд с правами другого пользователя (runas). Также были реализованы новые функции удаленного управления: «Удаленная оболочка» (Remote Shell) и SSH-подобный удаленный терминал с быстрым вводом и поддержкой нескольких вкладок.

Эксперты по кибербезопасности отмечают, что подобные публичные релизы представляют собой «двухсторонний меч». С одной стороны, они позволяют легитимным специалистам по тестированию на проникновение и исследователям безопасности изучать и отрабатывать методы защиты. С другой стороны, они предоставляют злоумышленникам, в том числе группам, связанным с программами-вымогателями, готовый и усовершенствованный инструментарий для построения скрытой и устойчивой инфраструктуры. Особую озабоченность вызывают добавленные BOF-ы для атак на Active Directory, которые являются излюбленным методом продвижения угроз в корпоративных сетях.

Авторы релиза предупреждают, что версия 1.0 содержит критические изменения. Структуры баз данных для клиента и сервера были изменены и несовместимы с предыдущими версиями, что требует полного обновления. Разработка фреймворка ведется силами сообщества, и вклад в этот релиз внесли несколько контрибьюторов GitHub, включая shashinma, P0142, bri5ee и BlackMeerkat, которые работали над анимациями интерфейса и исправлением ошибок в агенте Gopher.

Появление AdaptixC2 1.0 служит напоминанием для специалистов по защите (Blue Team) и сотрудников SOC о необходимости постоянного мониторинга тактик, техник и процедур (TTP), описанных в матрицах, подобных MITRE ATT&CK. Понимание возможностей современных C2-фреймворков является ключевым для своевременного обнаружения аномальной сетевой активности, использования нестандартных протоколов и попыток кражи учетных данных в корпоративной среде.

Офигеть, просто праздник какой-то для скрипт-киддиков. Выкатили на гитхаб, как конфетку, а теперь эксперты хватаются за голову. "Для редтимов", да, конечно...

Коллеги, Ты прав, что открытый доступ упрощает жизнь неопытным злоумышленникам. Но меня больше беспокоит другое: переработанные SOCKS-туннели могут серьезно усложнить детектирование трафика для систем защиты. Это уже не просто игрушка для новичков, а инструмент с реальными может бытьстями скрытности.

В связи с этим, А если посмотреть с другой стороны - не станет ли такая публичность поводом для более быстрого изучения уязвимостей самого фреймворка? :-O

Как мне видится, Полностью согласен с твоей оценкой насчёт скрипт-киддиков. Проблема в том, что даже базовое использование такого инструмента с улучшенными SOCKS-туннелями уже даёт им серьёзное преимущество для обхода базовых систем мониторинга. Это не просто ещё один клон известных C2. :D