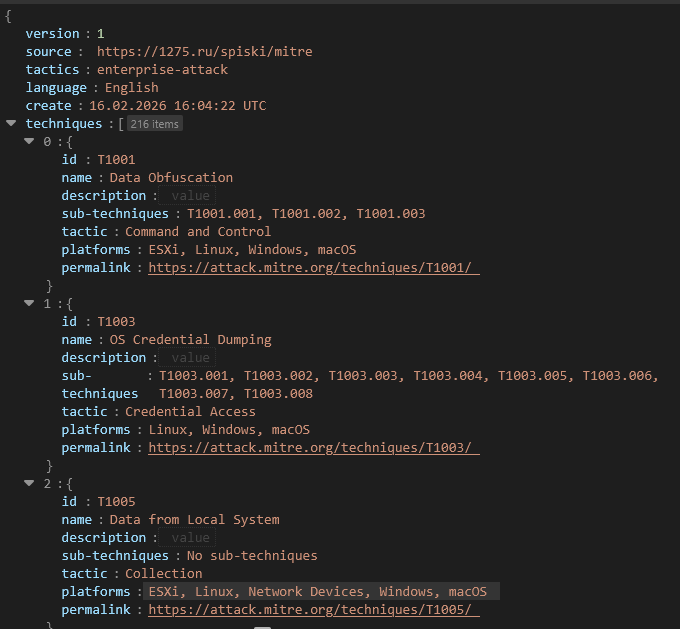

Мы запускаем публичный и бесплатный инструмент, который, как мы надеемся, станет полезным подспорьем в ежедневной работе аналитиков SOC, исследователей угроз и разработчиков защитных решений. Речь идет о машинно-читаемом списке тактик и техник из матрицы MITRE ATT&CK, доступном для скачивания в формате JSON на нашем сайте.

Почему это событие имеет значение?

Матрица MITRE ATT&CK давно перестала быть просто теоретической моделью. Она превратилась в универсальный язык, на котором общаются киберзащитники по всему миру, описывая поведение злоумышленников. Однако практическое применение этих знаний часто упирается в технические сложности: необходимость вручную актуализировать базы техник, конвертировать данные для интеграции в рабочие инструменты. Наш проект призван устранить эту бюрократическую преграду, предоставив готовый структурированный ресурс.

Перейдем к фактам. На текущий момент мы опубликовали файл, содержащий тактики и техники из матрицы MITRE ATT&CK для корпоративных сред (Enterprise). Каждая техника в массиве "techniques" описывается ключевыми полями: уникальный идентификатор (например, "T1501"), название, подробное описание на английском языке. Важно отметить, что работа еще не завершена, и представлены не все тактики, однако мы уже выкладываем текущую версию, чтобы сообщество могло начать ей пользоваться и дать обратную связь.

С точки зрения экспертизы, главная ценность этого JSON-файла - в его потенциальном применении для автоматизации. Рассмотрим несколько сценариев.

- Интеграция с SIEM-системой. Загрузив наш справочник, аналитик может настроить автоматическое обогащение поступающих событий. К примеру, если система детектирует подозрительную активность, связанную с манипуляциями с сертификатами, она может автоматически присвоить событию тег "T1649" - это немедленно укажет на возможную технику злоумышленника и контекстуализирует угрозу.

- Файл может быть использован в платформах для расследования инцидентов (IRP). При построении графа атаки техники из MITRE ATT&CK служат стандартными строительными блоками, и наличие готового машинного справочника ускоряет и стандартизирует этот процесс.

Каковы практические последствия и польза для специалиста?

Главное - экономия времени и снижение операционных издержек. Вместо того чтобы тратить часы на поддержку собственных скриптов для парсинга официального сайта MITRE, команды безопасности могут подключиться к нашему ресурсу и сосредоточиться на более важных задачах: настройке корреляционных правил, охоте за угрозами и глубоком анализе. Кроме того, использование единого общедоступного источника данных способствует консистентности в отчетности и обмене информацией между различными подразделениями и организациями.

В качестве кратких рекомендаций по использованию, я советую начать с оценки возможности интеграции этого справочника в ваши текущие процессы мониторинга. Проверьте, поддерживает ли ваша SIEM или SOAR-платформа загрузку внешних справочников в формате JSON. Даже если прямой импорт невозможен, файл может служить основой для создания собственных скриптов автоматизации или дашбордов (панелей управления) для визуализации применяемых злоумышленниками тактик.

В заключение хочу подчеркнуть, что это живой и развивающийся проект. Формат файла может меняться по мере необходимости и по предложениям сообщества. Мы открыты для любой помощи и обратной связи: будь то идеи по дополнению данных, запросы на новые форматы или сообщения об ошибках. Все пожелания и предложения можно оставлять в этом сообщении или связаться с нами напрямую через контакты на сайте. Наша цель - создать по-настоящему полезный и востребованный ресурс, и мы верим, что вместе с профессиональным сообществом нам это удастся. Актуальная версия файла уже доступна для скачивания на странице Список тактик MITRE ATT&CK.