Программные установщики, созданные для упрощения распространения приложений, стали новым фронтом кибервойн. Исследователи Splunk Threat Research Team (STRT) раскрыли изощренную кампанию, где злоумышленники злоупотребляют популярным инструментом Inno Setup, превращая его в конвейер для доставки вредоносных программ. Эта атака демонстрирует, как легитимные средства разработки могут быть извращены для скрытной инфильтрации в системы, обходя традиционные защиты и эксплуатируя доверие пользователей к знакомым процессам установки.

Описание

Inno Setup, известный своим простым скриптованием на Pascal, стал ключевым инструментом в руках преступников. Злоумышленники внедряют в установщики зашифрованные скрипты, которые активируются при запуске. Первый этап атаки включает сложные техники уклонения от анализа: скрипт проверяет окружение через WMI-запросы, ищет следы песочниц или отладочных инструментов (включая специфичные имена процессов, пользователей и системные модели), и немедленно прекращает работу при обнаружении угрозы. Если среда кажется "чистой", механизм переходит к загрузке следующего этапа вредоноса через замаскированные URL-адреса.

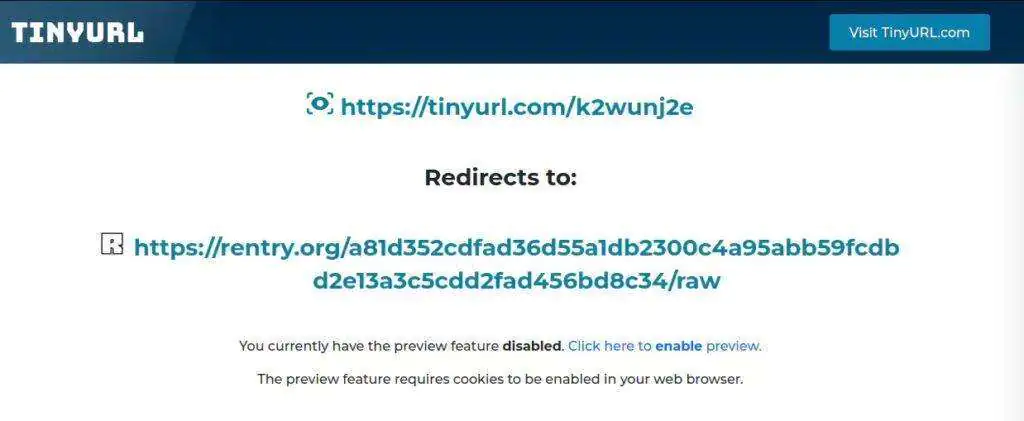

Для скрытности используется сервис TinyURL, перенаправляющий жертву на платформу rentry[.]org. Здесь включается дополнительный уровень защиты: доступ к полезной нагрузке требует специального HTTP-заголовка rentry-auth, который встроен в скрипт. Успешный запрос загружает архив package.zip, защищенный паролем. Распаковка происходит через подмененный бинарник idp.exe (закамуфлированную версию утилиты 7-Zip), что позволяет избежать подозрений. Извлеченные файлы копируются в скрытую директорию %APPDATA%, а для обеспечения устойчивости создается задача в планировщике Windows. Она регистрируется под безобидным именем вроде WhatsAppSyncTaskMachineCore и запускает вредоносный исполняемый файл taskshostw.exe при каждой загрузке системы.

Сердце атаки - многоступенчатая схема загрузки. Легитимное приложение ScoreFeedbackTool.exe используется для подмены DLL: оно загружает троянизированный QtGuid4.dll, который расшифровывает скрытый shellcode из файла periphyton.ics. Этот код, в свою очередь, активирует продвинутый загрузчик HijackLoader, спрятанный в glucoprotein.php. Последний применяет изощренные методы: данные зашифрованы внутри структуры, имитирующей PNG-файл (с использованием IDAT-заголовков), а для дешифровки применяется комбинация XOR и сжатия LZNT1. HijackLoader, известный с 2023 года, славится техниками усложнения анализа, такими как "Небесные врата" (Heaven’s Gate) и подмена процессов (Process Hollowing).

Финальная полезная нагрузка - RedLine Stealer, инфостилер, внедряемый в процесс MSBuild.exe для маскировки. Он крадет критичные данные: учетные записи из 30+ браузеров (включая Chrome, Edge и криптокошельки вроде MetaMask), историю посещений, платежные реквизиты и системную информацию через WMI-запросы. Особую опасность представляет обфускация "constant unfolding": строки разбиваются на фрагменты и собираются в памяти, что затрудняет статический анализ. Дополнительно RedLine манипулирует браузерами, запуская Chrome с флагами --no-sandbox и --user-data-dir для отключения защит, а Internet Explorer - с параметром --extoff, блокирующим расширения безопасности.

Эта кампания иллюстрирует тревожный тренд: киберпреступники все чаще атакуют "доверенную" инфраструктуру - установщики, обновления, даже открытые платформы для хостинга кода. Для защиты эксперты Splunk рекомендуют усилить мониторинг необычной активности установщиков (например, обращение к URL-сокращателям), анализировать поведение Pascal-скриптов в Inno Setup и блокировать выполнение MSBuild.exe с подозрительными дочерними процессами. Особая бдительность требуется при загрузке ПО из непроверенных источников: даже безобидный установщик может нести в себе многослойную угрозу, способную обойти стандартные антивирусные решения. В мире, где инструменты разработки превращаются в оружие, параноидальная проверка каждого компонента становится не прихотью, а необходимостью.

Индикаторы компрометации

Domains

- rentry.org

SHA256

- 0d5311014c66423261d1069fda108dab33673bd68d697e22adb096db05d851b7

- 0ee63776197a80de42e164314cea55453aa24d8eabca0b481f778eba7215c160

- 12876f134bde914fe87b7abb8e6b0727b2ffe9e9334797b7dcbaa1c1ac612ed6

- 8f55ad8c8dec23576097595d2789c9d53c92a6575e5e53bfbc51699d52d0d30a