Группа исследователей кибербезопасности Mimecast зафиксировала рост атак, в которых злоумышленники используют функцию Microsoft 365 Direct Send для распространения фишинговых писем. Этот метод позволяет обходить традиционные системы защиты на периметре корпоративных сетей, поскольку вредоносные сообщения доставляются через доверенную инфраструктуру Microsoft.

Описание

Как работает атака

Direct Send - это легитимная функция Microsoft 365, предназначенная для отправки электронных писем без аутентификации. Она часто используется устройствами, приложениями и сторонними сервисами для автоматической рассылки уведомлений. Однако злоумышленники научились злоупотреблять этой возможностью, отправляя письма, которые выглядят так, будто они исходят от внутренних сотрудников компании.

Для успешной атаки преступникам не требуются учетные данные или токены доступа - достаточно знать домен организации и действующие адреса получателей. Процесс включает три этапа: сбор информации о целевой компании, создание поддельных писем (часто маскирующихся под уведомления от IT-отдела или HR) и их отправку через серверы Microsoft 365.

Почему атака эффективна?

Главная опасность Direct Send-атак заключается в том, что электронные письма проходят через доверенную инфраструктуру Microsoft, из-за чего системы защиты воспринимают их как безопасные. В отличие от классического спуфинга, здесь не требуется взламывать аккаунты или подделывать заголовки - достаточно лишь правильно сформировать письмо.

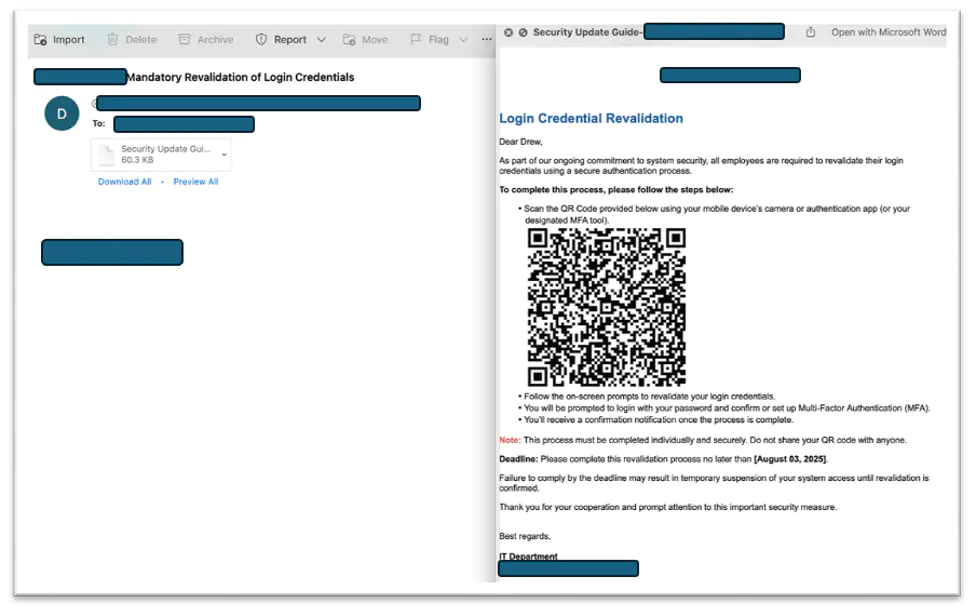

Исследователи отмечают, что злоумышленники активно используют эту уязвимость для распространения фишинговых ссылок, вредоносных вложений (PDF, DOCX) и QR-кодов, ведущих на поддельные страницы сбора учетных данных. В последних замеченных кампаниях применялись сложные техники обфускации, включая замену символов на похожие Unicode-глифы, что значительно затрудняет анализ кода и обходит автоматические системы детектирования.

Какие организации в зоне риска?

Атаки представляют особую угрозу для компаний, которые активно используют Microsoft 365 и полагаются на электронную почту в бизнес-процессах. Поскольку сотрудники чаще доверяют внутренним рассылкам, вероятность успешного фишинга значительно возрастает.

Эксперты предупреждают, что злоупотребление Direct Send может привести не только к утечке учетных данных, но и к компрометации корпоративных систем через механизмы бокового перемещения (lateral movement). Уже зафиксированы случаи, когда таким образом злоумышленники получали доступ к учетным записям и распространяли вредоносное ПО.

Рекомендации по защите

Хотя Microsoft не предоставляет прямого способа отключить Direct Send, компании могут снизить риски, внедрив многофакторную аутентификацию и расширенные системы фильтрации входящей почты. Также рекомендуется обучать сотрудников распознаванию подозрительных писем, даже если они выглядят как внутренние.

Mimecast и другие эксперты по безопасности продолжают мониторить ситуацию и рекомендуют организациям применять дополнительные меры защиты, такие как проверка DKIM/DMARC и анализ нестандартных вложений.

Ожидается, что Microsoft в ближайшее время может выпустить обновления для устранения этой уязвимости, однако пока атаки остаются серьезной угрозой для корпоративных пользователей.

Индикаторы компрометации

IPv4

- 139.28.38.90

- 141.95.114.238

- 141.95.71.216

- 23.163.0.158

- 51.89.87.86

Domains

- djvzk.uekmu.es

- eiregirc.ru

- jmvthr.owlrd.ru

- mettsoll.com

SHA256

- 0736b07c27ff2ff21175991c2ffae38d75a66bbb57fe4390afb3347e4d6e691a

- 092d0be4a754532ad49e202eeba2a7709dad03f3f58cf72205f38efc668ebabd

- 19279573e2c3b0e6348bb305e3101531eea978037330636942a0be85dccd62c1

- 3432411a3bb498e6688d24dc3824b6469242d42d0b8742116479f35a8c05ab5a

- 3f52227acb6f97853b491cdaab53630cb21b3337a972efcb05660cd139df2482

- 48171e699562fe854418797cd8b8517b3f5eec598fd89e3d20c5a8f346176bf2

- 5b6aa8f966e240f620ad10417ff4804941966f878cc83020391ad786f5360f43

- 625561c24491e8b68efa34e14c5a332c63c6121a333f700af4ff6801ebe587c8

- 7c11352b17e325a53e3a73e34459fc55b90ceaf2c3cd4dc4421be879c7147391

- 975b04bb26d5fe627e195bdf46fc4eec7b25b63d7b4ab926b437a04903ec522f

- 988d3069d1241d2784debeb6946c57a8c66221d7fbfbd6228b2b8b3cc4e92a50

- b810f7e999d5824147535e3974cf349010f78badaa0428c554bb3e5eec56db2f

- b96ee4c2bdf566a5740dc100cf1c70896cd2806fac42d46b022d5c52c3a8a52a

- c2394537d5e7b3c1c9afc73408b5c6b1c1154650a4a8454b9f4e534c9ddbd092

- ca82e7201694b964e0f6702e08f75f98f0732552aefaed6ae8b170689341bfe2

- cc2f055a242eec9ba870fc3040883439666266a018c833b72bb201592ff0c0e4

- cf74d4c1c3e8317c43aacdcda57cb8da032477e24732d0a7987c8bf5aa9ff186

- d5800e021a88c6e91f1605b892e8aefe1ba21719022417746a64a4acba13e903

- df6bc150a77c36beafbfd0c59daa7a8960bb090743b778477e25805195640c0c

- f24785156ec9c045e88eed48b2a262996a12e7bc62f50784bba9334172668275