Исследователи компании Darktrace обнаружили и проанализировали многоэтапную вредоносную кампанию, нацеленную на пользователей macOS. Вместо эксплуатации уязвимостей в системе злоумышленники делают ставку на социальную инженерию и попытку обойти механизмы конфиденциальности macOS, такие как TCC (Transparency, Consent and Control - система прозрачности, согласия и контроля). Эта атака демонстрирует общий тренд: чтобы доставить вредоносную нагрузку (payload), киберпреступники всё чаще используют уловки, рассчитанные на человеческий фактор.

Описание

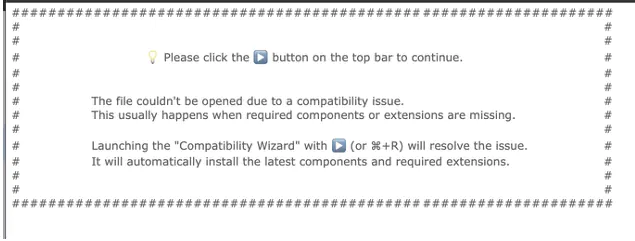

Кампания начинается с фишингового письма, побуждающего жертву скачать файл с именем "Confirmation_Token_Vesting.docx.scpt". Это AppleScript-файл, маскирующийся под документ Microsoft Word. После открытия файла пользователь видит запрос на выполнение скрипта, якобы необходимого из-за «проблем совместимости». AppleScript требует такого взаимодействия, что предотвращает автоматический запуск. Зловредная часть скрипта скрыта в самом конце файла после множества пустых строк, рассчитывая на то, что пользователь не станет его просматривать.

Первичный скрипт выполняет "curl"-запрос к контролируемому злоумышленниками домену, передавая информацию об операционной системе, типе процессора и языке. В ответ он получает и запускает второй скрипт, который затем удаляет себя. Этот второй этап предназначен для кражи учётных данных. Он загружает фреймворк AppKit для создания поддельного диалогового окна, запрашивающего имя пользователя и пароль системы. Введённые данные валидируются с помощью команды "dscl", а для правдоподобности отображается фальшивый индикатор выполнения. Похищенные логины и пароли кодируются в Base64 и отправляются на сервер управления (C2).

Ключевым элементом атаки является попытка манипуляции базой данных TCC. Этот механизм macOS призван защищать конфиденциальность, запрашивая у пользователя явное разрешение на доступ приложений к камере, микрофону, диску и другим ресурсам. Скрипт пытается обойти эти ограничения, подделывая записи в базе данных TCC ("tcc.db"). Для этого он использует доверенные, подписанные Apple бинарные файлы, такие как Terminal или Finder. Алгоритм собирает их требования к цифровой подписи (code-signing requirements), конвертирует их в шестнадцатеричный формат и пытается внедрить в базу данных, чтобы впоследствии зловредные действия, выполняемые от имени этих легитимных программ, наследовали их привилегии.

Технически процесс включает переименование директории TCC, принудительную остановку демона "tccd", внедрение поддельных записей и возврат директории к исходному имени. Цель - получить постоянный (persistence) авторизованный доступ к полному диску, записи экрана, доступности (Accessibility), камере и мониторингу ввода. Однако в современных версиях macOS, таких как Ventura и Sonoma, Apple усилила защиту, переместив ключевую логику авторизации в сам демон "tccd". Следовательно, подобная манипуляция с базой данных, скорее всего, завершится неудачей на обновлённых системах, особенно находящихся под управлением MDM (Mobile Device Management).

Независимо от успеха манипуляций с TCC, вредоносная программа продолжает работу. Она загружает модульный загрузчик (loader), написанный на Node.js, который детально профилирует систему: собирает данные об ОС, процессоре, памяти, дисках, сетевых интерфейсах и процессах. Эта информация отправляется на C2, после чего система регистрируется у злоумышленников.

Для обеспечения устойчивости в системе создаётся папка "com.apple.commonjs" в каталоге пользователя, куда помещаются зависимости Node.js. Основная логика управления ("default.js") периодически связывается с C2, проверяя наличие новых команд или полезных нагрузок для выполнения. Это обеспечивает злоумышленникам долгосрочный контроль и возможность динамически менять поведение вредоносной программы. Финальный этап предполагает загрузку и выполнение бинарного файла, закодированного в Base64. Если бы манипуляция с TCC удалась, этот бинарник мог бы получать доступ к защищённым ресурсам, таким как камера или запись экрана, без каких-либо запросов разрешения у пользователя.

Данная кампания наглядно иллюстрирует эволюцию угроз для macOS. По мере усиления встроенных систем защиты, таких как Gatekeeper и SIP (System Integrity Protection), атакующие переключаются на методы, эксплуатирующие доверие пользователя. Вместо поиска сложных уязвимостей они используют фишинг, многоэтапную доставку вредоносного кода и попытки обойти механизмы контроля конфиденциальности. Хотя современные версии macOS содержат защиту от описанного злоупотребления TCC, этот случай подчёркивает важность регулярного обновления программного обеспечения. Пользователям же следует проявлять крайнюю осторожность при запуске непроверенных скриптов или файлов, особенно полученных из ненадёжных источников, поскольку именно человеческий фактор остаётся ключевым звеном в подобных атаках.

Индикаторы компрометации

IPv4

- 88.119.171.59

Domains

- sevrrhst.com

URLs

- https://sevrrhst.com/inc/register.php?req=next

- https://stomcs.com/inc/register.php?req=next

- https://techcross-es.com

MD5

- 319d905b83bf9856b84340493c828a0c

- 94b7392133935d2034b8169b9ce50764

- d3539d71a12fe640f3af8d6fb4c680fd